默认改进了机密扫描功能和新板中心

我们很高兴地宣布,我们正在推出安全概述,这是高级安全警报和启用的单一玻璃视图,我们还通过在 GitHub 高级安全性中添加更多合作伙伴模式来改进机密扫描功能! 这将显著提高机密扫描功能的检测能力,为项目提供更安全的环境。

通过此更新,我们即将使新版块中心成为默认体验! 它将引入更新的设计、更好的性能和增强的辅助功能。 此外,我们将在 Boards 中预览两项新功能:GitHub 上的 AB# 链接拉取请求和更可靠的 GitHub 存储库搜索,从而消除超时风险。

有关详细信息,请查看发行说明。

适用于 Azure DevOps 的 GitHub Advanced Security

Azure Boards

Azure Pipelines

适用于 Azure DevOps 的 GitHub Advanced Security

安全概述风险和覆盖范围视图

现在可以查看组织范围的存储库及其高级安全警报和组织中所有存储库的高级安全启用状态。

可以通过导航到组织设置>安全性概述来找到高级安全性的安全概述功能。 有关详细信息,请参阅 适用于 Azure DevOps 的 GitHub 高级安全性的安全概述。

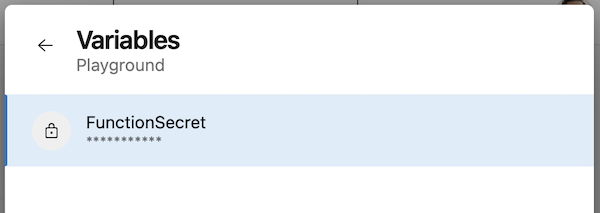

扩展的机密扫描检测集

我们正在扩展可以使用机密扫描检测到的合作伙伴模式集。 此扩展为新的令牌类型带来了许多高置信度模式。 这些新模式包括大量 Azure 资源提供程序,以及通过 GitHub 高级安全机密扫描合作伙伴计划的其他 SaaS 提供程序。

有关 GitHub 高级安全机密扫描检测到的合作伙伴模式类型的详细信息,请参阅 适用于 Azure DevOps 的 GitHub 高级安全性的机密扫描警报。

机密扫描现在检测到非提供程序模式

机密扫描现在检测到许多非提供程序模式,包括:

- HTTP 身份验证标头

- MongoDB 连接字符串

- MySQL/Postgres/SQL Server 连接字符串s

- OpenSSH 私钥

- RSA 私钥

注意

非提供程序模式的检测目前处于预览状态,可能会更改。

为 Azure DevOps 中所有已启用 GitHub 高级安全性的存储库启用了这些模式检测。 生成的机密显示在名为“置信度”的新单独筛选机密扫描警报列表中。

有关 GitHub 高级安全机密扫描检测到的模式类型的详细信息,请参阅 适用于 Azure DevOps 的 GitHub 高级安全性的机密扫描警报。

Azure Boards

默认情况下,新版块中心已打开

如果你一直在跟上 New Boards Hub 的进度,你可能知道预览版已经活跃了相当长一段时间。 事实上,我们两年前正式 宣布了新董事会中心的预览 。

今天,我们很高兴宣布我们旅程的最后阶段。 我们正在开始使新版块中心成为所有客户的默认体验的过程。 这发生在两波中,第一次从4月中旬开始。 每一波的推出过程会跨越数周,因为我们每天逐渐向一组不同的客户推出。

将链接添加到 GitHub 提交或拉取请求已正式发布

在预览版几周后,我们很高兴地宣布将工作项链接到 GitHub 的增强体验。 搜索并选择所需的存储库并向下钻取以查找并链接到特定拉取请求或提交。 不再需要多个窗口更改和复制/粘贴(尽管仍具有该选项)。

注意

此功能仅在新版板中心预览版中可用。

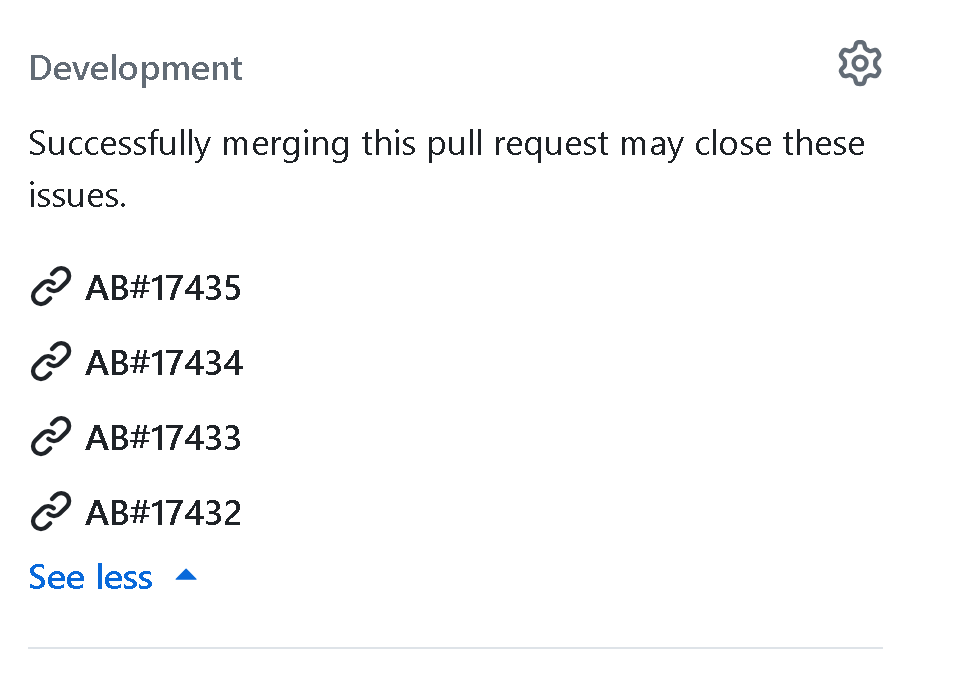

GitHub 上的 AB# 链接拉取请求(预览版)

作为 Azure Boards + GitHub 集成的持续增强的一部分,我们预览了一项可改善 AB# 链接体验的功能。 通过此更新,AB# 链接现在将直接显示在 GitHub 拉取请求的开发部分中。 这意味着可以查看链接的工作项,而无需浏览说明或注释,从而更轻松地访问这些 AB# 链接。

只有在拉取请求说明中使用 AB# 时,这些链接才可用。 如果直接从工作项中的拉取请求链接,则不会显示它们。 从说明中删除 AB# 链接也会将其从开发控件中删除。

如果你有兴趣参与预览版,请通过电子邮件直接与我们联系。 请确保包含 GitHub 组织名称(github.com/{组织名称})。

连接到 GitHub 存储库搜索改进(预览版)

以前, 将 Azure DevOps 项目连接到 具有数千个存储库的 GitHub 组织具有挑战性。 拥有许多 GitHub 存储库的客户可能会遇到超时错误或长时间等待时间。 今天,我们宣布了一个预览版,取消阻止大型 GitHub 组织。 现在可以在数千个存储库中进行搜索和选择,而不会有超时问题的风险。

我们很乐意在请求时启用此功能。 如果你感兴趣,请 向我们 发送 Azure DevOps 组织名称(dev.azure.com/{organization})。

Azure Pipelines

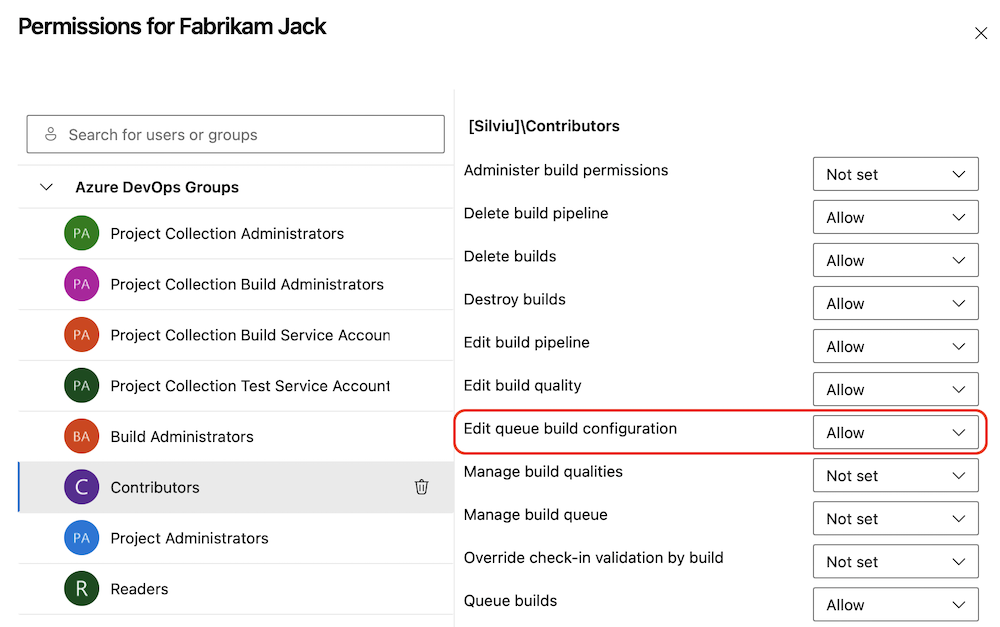

编辑队列生成配置权限

为了帮助你改善管道的安全状况,我们将添加一个名为 “编辑队列生成”配置 的新管道权限,用于控制谁可以在队列时间和自由文本运行时参数上定义变量的值。

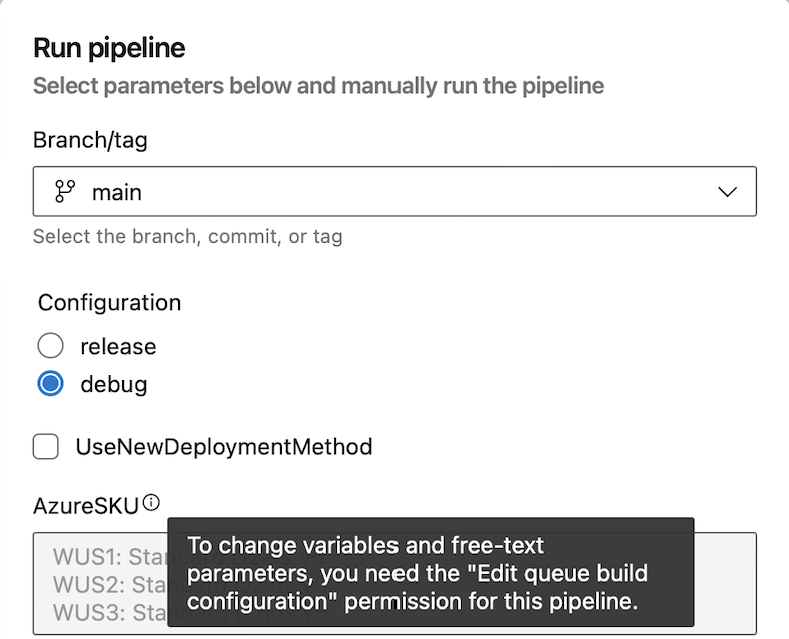

队列时设置的变量和参数允许编写可配置的 YAML 管道。 遗憾的是,他们还引入了执行用户输入的可能性。 新权限可缓解此风险。

只有 队列生成 权限的用户能够对具有预定义值集的运行时参数的值进行排队和编辑。 也就是说,他们可以为类型参数 boolean选择值, number 或者具有 values 属性集。

例如,如果参数可以包含自由文本, object则只有具有 “编辑队列生成”配置 权限的用户才能设置它。

请考虑使用以下参数定义的管道:

parameters:

- name: Configuration

type: string

values:

- release

- debug

default: debug

- name: UseNewDeploymentMethod

type: boolean

default: false

- name: AzureSKU

type: object

default:

WUS1: Standard D2lds v5

WUS2: Standard D2lds v5

WUS3: Standard D2lds v5

如果用户对运行进行排队,则只有 队列生成 权限。 在管道排队时,它们只能指定和UseNewDeploymentMethod参数的值Configuration。 它们无法指定参数的值 AzureSKU 。

更改在队列时标记为可设置的变量也需要 “编辑队列生成”配置 权限。 否则,无法更改变量值。

为了确保新权限不会干扰日常工作负荷,具有 队列生成 权限的每个人都会收到 “编辑队列生成”配置 权限。 之后,可以根据需要删除此权限。

TFX 验证任务是否正在使用生命周期结束节点运行程序

任务作者使用 TFX 发布扩展。 TFX 已更新为在其他节点运行程序版本上执行验证。

包含使用节点运行程序版本(最长和包括节点 16)的任务的扩展将看到以下警告:

任务 < 任务名称 > 依赖于一个任务运行程序,该运行程序是生命周期结束的,并且将来会被删除。 作者应查看节点升级指南: https://aka.ms/node-runner-guidance

后续步骤

注意

这些功能将在未来两到三周内推出。

前往 Azure DevOps 并了解一下。

如何提供反馈

我们很想听听你对这些功能的看法。 使用帮助菜单报告问题或提供建议。

你还可以在 Stack Overflow 上获得社区的建议和问题的答案。

此致

Dan Hellem