使用策略管理用户的个人访问令牌

Azure DevOps Services

本文提供有关如何使用 Microsoft Entra 策略在 Azure DevOps 中管理个人访问令牌(PAT)的指导。 它介绍如何限制新或续订的 PAT 的创建、范围和生命周期,以及如何处理泄露的 PAT 的自动吊销。 每个部分详细介绍了相应策略的默认行为,帮助管理员有效控制和保护其组织中的 PAT 使用情况。

重要

通过 UI 和 API 创建的现有 PAT 在剩余的生命周期内保持有效。 更新现有 PAT,以符合新的限制,以确保成功续订。

先决条件

- 组织连接: 确保组织 链接到Microsoft Entra ID。

- 角色: 成为 Microsoft Entra ID 中的 Azure DevOps 管理员。 若要检查角色,请登录到Azure 门户,并转到Microsoft Entra ID>角色和管理员。 如果你不是 Azure DevOps 管理员,则看不到策略。 如有必要,请与管理员联系。

限制全局 PAC 的创建

Microsoft Entra 中的 Azure DevOps 管理员可以限制用户创建全局个人访问令牌(PAT),这些令牌适用于所有可访问的组织,而不是单个组织。 启用此策略后,新的 PAT 必须与特定的 Azure DevOps 组织相关联。 默认情况下,此策略设置为 off。

(

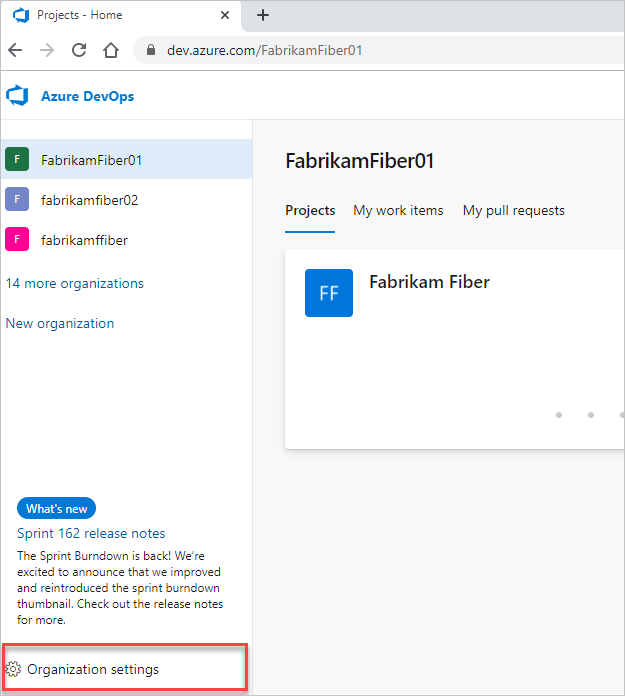

https://dev.azure.com/{yourorganization}) 登录到组织。选择

组织设置。

组织设置。

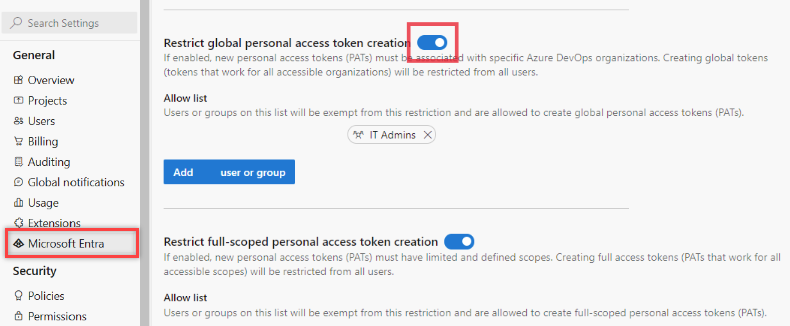

选择“Microsoft Entra”,找到“限制全局个人访问令牌创建策略”,然后打开切换开关。

限制创建全范围 PAC

Microsoft Entra 中的 Azure DevOps 管理员可以限制用户创建完全范围的 PAT。 启用此策略需要将新的 PAT 限制为特定的自定义范围集。 默认情况下,此策略设置为 off。

(

https://dev.azure.com/{yourorganization}) 登录到组织。选择

组织设置。

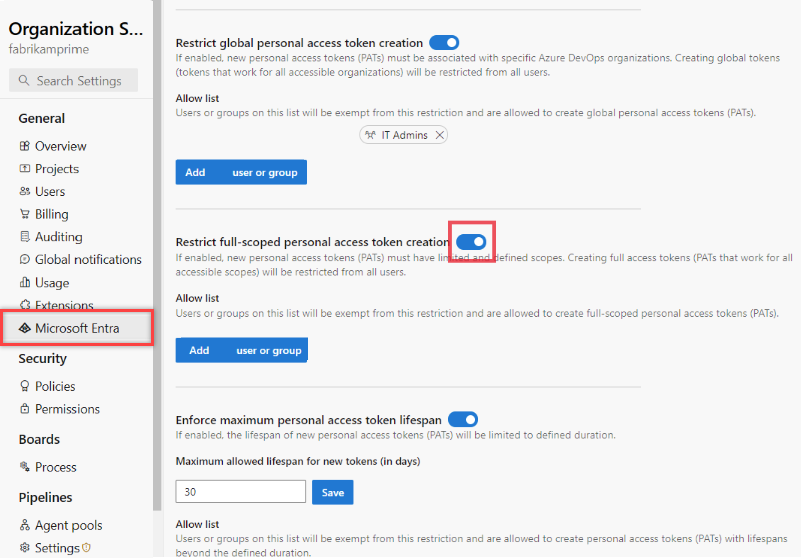

组织设置。选择“Microsoft Entra”,找到“限制全作用域个人访问令牌创建策略”,然后打开切换开关。

为新 PAC 设置最长生命周期

Microsoft Entra ID 中的 Azure DevOps 管理员可以定义 PAT 的最大寿命,以天为单位指定它。 默认情况下,此策略设置为 off。

(

https://dev.azure.com/{yourorganization}) 登录到组织。选择

组织设置。

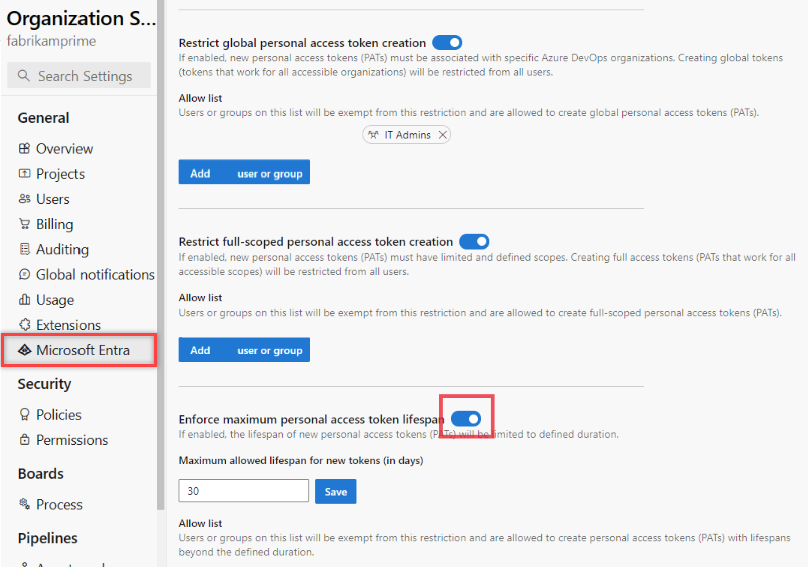

组织设置。选择“Microsoft Entra”,找到“强制实施最大个人访问令牌生存期策略”,然后切换开关。

输入最长天数,然后选择“ 保存”。

将Microsoft Entra 用户或组添加到允许列表

警告

建议对租户策略允许列表使用组。 如果使用命名用户,则对其身份的引用位于美国、欧洲(欧盟)和东南亚(新加坡)。

启用时,允许列表上的用户或组不受这些策略的限制和强制。 若要添加用户或组,请选择“ 添加Microsoft Entra 用户或组,然后选择” 添加”。 每个策略都有自己的允许列表。 如果用户位于一个策略的允许列表中,则其他已激活的策略仍适用。 因此,若要免除用户的所有策略,请将它们添加到每个允许列表。

自动撤销泄漏的 PAC

Microsoft Entra ID 中的 Azure DevOps 管理员可以管理自动撤销泄露的 PAT 的策略。 此策略适用于链接到 Microsoft Entra 租户的组织中的所有 PAT。 默认情况下,此策略设置为 on。 如果 Azure DevOps PAT 签入公共 GitHub 存储库,它们将自动撤销。

警告

禁用此策略意味着签入公共 GitHub 存储库的任何 PAT 都将保持活动状态,可能会损害 Azure DevOps 组织和数据,并将应用程序和服务置于重大风险。 即使策略已禁用,如果 PAT 泄露,你仍会收到电子邮件通知,但不会自动撤销。

关闭自动吊销已泄漏的 PAT

(

https://dev.azure.com/{yourorganization}) 登录到组织。选择

组织设置。

组织设置。选择 “Microsoft Entra”,找到 “自动撤销泄露的个人访问令牌 ”策略,并将切换开关移动到 关闭。

策略已禁用,签入公共 GitHub 存储库的任何 PAT 将保持活动状态。