更改组织的应用程序连接和安全策略

重要

Azure DevOps 不支持备用凭据身份验证。 如果仍在使用备用凭据,强烈建议切换到更安全的身份验证方法。

本文介绍如何管理组织的安全策略,以确定应用程序如何访问组织中的服务和资源。 可以在组织设置中访问其中大多数策略。

先决条件

权限:是项目集合管理员组的成员。 组织所有者自动是此组的成员。

管理策略

若要更改组织的应用程序连接、安全性和用户策略,请执行以下步骤。

(

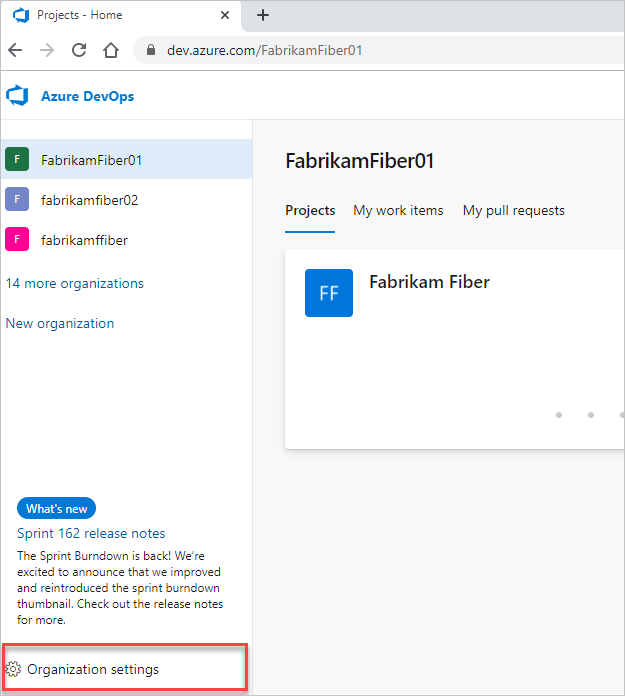

https://dev.azure.com/{yourorganization}) 登录到组织。选择

组织设置。

组织设置。

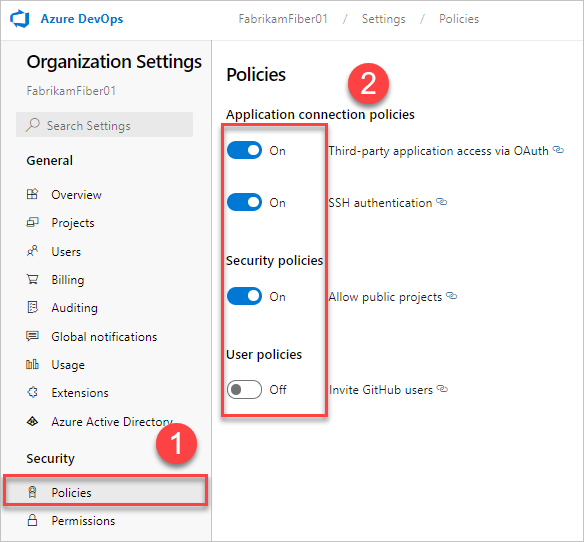

选择“策略”,然后根据需要将策略切换为打开或关闭。

更改应用程序连接策略

为了允许无缝访问组织而不重复提示用户凭据,应用程序通常使用以下身份验证方法:

OAuth:生成用于访问 Azure DevOps 的 REST API 的令牌。 所有 REST API 都接受 OAuth 令牌,使其成为与个人访问令牌(PAT)集成的首选方法。 组织、配置文件和 PAT 管理 API 仅支持 OAuth。 还可以将 OAuth 令牌与 Microsoft Entra ID 配合使用,为组织中的用户提供安全无缝的身份验证。

SSH:生成用于运行 Git for Windows 的 Linux、macOS 和 Windows 的加密密钥。 不能使用 Git 凭据管理器 或 PAT 通过 SSH 进行 HTTPS 身份验证。

PAT:为:

- 访问特定资源或活动,例如生成或工作项。

- 需要用户名和密码作为基本凭据的 Xcode 和 NuGet 等客户端不支持Microsoft帐户和Microsoft Entra 功能,例如多重身份验证。

- 访问 Azure DevOps 的 REST API。

默认情况下,组织允许访问所有身份验证方法。

可以通过禁用以下应用程序连接策略来限制 OAuth 和 SSH 密钥的访问:

- 通过 OAuth 的非Microsoft应用程序:允许非Microsoft应用程序通过 OAuth 访问组织中的资源。 对于所有新组织,此策略默认 为关闭 。 如果要访问非Microsoft应用程序,请启用此策略以确保这些应用可以访问组织中的资源。

- SSH 身份验证:允许应用程序通过 SSH 连接到组织的 Git 存储库。

拒绝访问身份验证方法时,任何应用程序都无法通过该方法访问组织。 以前具有访问权限的任何应用程序都遇到身份验证错误并失去访问权限。

若要删除 PAT 的访问权限, 请撤销它们。

更改条件访问策略

Microsoft Entra ID 允许租户定义哪些用户可以通过其 条件访问策略 (CAP) 功能访问Microsoft资源。 租户管理员可以设置用户必须满足的条件才能获得访问权限。 例如,用户必须:

- 成为特定安全组的成员

- 属于特定位置和/或网络

- 使用特定的操作系统

- 在管理系统中使用已启用的设备

然后,根据用户满足的条件,可以要求多重身份验证、设置进一步检查以获取访问权限或完全阻止访问。

Azure DevOps 上的 CAP 支持

登录到 Microsoft Entra ID 支持的组织的 Web 门户时,Microsoft Entra ID 始终对租户管理员设置的任何条件访问策略(CAP)执行验证。

登录并浏览 Microsoft Entra ID 支持的组织后,Azure DevOps 还可以执行更多 CAP 验证:

- 如果启用了“启用 IP 条件访问策略验证”组织策略,我们会检查 Web 流和非交互式流的 IP 隔离策略,例如非Microsoft客户端流,例如将 PAT 与 git 操作配合使用。

- 也可以对 PAT 强制实施登录策略。 使用 PAT 进行Microsoft Entra ID 调用需要遵守设置的任何登录策略。 例如,如果登录策略要求用户每七天登录一次,则还必须每隔七天登录一次,才能继续使用 PAT 进行Microsoft Entra ID 请求。

- 如果不希望将任何 CAP 应用到 Azure DevOps,请删除 Azure DevOps 作为 CAP 的资源。 我们不按组织在 Azure DevOps 上强制实施 CAP。

我们仅支持 Web 流上的 MFA 策略。 对于非交互式流,如果它们不满足条件访问策略,则不会提示用户执行 MFA 并被阻止。

基于 IP 的条件

我们支持 IPv4 和 IPv6 地址的条件访问策略(CAP)。 如果 IPv6 地址被阻止,请确保租户管理员配置了 CAP 以允许 IPv6 地址。 此外,请考虑在所有 CAP 条件中包含任何默认 IPv6 地址的 IPv4 映射地址。

如果用户通过与用于访问 Azure DevOps 资源(与 VPN 隧道通用)不同的 IP 地址访问 Microsoft Entra 登录页,请检查 VPN 配置或网络基础结构。 请确保在租户管理员的 CAP 中包含所有已用 IP 地址。