使用 Terraform 可以定义、预览和部署云基础结构。 使用 Terraform 时,请使用 HCL 语法来创建配置文件。 利用 HCL 语法,可指定 Azure 这样的云提供程序和构成云基础结构的元素。 创建配置文件后,请创建一个执行计划,利用该计划,可在部署基础结构更改之前先预览这些更改。 验证了更改后,请应用该执行计划以部署基础结构。

如果使用 Terraform 部署具有经典规则的标准 Azure 防火墙,则可以修改 Terraform 配置文件,以将防火墙迁移到使用高级防火墙策略的 Azure 防火墙高级版。

在本文中,学习如何:

- 使用 Terraform 部署具有经典规则的标准 Azure 防火墙

- 将防火墙规则导入高级防火墙策略

- 编辑 Terraform 配置文件以迁移防火墙

1.配置环境

- Azure 订阅:如果没有 Azure 订阅,请在开始之前创建一个免费帐户。

配置 Terraform:如果尚未执行此操作,请使用以下选项之一配置 Terraform:

2. 实现 Terraform 代码

创建用于测试和运行示例 Terraform 代码的目录,并将其设为当前目录。

创建名为

main.tf的文件并插入下列代码:resource "random_pet" "prefix" { prefix = var.prefix length = 1 } resource "azurerm_resource_group" "rg" { name = "${random_pet.prefix.id}-rg" location = var.resource_group_location } resource "azurerm_virtual_network" "vnet" { name = "${random_pet.prefix.id}-vnet" address_space = ["10.0.0.0/16"] location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name } resource "azurerm_subnet" "subnet" { name = "AzureFirewallSubnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.vnet.name address_prefixes = ["10.0.1.0/24"] } resource "azurerm_public_ip" "pip" { name = "${random_pet.prefix.id}-pip" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name allocation_method = "Static" sku = "Standard" } resource "azurerm_firewall" "main" { name = "${random_pet.prefix.id}-fw" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name sku_name = "AZFW_VNet" sku_tier = "Standard" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } } resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "${random_pet.prefix.id}-app-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "${random_pet.prefix.id}-net-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }创建名为

variables.tf的文件并插入下列代码:variable "resource_group_location" { type = string default = "eastus" description = "Location of the resource group." } variable "prefix" { type = string default = "firewall-standard" description = "Prefix of the resource name" }

3. 初始化 Terraform

运行 terraform init,将 Terraform 部署进行初始化。 此命令将下载管理 Azure 资源所需的 Azure 提供程序。

terraform init -upgrade

要点:

- 参数

-upgrade可将必要的提供程序插件升级到符合配置版本约束的最新版本。

4. 创建 Terraform 执行计划

运行 terraform plan 以创建执行计划。

terraform plan -out main.tfplan

要点:

terraform plan命令将创建一个执行计划,但不会执行它。 它会确定创建配置文件中指定的配置需要执行哪些操作。 此模式允许你在对实际资源进行任何更改之前验证执行计划是否符合预期。- 使用可选

-out参数可以为计划指定输出文件。 使用-out参数可以确保所查看的计划与所应用的计划完全一致。

5. 应用 Terraform 执行计划

运行 terraform apply,将执行计划应用到云基础结构。

terraform apply main.tfplan

要点:

- 示例

terraform apply命令假设你先前运行了terraform plan -out main.tfplan。 - 如果为

-out参数指定了不同的文件名,请在对terraform apply的调用中使用该相同文件名。 - 如果未使用

-out参数,请调用不带任何参数的terraform apply。

6. 将防火墙规则导入高级策略

现在,你有一个具有经典规则的标准防火墙。 接下来,创建高级防火墙策略并从防火墙导入规则。

- 在 Azure 门户中,选择“创建资源”。

- 搜索“防火墙策略”,然后选择它。

- 选择创建。

- 对于“资源组”,请选择“test-resources”。

- 对于“名称”,请键入“prem-pol”。

- 对于“区域”,请选择“美国东部”。

- 对于“策略层”,请选择“高级”。

- 选择“下一步: DNS 设置”,然后继续,直到到达“规则”页面。

- 在“规则”页面上,选择“从 Azure 防火墙导入规则”。

- 选择“testfirewall”,然后选择“导入”。

- 选择“查看 + 创建”。

- 选择“创建”。

7. 编辑 Terraform 配置文件以迁移防火墙

打开 main.tf 文件并进行以下更改:

添加以下“data”节:

data "azurerm_firewall_policy" "prem-pol" { name = "prem-pol" resource_group_name = azurerm_resource_group.rg.name }修改防火墙资源:

resource "azurerm_firewall" "fw" { name = "testfirewall" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name firewall_policy_id = data.azurerm_firewall_policy.prem-pol.id sku_tier = "Premium" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } }删除经典规则集合:

resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "apptestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "nettestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }

8. 应用修改的 Terraform 执行计划

terraform plan -out main.tfplanterraform apply main.tfplan

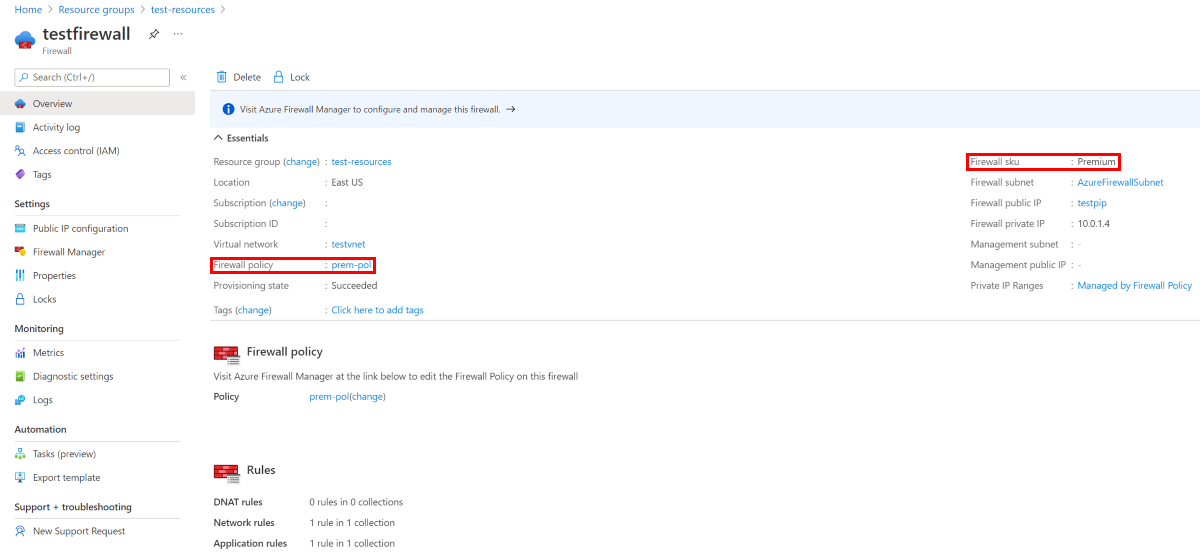

9. 验证结果

- 选择“test-resources”资源组。

- 选择“testfirewall”资源。

- 验证防火墙 sku 是否为“高级”。

- 验证防火墙是否在使用“prem-pol”防火墙策略。

10. 清理资源

不再需要通过 Terraform 创建的资源时,请执行以下步骤:

运行 terraform plan 并指定

destroy标志。terraform plan -destroy -out main.destroy.tfplan要点:

terraform plan命令将创建一个执行计划,但不会执行它。 它会确定创建配置文件中指定的配置需要执行哪些操作。 此模式允许你在对实际资源进行任何更改之前验证执行计划是否符合预期。- 使用可选

-out参数可以为计划指定输出文件。 使用-out参数可以确保所查看的计划与所应用的计划完全一致。

运行 terraform apply 以应用执行计划。

terraform apply main.destroy.tfplan

Azure 上的 Terraform 故障排除

排查在 Azure 上使用 Terraform 时遇到的常见问题