你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Defender for IoT 和网络体系结构

本文是介绍使用 Microsoft Defender for IoT 进行 OT 监视的 部署路径 的系列文章之一。

使用以下内容了解自己的操作技术(OT)/IoT 网络体系结构,以及每个系统元素在 OT 网络分段层中的位置。

OT/IoT 网络层

组织网络由许多设备类型组成,可以分为以下主要组:

- 终结点设备。 可以包含多个子组,例如服务器、计算机、IoT(物联网)设备等。

- 网络设备。 使用网络服务为基础结构提供服务,且可以包括网络交换机、防火墙、路由器和接入点。

大多数网络环境都设计有三层的分层模型。 例如:

| 层 | 说明 |

|---|---|

| 访问 | 访问层是大多数终结点所在的位置。 这些终结点通常由默认网关和来自上层的路由提供服务,通常由来自分发层的路由提供服务。 * 默认网关 是本地子网内的网络服务或实体,负责在 LAN 或 IP 段 外路由流量。 |

| Distribution | 分发层负责聚合多个访问层,并通过 VLAN 路由、服务质量、网络策略等服务将通信传送到核心层。 |

| 核心 | 核心层包含组织的主服务器农场,并通过分发层提供高速、低延迟的服务。 |

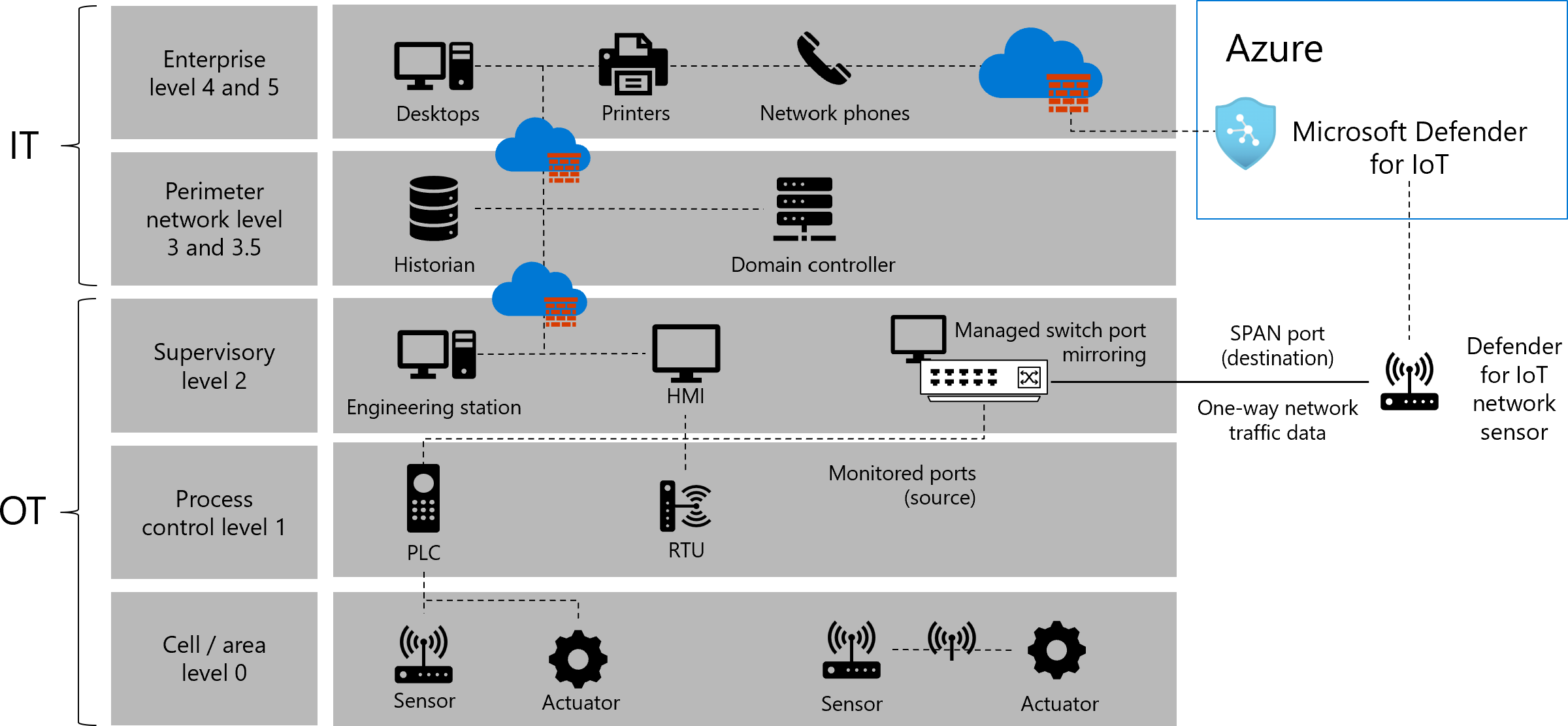

网络体系结构的普渡模型

工业控制系统(ICS)/OT 网段的普渡参考模型定义了另外六层,其中每层都有特定的组件和相关的安全控制。

例如,OT 网络中的每个设备类型都属于普渡模型的特定级别,如下图所示:

下表描述了将普渡模型应用于网络中可能具有的设备时的每个级别:

| 名称 | 说明 |

|---|---|

| 级别 0:单元和区域 | 级别 0 由涉及到基本制造过程的各种传感器、传动器和设备组成。 这些设备执行工业自动化和控制系统的基本功能,例如: - 驱动马达 - 测量变量 - 设置输出 - 执行关键功能,例如喷漆、焊接和弯折 |

| 级别 1:过程控制 | 级别 1 由嵌入式控制器组成,这些控制器操控其关键功能是与级别 0 设备通信的制造过程。 在离散式制造中,这些设备是可编程逻辑控制器 (PLC) 或远程遥测单元 (RTU)。 在流程式制造中,基本控制器称为分布式控制系统 (DCS)。 |

| 级别 2:监督 | 级别 2 代表与某个生产设施区域的运行时监督和操作关联的系统与功能。 这通常包括以下各项: - 操作员接口或人机接口 (HMI) - 告警或警报系统 - 过程历史数据库和批管理系统 - 控制室工作站 这些系统与级别 1 中的 PLC 和 RTU 通信。 在某些情况下,它们与站点或企业(级别 4 和级别 5)系统和应用程序通信或共享数据。 这些系统主要基于标准计算设备和操作系统(Unix 或 Microsoft Windows)。 |

| 级别 3 和 3.5:站点级别和工业外围网络 | 站点级别代表工业自动化和控制系统的最高级别。 位于此级别的系统和应用程序将管理站点范围的工业自动化和控制功能。 级别 0 至 3 被认为对站点操作至关重要。 位于此级别的系统和功能可能包括: - 生产报告(例如周期时间、质量索引、预测性维护) - 工厂历史数据库 - 详细生产排程 - 站点级操作管理 - 设备和材料管理 - 补丁启动服务器 - 文件服务器 - 工业域、Active Directory、终端服务器 这些系统与生产区域通信,并与企业(级别 4 和级别 5)系统和应用程序共享数据。 |

| 级别 4 和 5:业务和企业网络 | 级别 4 和级别 5 代表集中式 IT 系统和功能所在的站点或企业网络。 IT 组织直接管理位于这些级别的服务、系统和应用程序。 |

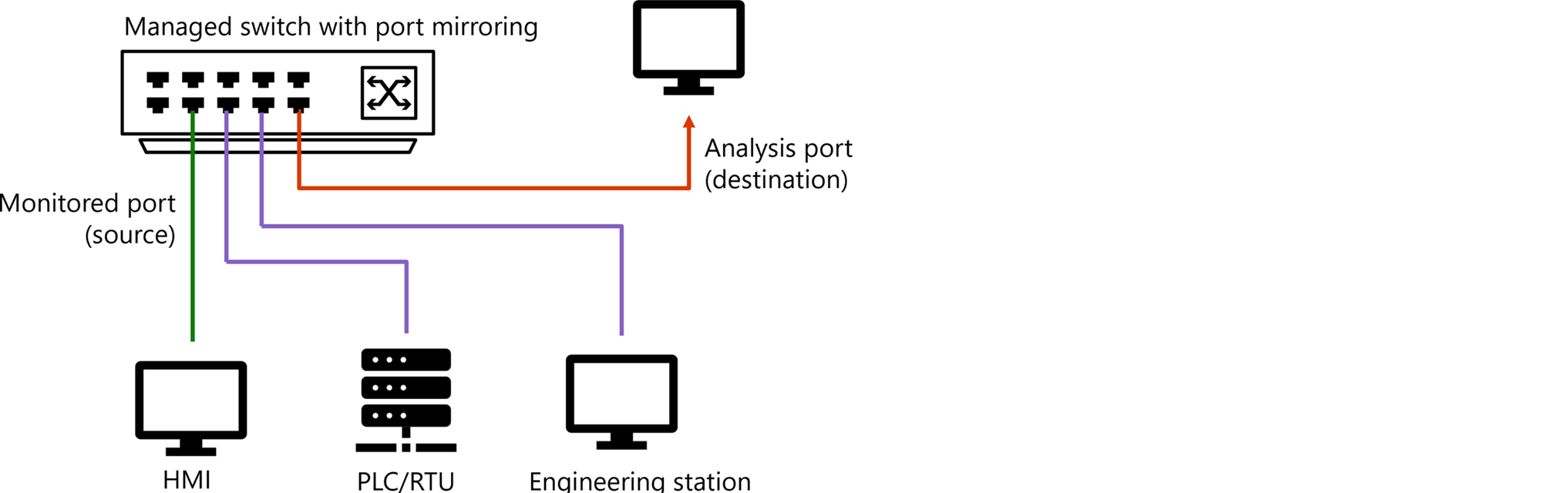

在网络中放置 OT 传感器

当 Defender for IoT 网络传感器连接到网络基础结构时,它们会接收镜像流量,例如来自交换机镜像(SPAN)端口或网络 TAP 的流量。 传感器的管理端口连接到业务、企业或传感器管理网络,从而从 Azure 门户进行网络管理(举例)。

例如:

下图将 Defender for IoT 资源添加到 前面 所述的同一网络中,包括 Azure 门户中的 SPAN 端口、网络传感器和 Defender for IoT。

有关详细信息,请参阅 示例 OT 网络连接模型。

识别兴趣流量点

通常,从安全角度来看,兴趣点是连接默认网关实体与核心或分发交换机的接口。

将这些接口识别为兴趣点可确保监视从 IP 段内传输到 IP 段外的流量。 此外,请确保考虑 缺失 流量,即最初预定要离开段但最终保留在段内的流量。 有关详细信息,请参阅 网络中的流量流。

规划 Defender for IoT 部署时,建议考虑网络中的以下元素:

| 注意事项 | 说明 |

|---|---|

| 段内的唯一流量类型 | 尤其要考虑网段内的以下流量类型: 广播/多播流量:发送到子网内任何实体的流量。 使用互联网组管理协议(IGMP)可在网络内配置侦听,但不保证多播流量转发到任何特定实体。 广播和多播流量通常发送到本地 IP 子网中的所有实体(包括默认网关实体),因此也会受到覆盖和监视。 单播流量:直接转发到目标的流量,无需跨越整个子网终结点(包括默认网关)。 将传感器直接置于访问交换机,从而使用 Defender for IoT 监视单播流量。 |

| 监视两个流量流 | 将流量流式传输到 Defender for IoT 时,一些供应商和产品允许方向流,这可能会导致数据出现间隙。 监视流量的两个方向非常有用,可获取有关子网的网络对话信息,并且通常更准确。 |

| 查找子网的默认网关 | 对于每个兴趣子网,兴趣点将是与充当网络子网默认网关的实体的任何连接。 但是,在一些情况下,子网内的流量不受常规兴趣点监视。 监视典型部署未监视的此类流量尤其适用于敏感子网。 |

| 异常流量 | 监视典型部署未监视的流量可能需要额外的流点和网络解决方案,例如 RSPAN、网络点击器等。 有关详细信息,请参阅用于 OT 监视的流量镜像方法。 |

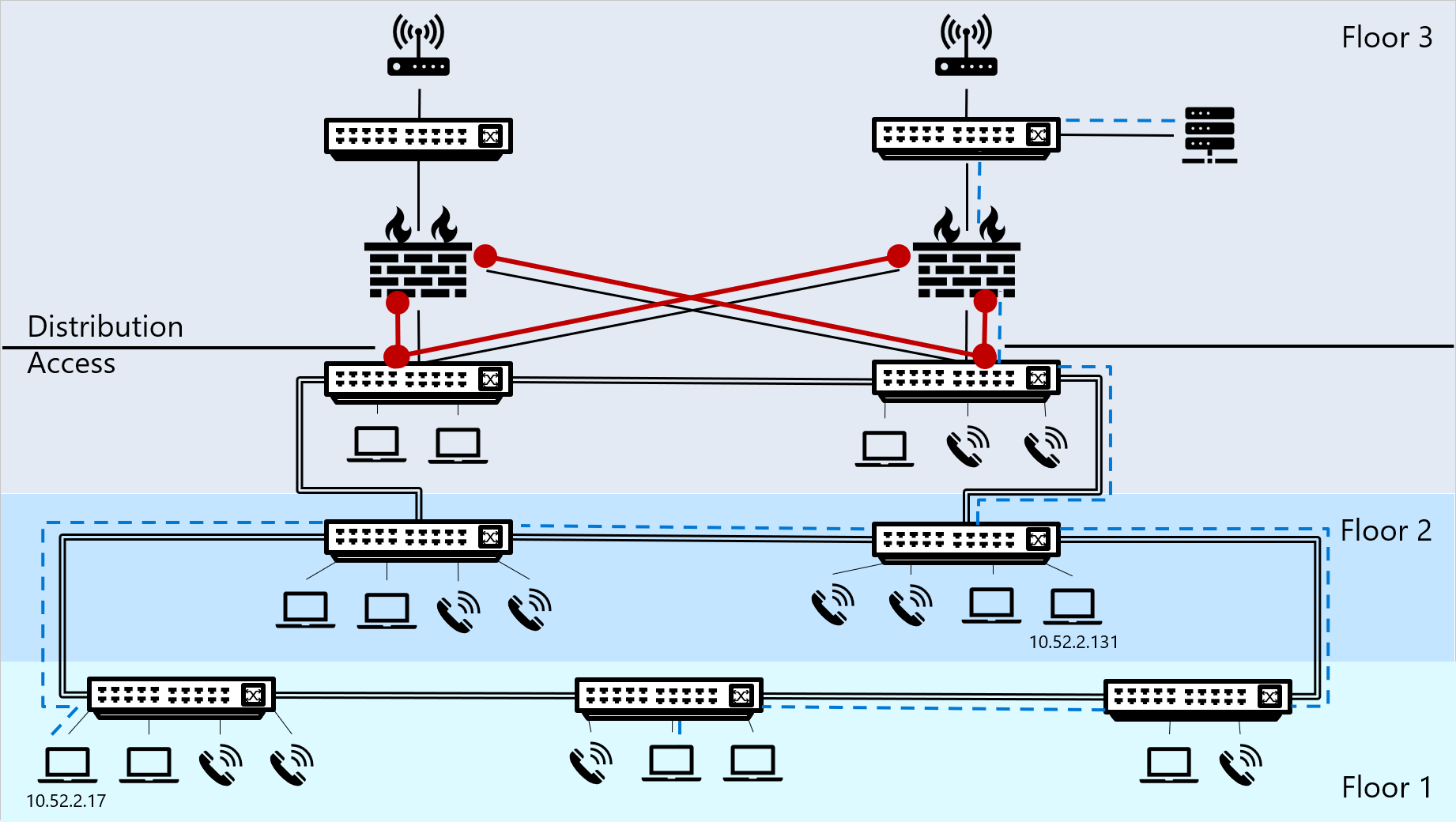

示例流量图

下图显示了三层建筑中的示例网络,其中一层和二层容纳终结点和交换机,三楼容纳终结点和交换机,还有防火墙、核心交换机、服务器和路由器。

在 IP 段外传输的流量 用蓝色虚线表示。

兴趣流量 标记为红色,并指示建议放置网络传感器以将兴趣流量流式传输到 Defender for IoT 的位置。

网络中的流量流

触发网络流量的设备将配置的子网掩码和 IP 地址与目标 IP 地址匹配,从而了解流量的目标。 流量的目标将是默认网关或 IP 段内的其他位置。 此匹配过程还可以触发 ARP 过程以查找目标 IP 地址的 MAC 地址。

根据匹配过程的结果,设备将其网络流量跟踪为 IP 段 内 或 外 的流量。

| 交通 | 说明 | 示例 |

|---|---|---|

| IP 段外的流量 | 在子网掩码范围内找不到流量目标时,终结点设备会将流量发送到负责将流量流路由到其他相关段的特定默认网关。 在 IP 段外传输的任何流量都流经默认网关以跨越网段,作为其目标路径中的第一个跃点。 注意:此时放置 Defender for IoT OT 网络传感器可确保将段外传输的所有流量流式传输到 Defender for IoT、接受分析并可以进行调查。 |

- 电脑配有 IP 地址 10.52.2.201 和子网掩码 255.255.255.0。 - 电脑触发目标 IP 地址为 10.17.0.88 的 Web 服务器的网络流。 - 电脑的操作系统使用段中的 IP 地址范围计算目标 IP 地址,从而确定流量是应在本地、段内还是直接发送到默认网关实体(可找到正确的目标路由)。 - 根据计算结果,操作系统发现对于 IP 和子网对等( 10.52.2.17 和 255.255.255.0),段范围为 10.52.2.0 - 10.52.2.255。 结果意味着 Web 服务器与电脑 不 在同一 IP 段内,流量应发送到默认网关。 |

| IP 段内的流量 | 如果设备在子网掩码范围内找到目标 IP 地址,则流量不会跨越 IP 段,并且会在该段内传输以查找目标 MAC 地址。 此流量需要 ARP 解析,这会触发广播数据包以查找目标 IP 地址的 MAC 地址。 |

- 电脑配有 IP 地址 10.52.2.17 和子网掩码 255.255.255.0。 - 此电脑触发另一台电脑(目标地址为 10.52.2.131)的网络流。 - 电脑的操作系统使用段中的 IP 地址范围计算目标 IP 地址,从而确定流量是应在本地、段内还是直接发送到默认网关实体(可找到正确的目标路由)。 - 根据计算结果,操作系统发现对于 IP 和子网对等( 10.52.2.17 和 255.255.255.0),段范围为 10.52.2.0 – 10.52.2.255。 结果 意味着电脑的目标 IP 地址与电脑本身位于同一段内,流量应直接在段上发送。 |

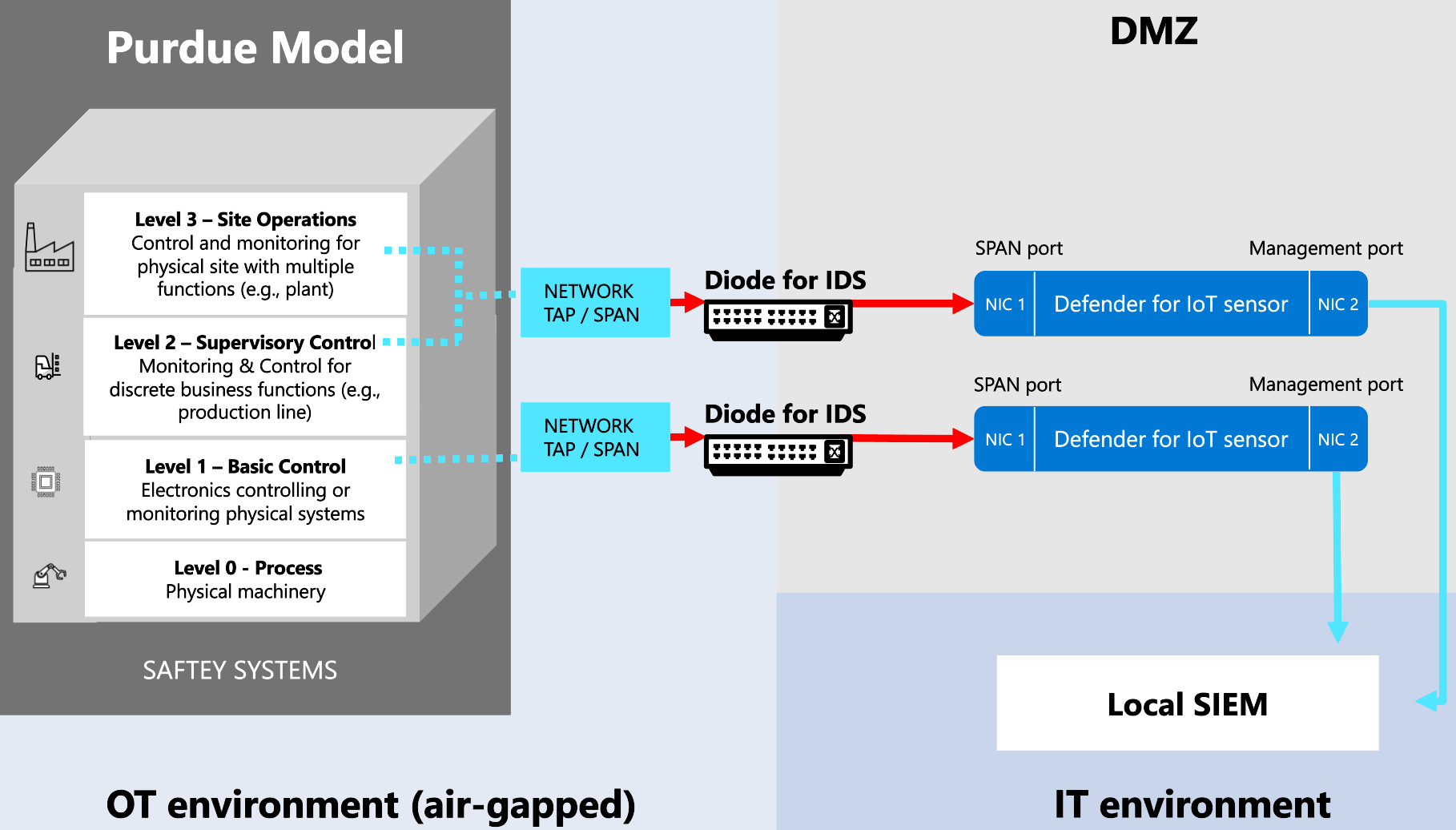

使用单向网关实现 Defender for IoT 部署

如果你使用的是单向网关(例如 Waterfall、Owl Cyber Defense 或 Hirschmann),其中数据只能在一个方向上通过数据二极管,请使用以下方法之一来了解 OT 传感器的放置位置:

将 OT 传感器放置在网络外围外部(建议)。 在此方案中,传感器通过二极管接收 SPAN 流量(单向从网络到传感器的监视端口)。 建议在大型部署中使用此方法。 例如:

将 OT 传感器放置在网络外围内部。 在此方案中,传感器通过数据二极管将 UDP syslog 警报发送到外围外部的目标。 例如:

放置在网络外围内部的 OT 传感器是气隙传感器,必须在本地进行管理。 它们无法连接到云,也无法从Azure 门户进行管理。 例如,需要使用新的威胁情报包来手动更新这些传感器。

如果你使用的是单向网络,并且需要通过 Azure 门户管理的连接云的传感器,请确保将传感器放置在网络外围的外部。