你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用 Defender for IoT 规划 OT 监视系统

本文是介绍使用 Microsoft Defender for IoT 进行 OT 监视的 部署路径 的系列文章之一。

使用以下内容了解如何使用 Microsoft Defender for IoT 规划总体 OT 监视,包括要监视的站点、用户组和类型等。

先决条件

在开始规划 OT 监视部署前,请确保拥有 Azure 订阅和载入到 Defender for IoT 的 OT 计划。 有关详细信息,请参阅启动 Microsoft Defender for IoT 试用版。

此步骤由体系结构团队执行。

规划 OT 站点和区域

使用 OT 网络时,建议列出组织将资源连接到网络的所有位置,然后将这些位置划分为 站点 和 区域。

每个物理位置都可以有自己的站点,可进一步划分为区域。 你会将每个 OT 网络传感器与特定站点和区域相关联,以便每个传感器仅涵盖网络的特定区域。

使用站点和区域支持 零信任 原则,并提供额外的监视和报告粒度。

例如,如果贵公司不断发展,在巴黎、拉各斯、迪拜和天津设有工厂和办事处,则可以按如下方式对你的网络进行细分:

| 站点 | 区域 |

|---|---|

| 巴黎办事处 | - 地面层(来宾) - 1 层(销售) - 2 层(行政) |

| 拉各斯办事处 | - 地面层(办公室) - 1-2 层(工厂) |

| 迪拜办事处 | - 地面层(会议中心) - 1 层(销售) - 2 层(办公室) |

| 天津办事处 | - 地面层(办公室) - 1-2 层(工厂) |

如果未规划任何详细的站点和区域,Defender for IoT 仍然使用默认站点和区域以分配给所有 OT 传感器。

有关详细信息,请参阅 零信任和 OT 网络。

为重复 IP 范围分隔区域

每个区域都可以支持多个传感器,如果要大规模部署 Defender for IoT,每个传感器可能会检测同一设备的不同方面。 Defender for IoT 会自动合并在同一区域中检测到的设备,这些设备具有相同的设备特征的逻辑组合,例如相同的 IP 和 MAC 地址。

如果使用多个网络,并且具有特征类似(例如重复 IP 地址范围)的唯一设备,请将每个传感器分配到单独区域,以便 Defender for IoT 知道区分设备并唯一识别每个设备。

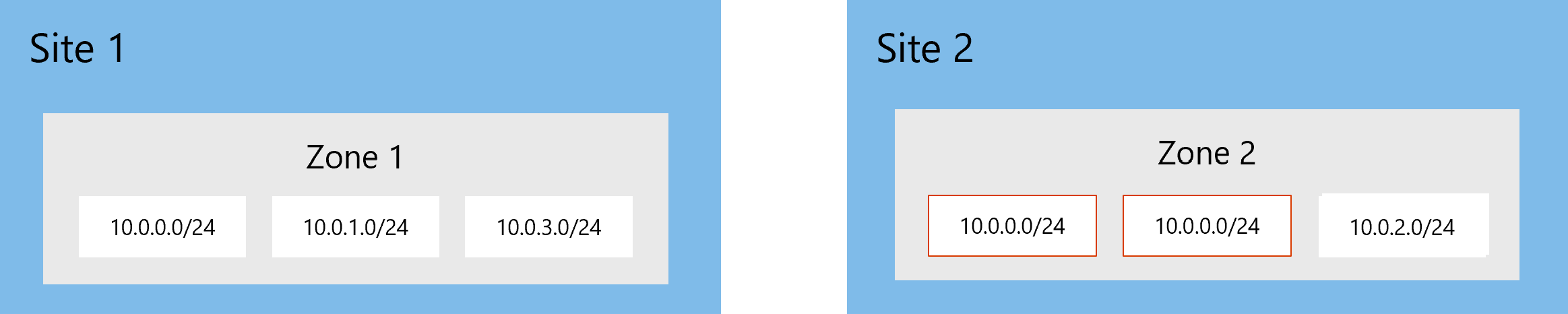

例如,网络可能如下图所示,在两个 Defender for IoT 站点和区域中以逻辑方式分配了六个网段。 请注意,此图显示了来自不同生产线的两个具有相同 IP 地址的网段。

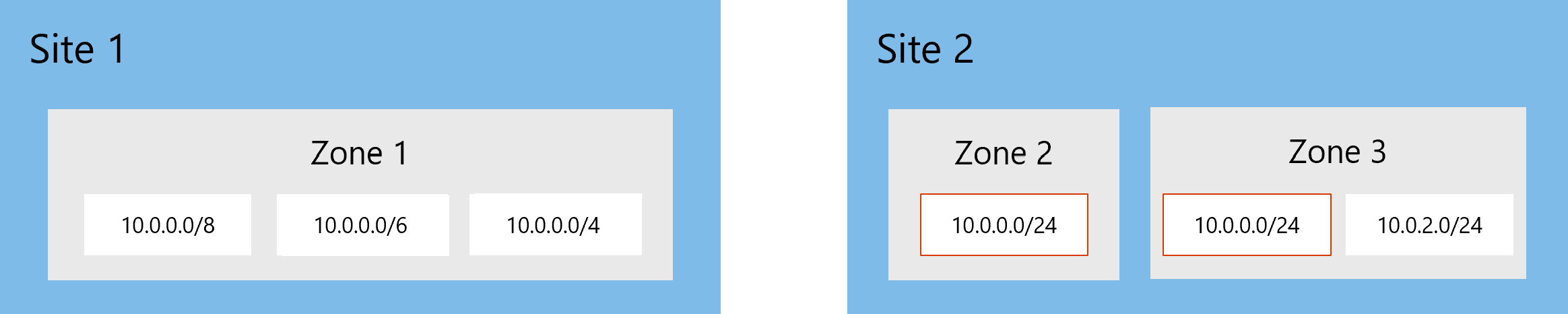

在这种情况下,建议将 站点 2 分成两个单独区域,以便具有重复 IP 地址的段中的设备不会被错误合并,并且在设备清单中被识别为单独且唯一的设备。

例如:

规划用户

了解组织中将使用 Defender for IoT 的人员及其用例。 虽然安全运营中心(SOC)和 IT 人员将是最常见的用户,但组织中的其他人员可能需要对 Azure 中的资源或本地资源具有读取访问权限。

在 Azure 中,用户分配基于其 Microsoft Entra ID 和 RBAC 角色。 如果要将网络分为多个站点,请确定要为每个站点应用哪些权限。

OT 网络传感器 支持本地用户和 Active Directory 同步。 如果要使用 Active Directory,请确保具有 Active Directory 服务器的访问权限详细信息。

有关详细信息,请参阅:

- Microsoft Defender for IoT 用户管理

- Defender for IoT 的 Azure 用户角色和权限

- 使用 Defender for IoT 进行 OT 监视的本地用户和角色

规划 OT 传感器和管理连接

对于连接到云的传感器,请确定如何将每个 OT 传感器连接到 Azure 云中的 Defender for IoT,例如可能需要哪种类型的代理。 有关详细信息,请参阅 将传感器连接到 Azure 的方法。

如果要在实体隔离或混合环境中工作,并且将有多个本地管理的 OT 网络传感器,请参阅实体隔离 OT 传感器管理部署路径。

规划本地 SSL/TLS 认证

建议在生产系统中使用 CA 签名的 SSL/TLS 证书,从而确保设备持续安全。

规划将用于每个 OT 传感器的证书和证书颁发机构(CA)、将用于生成证书的工具以及每个证书中包含的属性。

有关详细信息,请参阅 本地资源的 SSL/TLS 证书要求。