你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

修正计算机机密

Microsoft Defender for Cloud 可以扫描计算机和云部署,查找其中支持的机密,以减少横向移动风险。

本文可帮助识别和修正计算机机密扫描发现结果。

- 可以使用计算机机密建议查看和修正发现结果。

- 在 Defender for Cloud 清单中查看特定计算机上发现的机密

- 使用云安全资源管理器查询和计算机机密攻击路径向下钻取计算机机密发现结果

- 并非每个机密都支持每个方法。 查看适用于不同机密类型的支持的方法。

务必能够确定机密的优先级并识别哪些机密需要立即引起注意。 为帮助你执行此操作,Defender for Cloud 提供:

- 为每个机密提供丰富的元数据,例如文件的上次访问时间、令牌到期日期、关于机密提供访问权限的目标资源是否存在的指示等。

- 将机密元数据与云资产上下文相结合。 这有助于你从向 Internet 公开的资产开始,或者从包含可能损害其他敏感资产的机密开始。 机密扫描结果将合并到基于风险的建议优先顺序中。

- 提供多个视图,可帮助你查明最常见的机密或包含机密的资产。

先决条件

- 一个 Azure 帐户。 如果还没有 Azure 帐户,可以立即创建 Azure 免费帐户。

- Defender for Cloud必须在 Azure 订阅中提供。

- 必须至少启用其中一个计划:

- 必须启用无代理计算机扫描。

借助建议修正密钥

登录到 Azure 门户。

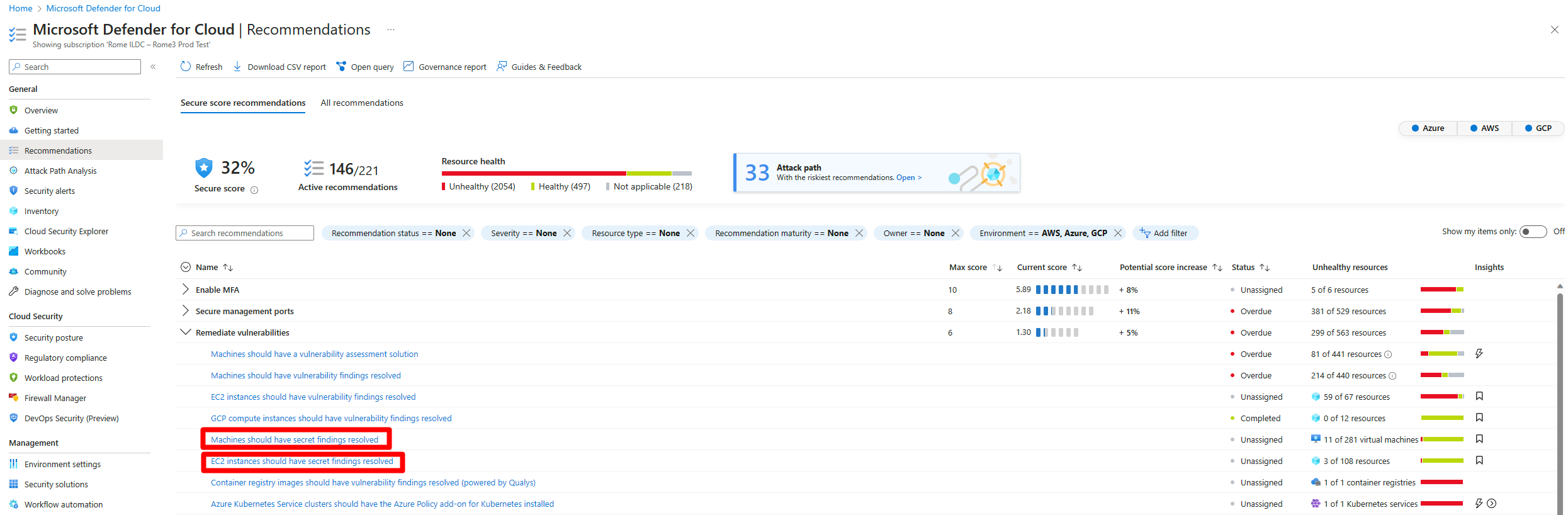

导航到“Microsoft Defender for Cloud”>“建议”。

展开“修正漏洞”安全控制。

选择其中一项相关建议:

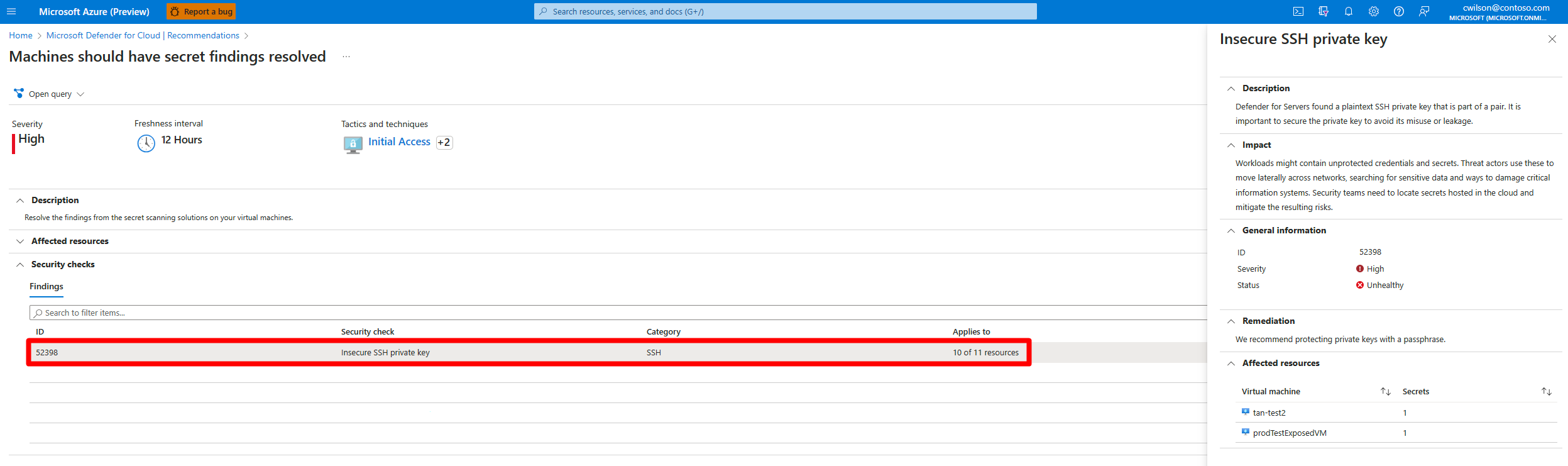

展开“受影响的资源”,查看所有包含密钥的资源列表。

在“结果”部分中,选择一个密钥查看与其相关的详细信息。

展开“修正步骤”并遵循列出的步骤。

展开“受影响的资源”,查看受此密钥影响的资源。

(可选)可以选择受影响的资源以查看该资源的信息。

没有已知攻击路径的机密称为“secrets without an identified target resource”。

修正清单中计算机的机密

登录到 Azure 门户。

导航到 Microsoft Defender for Cloud>清单。

选择相关 VM。

转到“密钥”选项卡。

查看同时显示相关元数据的每一个纯文本密钥。

选择密钥查看密钥的其他详细信息。

不同类型的密钥具有不同的其他信息集。 例如,如果是纯文本 SSH 私钥,其信息包含相关的公钥(经授权密钥文件的私钥之间的映射,或指向包含相同 SSH 私钥识别符的另一个虚拟机的映射)。

使用攻击路径修正密钥

登录到 Azure 门户。

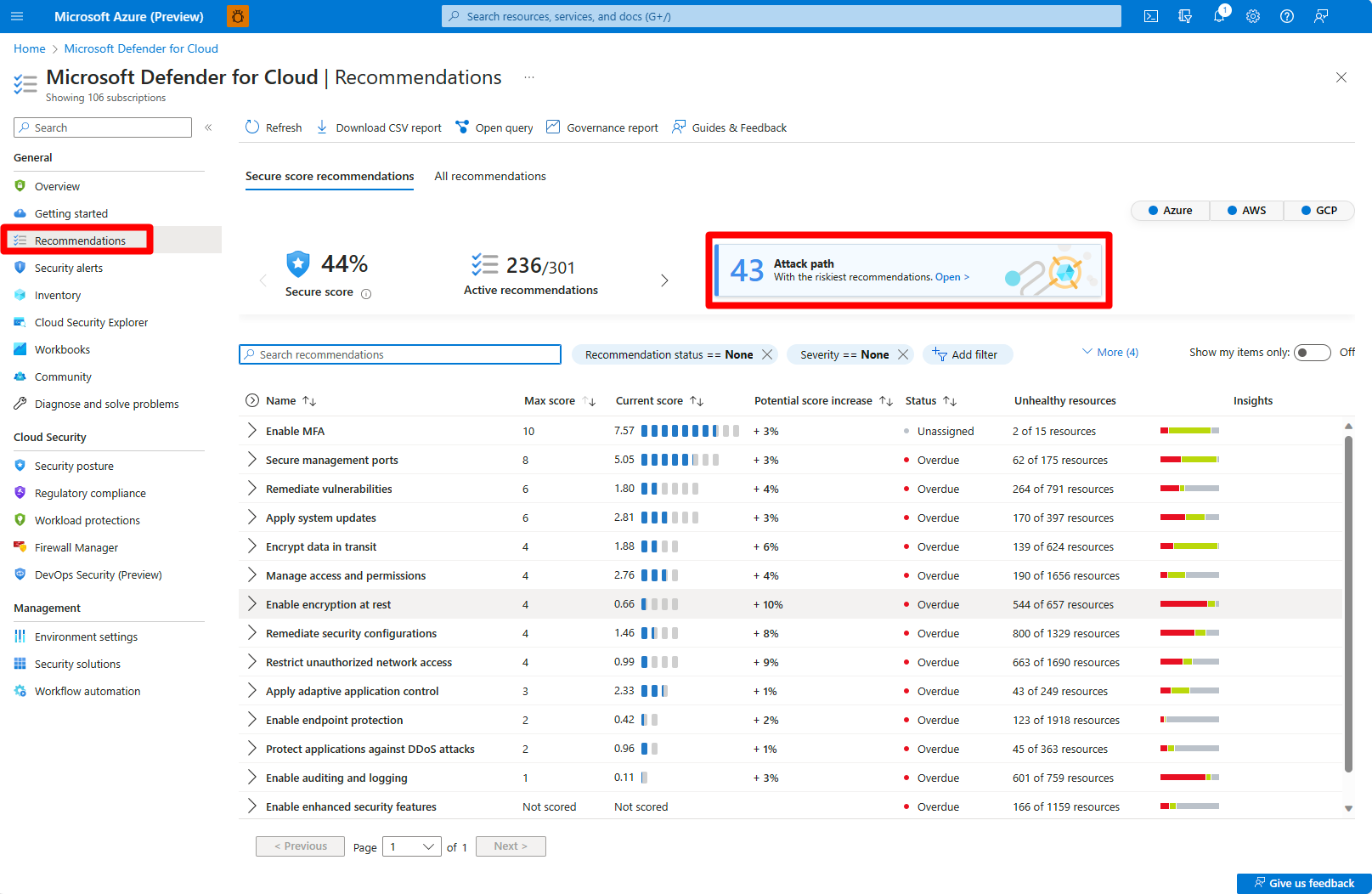

导航到“Microsoft Defender for Cloud”>“建议”>“攻击路径”。

选择相关攻击路径。

按照修正步骤修正攻击路径。

使用云安全资源管理器修正密钥

登录到 Azure 门户。

导航到 Microsoft Defender for Cloud > 云安全资源管理器。

选择以下模板之一:

- 包含可验证另一个虚拟机身份的纯文本密钥的虚拟机 - 返回所有包含可访问其他虚拟机或 EC2 的纯文本密钥的 Azure VM、AWS EC2 实例或 GCP VM 实例。

- 包含可验证另一个存储帐户身份的纯文本密钥的虚拟机 - 返回所有包含可访问其他存储帐户的纯文本密钥的 Azure VM、AWS EC2 实例或 GCP VM 实例。

- 包含可验证 SQL 数据库的纯文本机密的虚拟机 - 返回所有包含可访问 SQL 数据库的纯文本机密的 Azure VM、AWS EC2 实例或 GCP VM 实例。

如果不想使用提供的任何模板,也可以在云安全资源管理器上构建自己的查询。