你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

启用无代理计算机扫描

Microsoft Defender for Cloud 中的无代理计算机扫描 可改善连接到 Defender for Cloud 的计算机的安全状况。 无代理计算机扫描提供许多功能,包括扫描软件清单、漏洞、机密和恶意软件。

- 无代理扫描无需安装任何代理或建立网络连接,也不会影响计算机的性能。

- 你可以打开或关闭无代理计算机扫描,但不能关闭其中的单个功能。

启用 Defender for Servers 计划 2 或 Defender 云安全态势管理 (CSPM) 计划时,系统默认启用无代理计算机扫描。 如果需要,你可以使用本文中的说明手动启用无代理计算机扫描。

先决条件

| 要求 | 详细信息 |

|---|---|

| 计划 | 若要使用无代理扫描,必须启用 Defender CSPM 计划或 Defender for Servers 计划 2。 在任一计划中启用无代理扫描时,将为这两个计划启用该设置。 |

| 恶意软件扫描 | 仅当启用了 Defender for Servers 计划 2 时,才能执行恶意软件扫描。 若要对 Kubernetes 节点 VM 执行恶意软件扫描,需要启用 Defender for Servers 计划 2 或 Defender for Containers 计划。 |

| 支持的虚拟机 | 无代理计算机扫描适用于连接到 Defender for Cloud 的 Azure VM、AWS EC2 和 GCP 计算实例。 |

| Azure VM | 无代理扫描适用于符合以下条件的 Azure 标准 VM: - 允许的最大磁盘大小:4TB(所有磁盘的总和) - 允许的最大磁盘数:6 个 - 虚拟机规模集:Flex 支持以下磁盘: - 未加密 - 加密磁盘(使用 Azure 存储加密功能和平台管理的密钥 (PMK) 的托管磁盘) - 使用客户管理的密钥进行加密的磁盘(预览版)。 |

| AWS | 无代理扫描适用于未加密、通过 PMK 加密和通过 CMK 加密的 EC2、自动缩放实例和磁盘。 |

| GCP | 无代理扫描适用于使用 Google 管理的加密密钥和客户管理的加密密钥 (CMEK) 进行加密的计算实例和实例组(托管和非托管) |

| Kubernetes 节点 | 无代理扫描可用于 Kubernetes 节点 VM,以扫描漏洞和恶意软件。 若要执行漏洞评估,需要启用 Defender for Servers 计划 2、Defender for Containers 计划或 Defender 云安全态势管理 (CSPM) 计划。 若要执行恶意软件扫描,需要启用 Defender for Servers 计划 2 或 Defender for Containers。 |

| 权限 | 查看 Defender for Cloud 执行无代理扫描所使用的权限。 |

对 Azure 启用无代理扫描

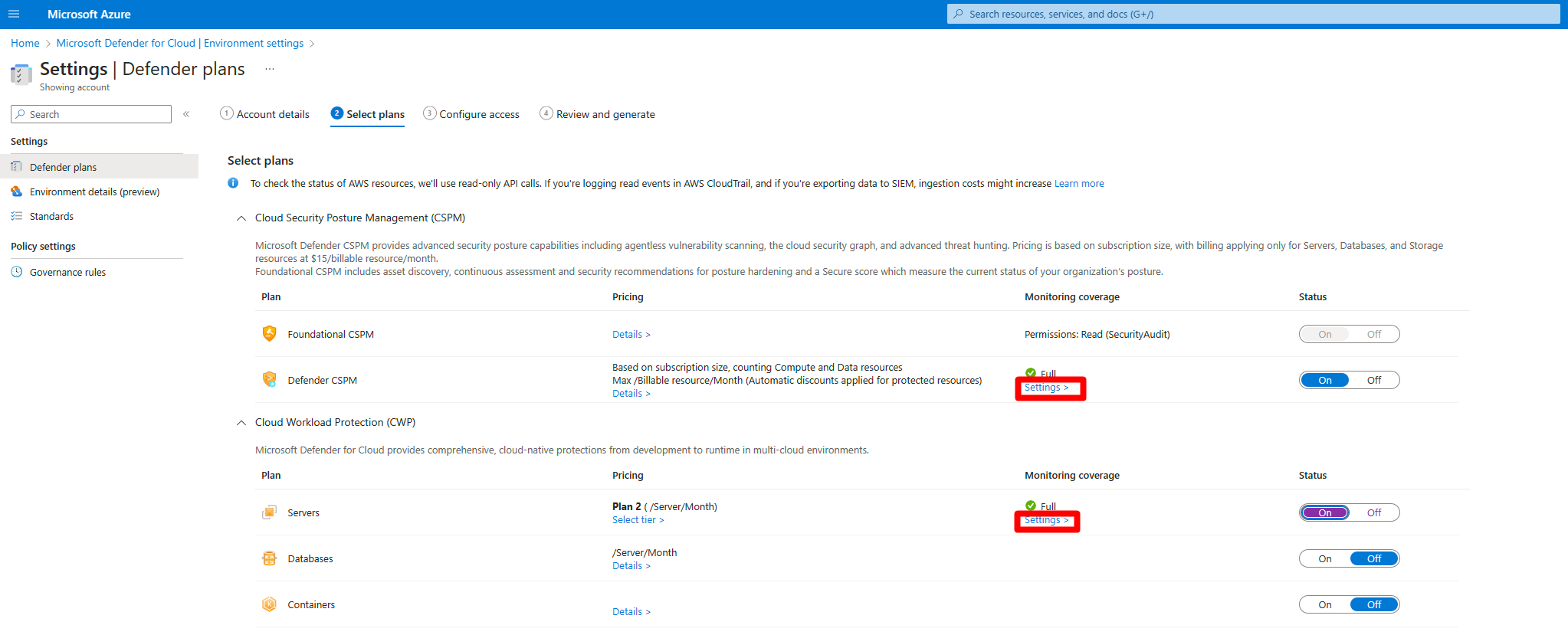

在 Defender for Cloud 中,打开“环境设置”。

选择相关订阅。

在 Defender CSPM 计划或 Defender for Servers 计划 2 中,选择“设置”。

在“设置和监视”中,启用“计算机的无代理扫描”。

选择“保存”。

为具有 CMK 加密磁盘的 Azure VM 启用(预览版)

若要对具有 CMK 加密磁盘的 Azure VM 执行无代理扫描,需要为 Defender for Cloud 额外授予对用于 VM CMK 加密的密钥保管库的权限,以便创建磁盘的安全副本。

若要手动分配对密钥保管库的权限,请执行以下操作:

- 使用非 RBAC 权限的密钥保管库:为“Microsoft Defender for Cloud Servers 扫描程序资源提供程序”(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) 分配这些权限:密钥获取、密钥包装、密钥解包。 - 使用非 RBAC 权限的密钥保管库:为“Microsoft Defender for Cloud Servers 扫描程序资源提供程序”(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) 分配密钥保管库加密服务加密用户内置角色。

- 使用非 RBAC 权限的密钥保管库:为“Microsoft Defender for Cloud Servers 扫描程序资源提供程序”(

若要针对多个密钥保管库大规模分配这些权限,请使用此脚本。

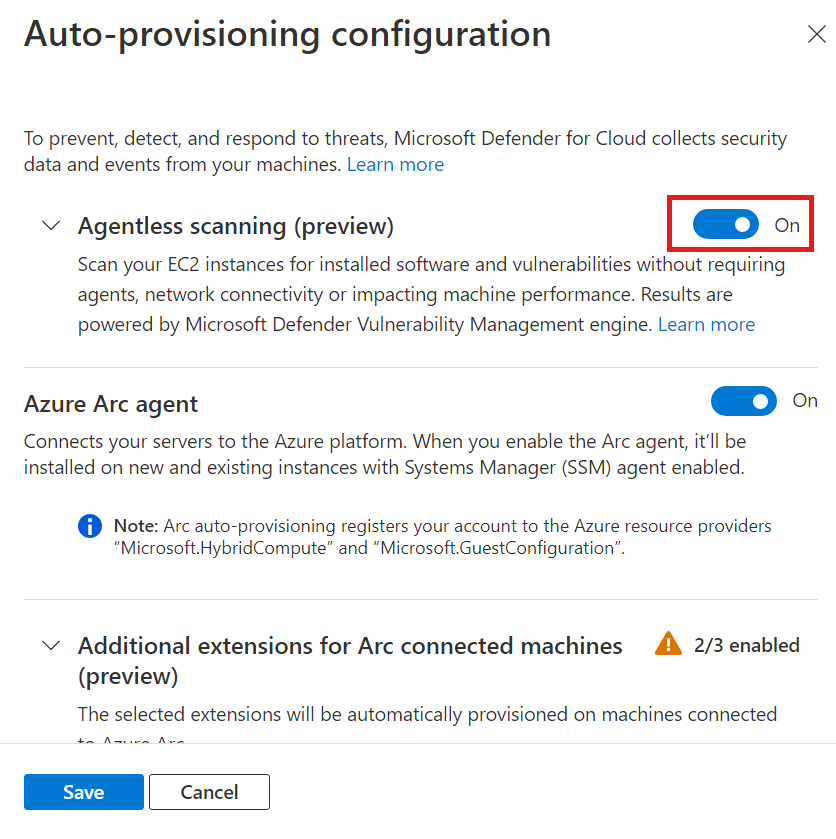

对 AWS 启用无代理扫描

在 Defender for Cloud 中,打开“环境设置”。

选择相关帐户。

对于 Defender 云安全态势管理 (CSPM) 或 Defender for Servers P2 计划,请选择“设置”。

在任一计划中启用无代理扫描时,该设置将应用于这两个计划。

在设置窗格中,打开“计算机的无代理扫描”。

选择“保存并执行下一步: 配置访问权限”。

下载 CloudFormation 模板。

使用下载的 CloudFormation 模板,根据屏幕上的说明在 AWS 中创建堆栈。 如果要加入管理帐户,你需要以 Stack 和 StackSet 的形式运行 CloudFormation 模板。 将在加入后最多 24 小时为成员帐户创建连接器。

选择“下一步: 审阅并生成”。

选择“更新”。

启用无代理扫描后,软件清单和漏洞信息会在 Defender for Cloud 中自动更新。

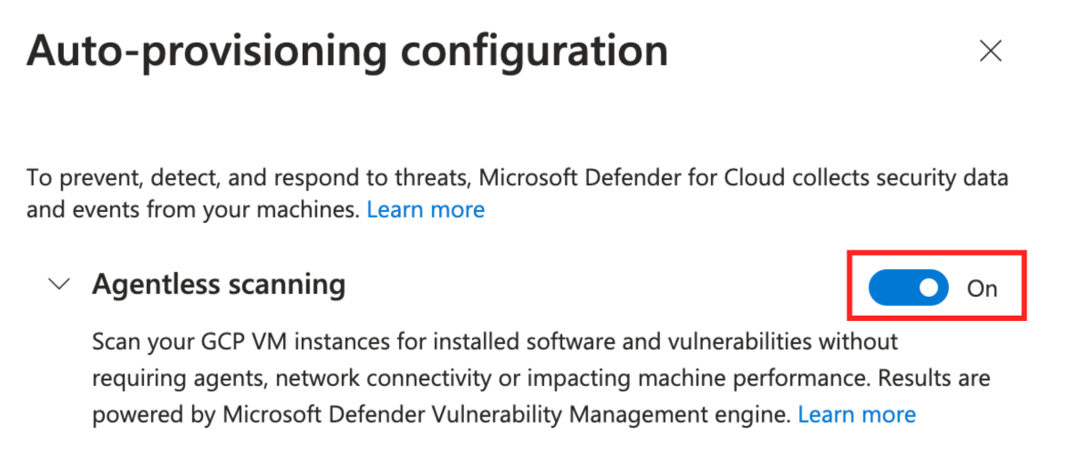

对 GCP 启用无代理扫描

在 Defender for Cloud 中,选择“环境设置”。

选择相关的项目或组织。

对于 Defender 云安全态势管理 (CSPM) 或 Defender for Servers P2 计划,请选择“设置”。

将无代理扫描切换为“开”。

选择“保存并执行下一步: 配置访问权限”。

复制载入脚本。

在 GCP 组织/项目范围内(GCP 门户或 gcloud CLI)运行载入脚本。

选择“下一步: 审阅并生成”。

选择“更新”。

相关内容

了解有关以下方面的详细信息: