你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

禁用漏洞发现

Microsoft Defender for Cloud 中的 Defender for Servers 计划使用 Microsoft Defender 漏洞管理为计算机提供漏洞扫描。 了解详细信息

当扫描报告漏洞发现结果时,Defender for Servers 会将发现结果和相关信息作为建议提供。

- 发现结果包括相关信息,例如修正步骤、相关的公共漏洞和暴露 (CVE)、CVSS 分数等。

- 你可以查看一个或多个订阅或特定 VM 的已识别的漏洞。

如果组织需要忽略发现结果,而不是修正漏洞,则可以选择通过规则禁用发现结果。 禁用的发现结果不会影响安全功能分数或产生不必要的噪音,也不会出现在发现列表中。 通常可能会禁用以下发现结果:

- 严重性低于中等的漏洞

- 无法修补的漏洞。

- CVSS 分数低于 6.5 的漏洞

- 安全检查或类别中包含特定文本(例如“RedHat”)的发现结果

先决条件

- 必须启用漏洞扫描。

- 要创建忽略发现结果的规则,需要有在 Azure Policy 中编辑策略的权限。

- 开始之前,请查看漏洞评估发现结果。

禁用特定结果

创建规则以禁用发现结果,如下所示:

在 Defender for Cloud >“建议”中。 查找建议:计算机应该解决漏洞发现。

在建议详细信息页 >“采取措施”选项卡中,选择“禁用规则”。

在“禁用规则”中,指定禁用漏洞发现结果的设置。 将根据设置条件禁用发现结果。 可以指定:

- ID:输入要禁用的发现结果的 ID。 用分号分隔多个 ID

- CVE:输入要禁用的发现结果的有效 CVE。

- 类别:输入发现结果的类别。

- 安全检查:输入要禁用其发现结果的安全检查的名称中的文本。

- CVSS2 和 CVSS3 分数:要按分数筛选,请输入 1-10 之间的值。

- 最低严重性:选择“中”或“高”以排除严重性低于所选级别的发现结果。

- 可修补状态:选中此复选框可排除无法修补的发现结果。

(可选)添加理由,然后选择“应用规则”。 可能需要最长 24 小时才能生效。

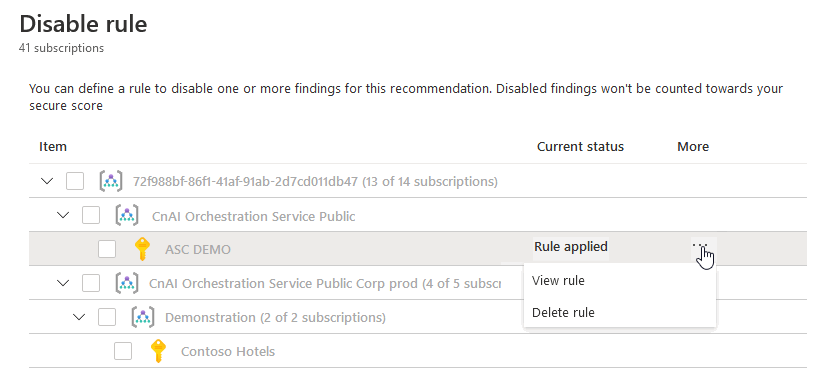

要查看规则的状态,请在“禁用规则”页中进行查看。 在“范围”列表中,具有活动发现结果的订阅显示为“已应用规则”状态。