你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

浏览敏感数据的风险

发现包含敏感数据的资源后,Microsoft Defender for Cloud 支持通过一下功能浏览这些资源的敏感数据风险:

- 攻击路径:在 Defender Cloud 安全态势管理 (CSPM) 计划中启用敏感数据发现后,可以使用攻击路径来发现数据泄露的风险。 有关详细信息,请参阅 Defender CSPM 中的数据安全态势管理。

- 安全资源管理器:在 Defender CSPM 计划中启用敏感数据发现后,可以使用云安全资源管理器查找敏感数据见解。 有关详细信息,请参阅 Defender CSPM 中的数据安全态势管理。

- 安全警报:在 Defender for Storage 计划中启用敏感数据发现后,可以通过应用敏感度筛选器“安全警报”设置来确定对敏感数据存储的持续威胁的优先级并了解这些威胁。

通过攻击路径浏览风险

查看预定义的攻击路径,以发现数据泄露风险并获取修正建议,如下所示:

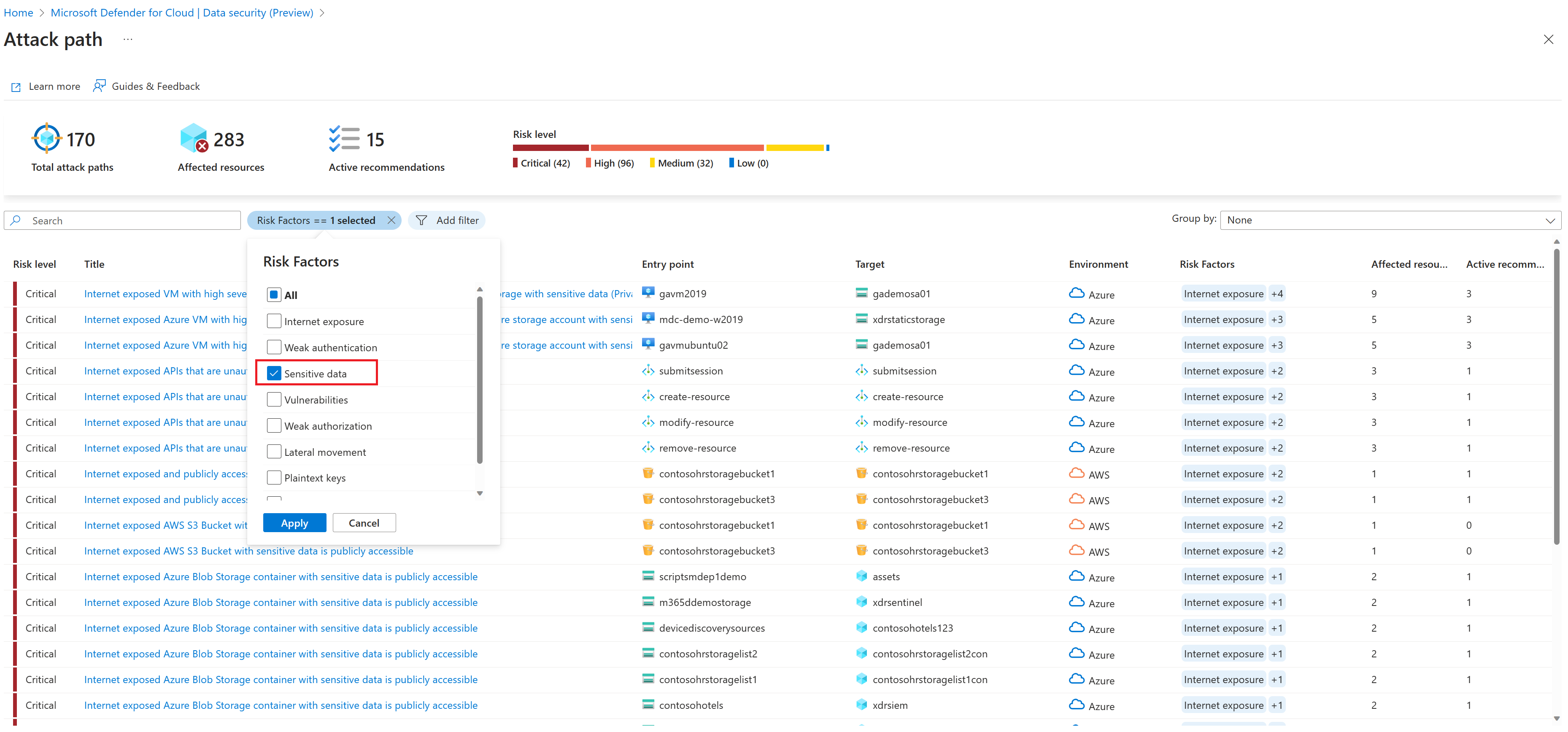

在 Defender for Cloud 中,打开“攻击路径分析”。

在“风险因素”中,选择“敏感数据”以筛选与数据相关的攻击路径。

查看数据攻击路径。

要查看在数据资源中检测到的敏感信息,请选择资源名称 >“见解”。 然后,展开“包含敏感数据”见解。

有关风险缓解步骤,请打开“活动建议”。

敏感数据攻击路径的其他示例包括:

- “在 Internet 上公开且包含敏感数据的 Azure 存储容器可公开访问”

- “在 Internet 上过度公开且包含敏感数据的托管数据库支持基本(本地用户/密码)身份验证”

- “VM 存在高严重性漏洞并且对包含敏感数据的数据存储拥有读取权限”

- “在 Internet 上公开且包含敏感数据的 AWS S3 存储桶可公开访问”

- “将数据复制到 Internet 的专用 AWS S3 存储桶公开且可公开访问”

- “RDS 快照已公开提供给所有 AWS 帐户”

使用云安全资源管理器浏览风险

使用查询模板或通过定义手动查询,在云安全图形见解中浏览数据风险和暴露。

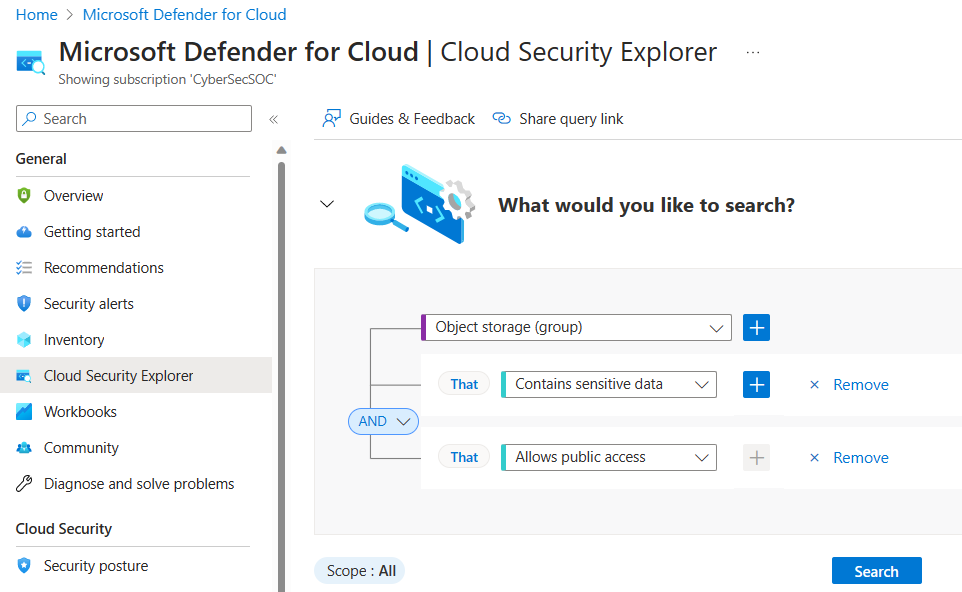

在 Defender for Cloud 中,打开云安全资源管理器。

可以生成自己的查询,也可以选择其中一个敏感数据查询模板>“打开查询”,并根据需要对其进行修改。 下面是一个示例:

使用查询模板

除了创建自己的查询之外,还可以使用预定义的查询模板。 提供了若干敏感数据查询模板。 例如:

- Internet 公开的存储容器,其中包含允许公共访问的敏感数据。

- Internet 公开的 S3 存储桶,其中包含允许公共访问的敏感数据

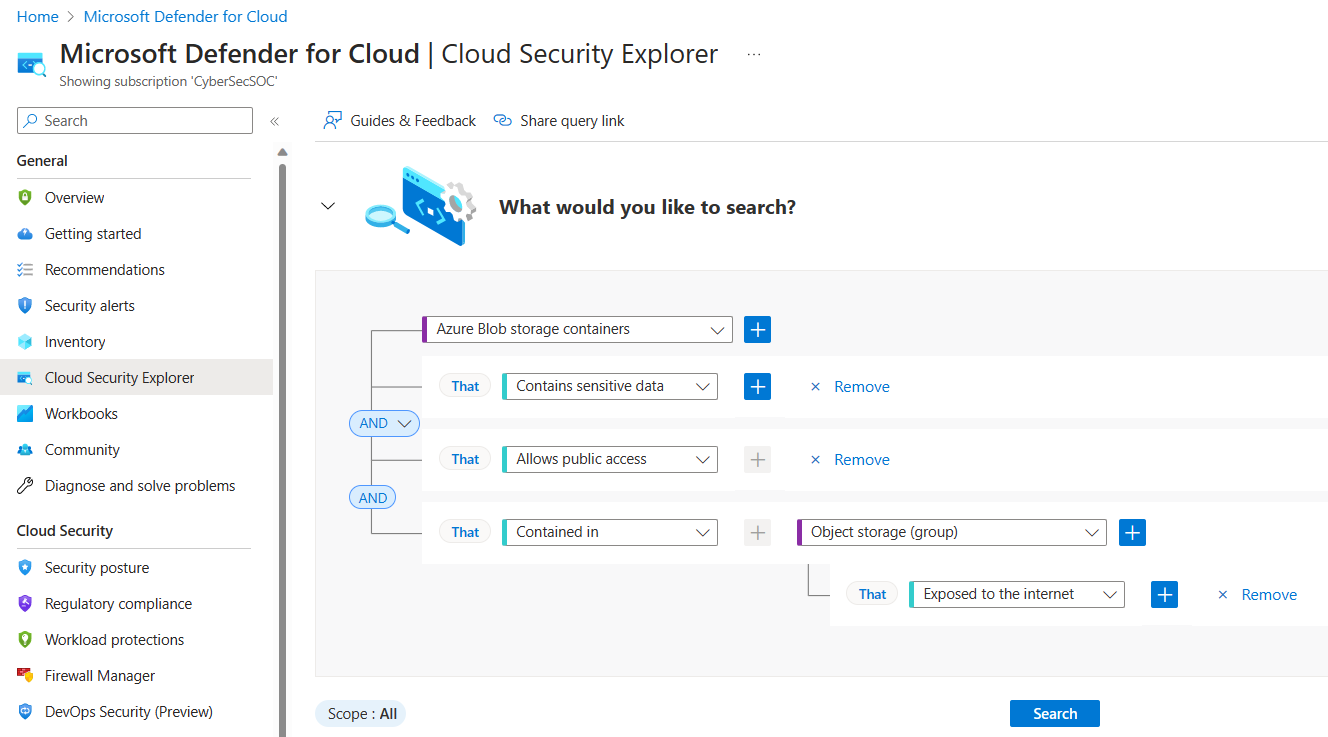

打开预定义查询时,会自动填充该查询,并可以根据需要进行调整。 例如,下面是“Internet 公开的存储容器,其中包含允许公共访问的敏感数据”的预填充字段。

浏览敏感数据安全警报

在 Defender for Storage 计划中启用敏感数据发现后,可以优先处理并重点关注影响包含敏感数据的资源的警报。 详细了解如何在 Defender for Storage 中监视数据安全警报。

对于 PaaS 数据库和 S3 存储桶,结果会报告给 Azure Resource Graph (ARG),这样你就可在 Defender for Cloud 的“清单”、“警报”和“建议”边栏选项卡中按敏感度标签和敏感信息类型进行筛选和排序。

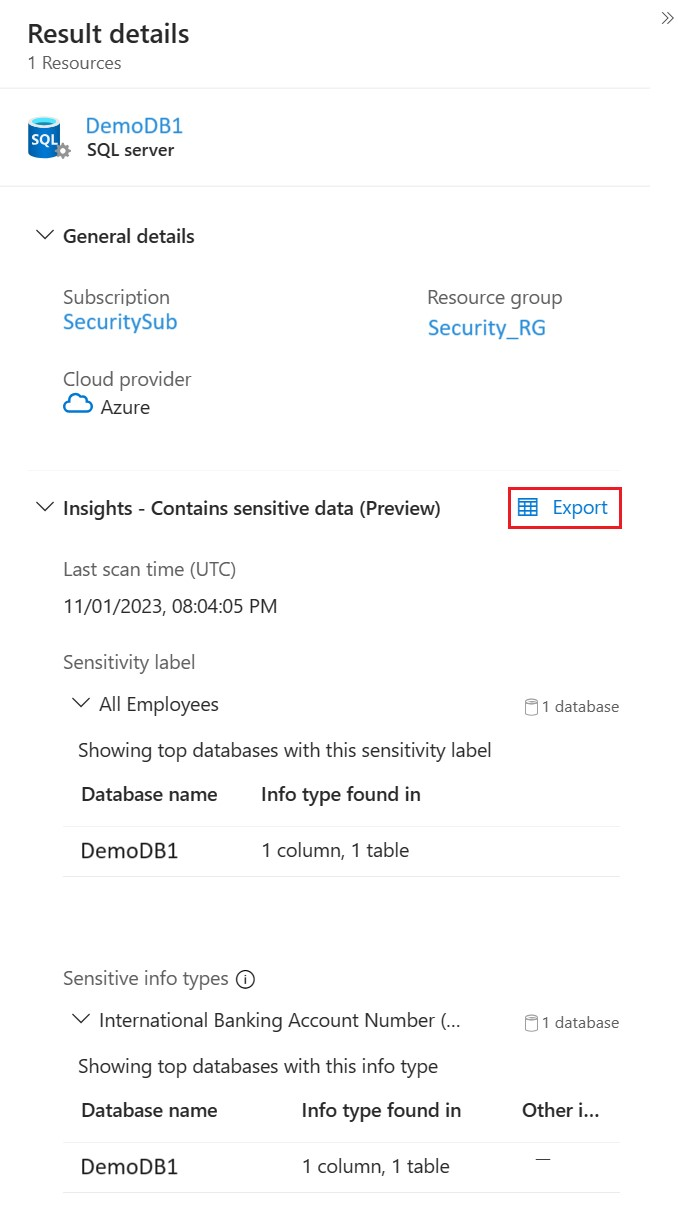

导出结果

安全管理员需要检查在攻击路径或安全资源管理器中找到的敏感数据,他们通常无法直接访问数据存储。 因此,他们需要与数据所有者共享调查结果,数据所有者随后可执行进一步的调查。

为此,请在“包含敏感数据”见解中使用“导出”。

生成的 CSV 文件包括:

- 示例名称 - 这可以是数据库列、文件名或容器名称,具体取决于资源类型。

- 敏感度标签 - 在此资源上找到的最高排名标签(所有行的值相同)。

- 所在位置 - 示例完整路径(文件路径或列文件名)。

- 敏感信息类型 - 针对每个示例发现的信息类型。 如果检测到多个信息类型,将为每个信息类型添加一个新行。 这是为了简化筛选体验。

注意

“云安全资源管理器”页中的“下载 CSV 报表”将以原始格式 (json) 导出查询检索到的所有见解。