你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

分配对工作负荷所有者的访问权限

当你加入 Amazon Web Service (AWS) 或 Google Cloud Platform (GCP) 环境时,Defender for Cloud 会自动在连接的订阅和资源组内创建一个安全连接器作为 Azure 资源。 Defender for Cloud 还会将标识提供者创建为其在加入过程中所需的 IAM 角色。

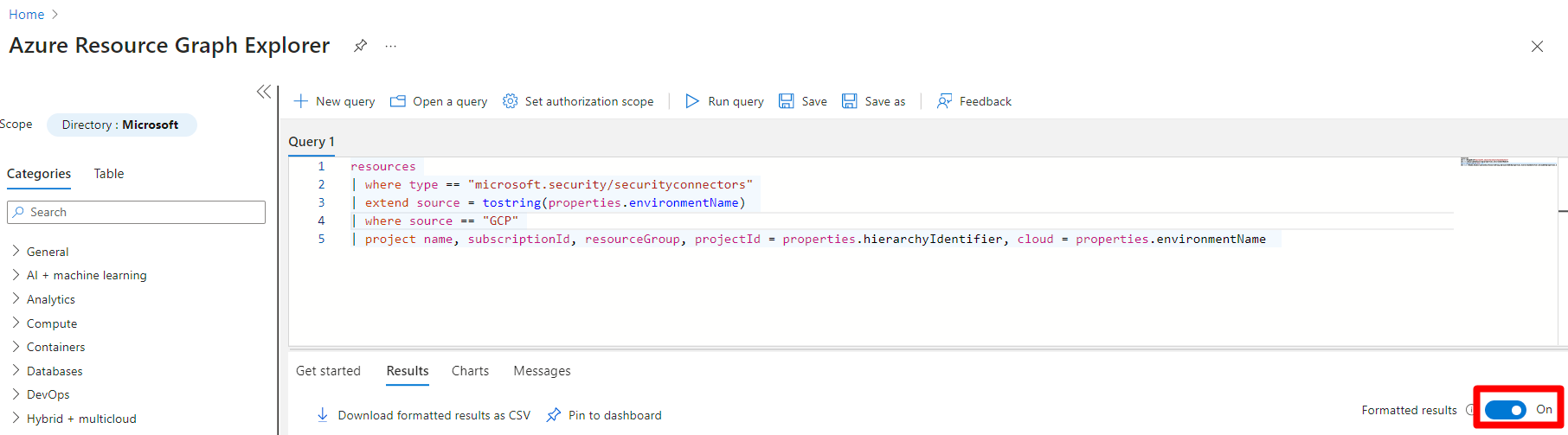

若要在父连接器下方的特定连接器上向用户分配权限,需要确定希望用户访问哪些 AWS 帐户或 GCP 项目。 你需要确定与你想要为其分配用户访问权限的 AWS 帐户或 GCP 项目相对应的安全连接器。

先决条件

一个 Azure 帐户。 如果还没有 Azure 帐户,可以立即创建 Azure 免费帐户。

配置安全连接器上的权限

安全连接器的权限通过 Azure 基于角色的访问控制 (RBAC) 进行管理。 可以在订阅、资源组或资源级别为用户、组和应用程序分配角色。

登录到 Azure 门户。

导航到“Microsoft Defender for Cloud”“环境设置”。

找到相关的 AWS 或 GCP 连接器。

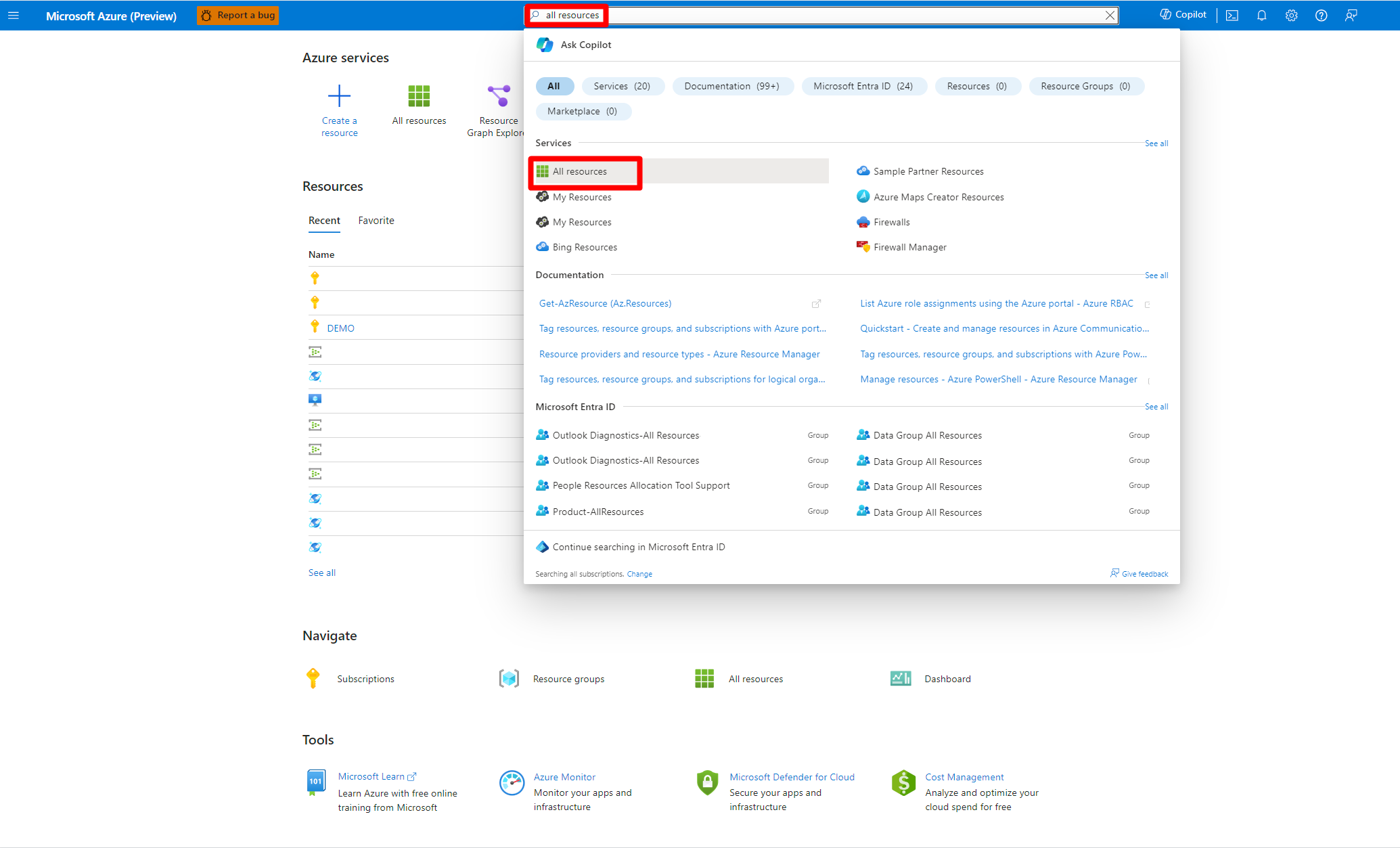

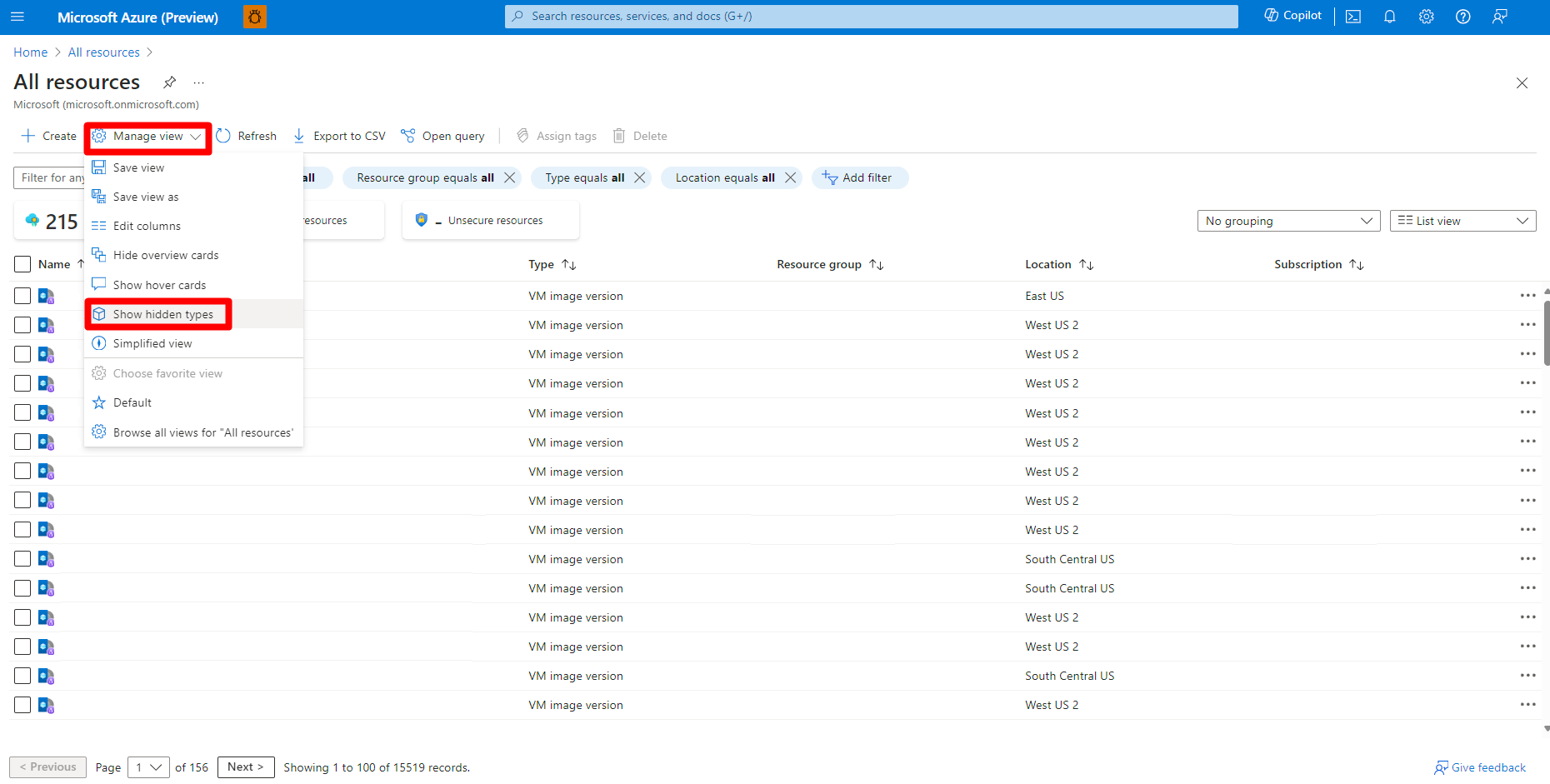

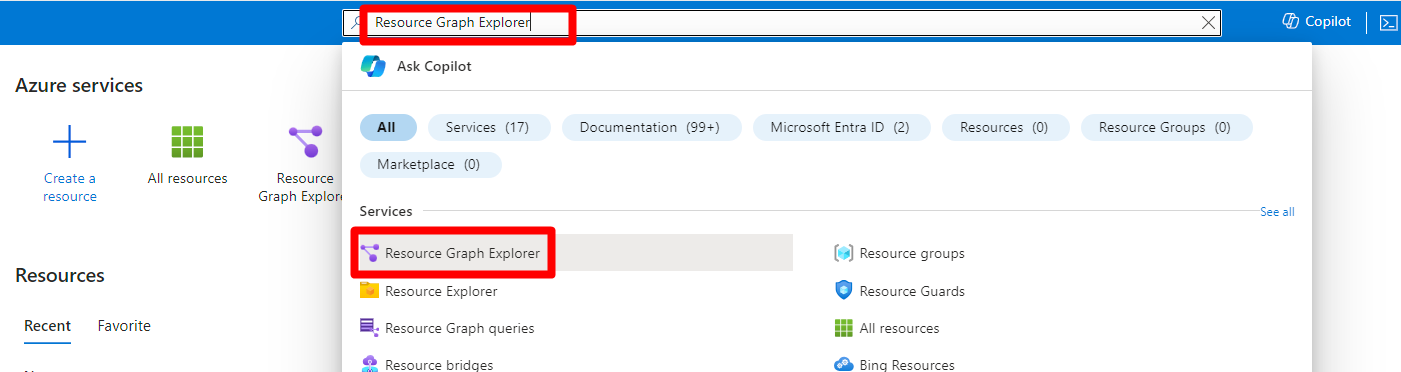

使用 Azure 门户中的“所有资源”或“Azure Resource Graph”选项向工作负荷所有者分配权限。

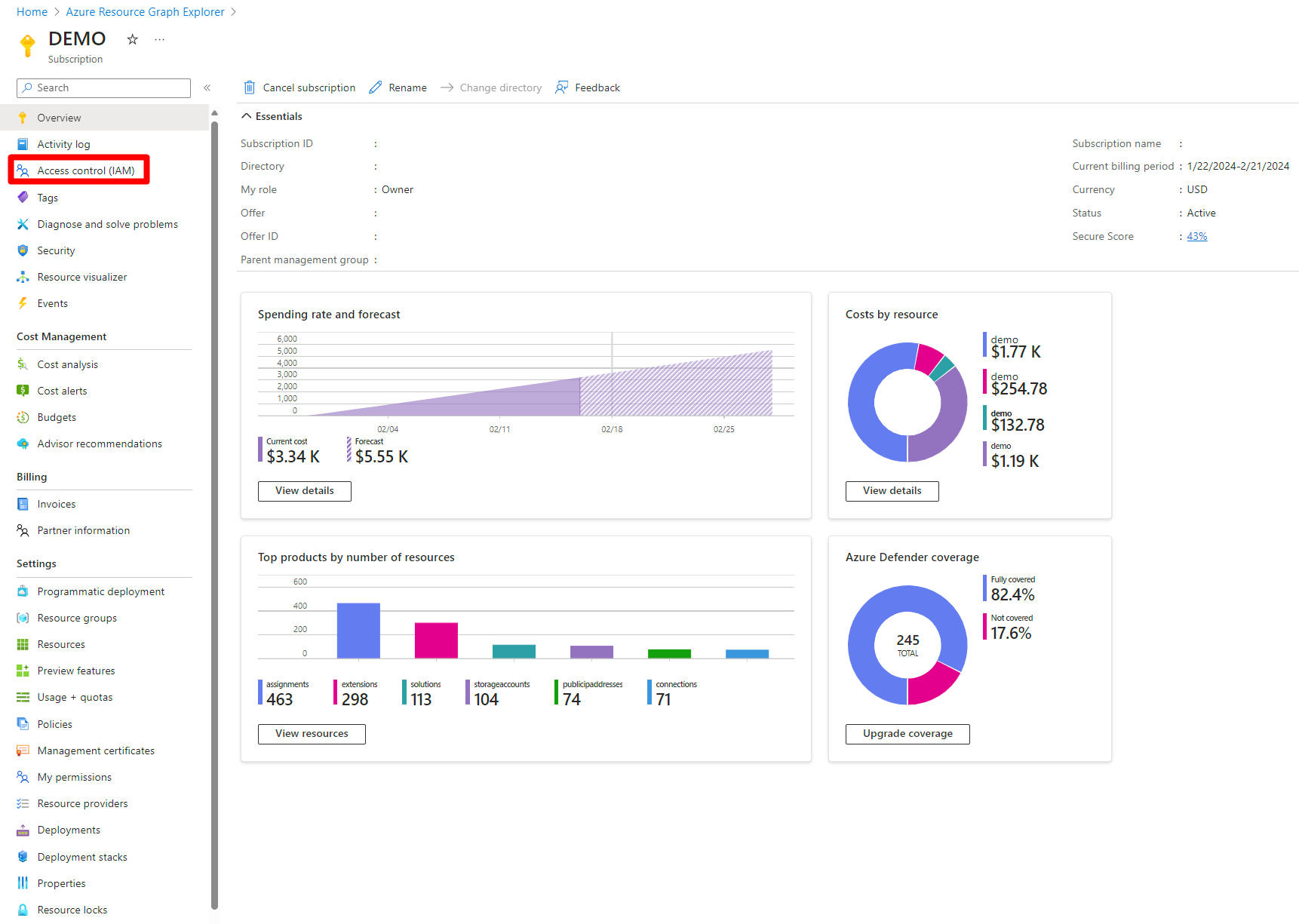

选择“访问控制(IAM)”。

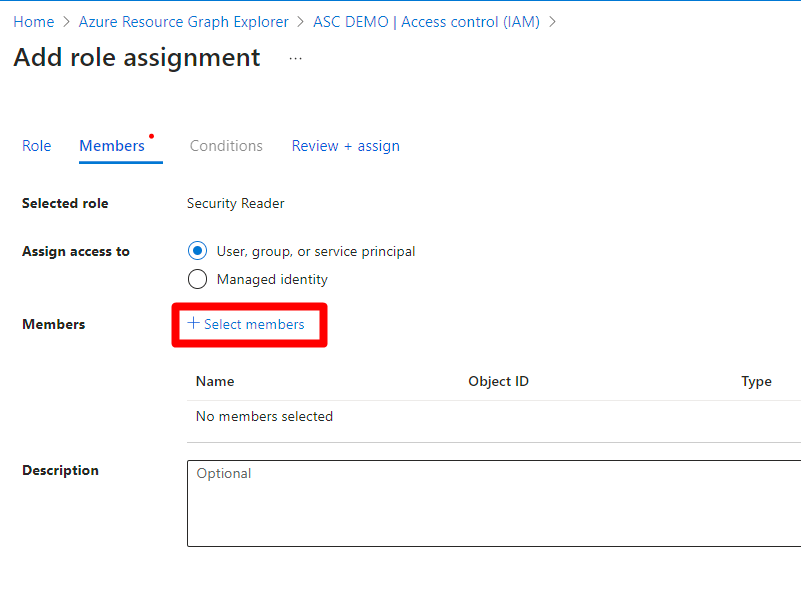

选择“+ 添加”>“添加角色分配”。

选择所需的角色。

选择下一步。

选择 + 选择成员。

搜索并选择相关的用户或组。

选择“选择”按钮 。

选择下一步。

选择“查看 + 分配”。

查看信息。

选择“查看 + 分配”。

设置安全连接器的权限后,工作负荷所有者就能够在 Defender for Cloud 中查看与安全连接器关联的 AWS 和 GCP 资源的建议。