你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 上的 Red Hat Enterprise Linux 的标识和访问管理注意事项

本文介绍 Azure Red Hat Enterprise Linux (RHEL) 登陆区域加速器部署的标识和访问管理(IAM)注意事项。 IAM 是组织安全设置的关键部分。 RHEL 操作系统及其上运行的应用程序需要使用外部标识来缩放操作。 仔细设计混合云 IAM 实现,以确保在 Azure 云中顺利集成和管理实例环境。 Red Hat 和 Microsoft协同工作,以确保 RHEL、Windows Server Active Directory 和 Microsoft Entra Privileged Identity Management (PIM)之间的本机集成。

设计注意事项

实施这些设计注意事项和建议,以创建符合组织对 Azure RHEL 部署要求的 IAM 计划。

通常,混合云环境中的 RHEL 部署应:

- 尽可能使用与操作系统安全子系统集成的集中式 Linux 标识机构来提高操作效率和访问控制可见性。 使用集中式 Linux 标识机构,以便可以:

- 管理 Linux 操作系统的特定于主机的授权。

- 跨混合部署实现一致性。

- 将身份验证委托给外部源。

- 简化访问控制评审过程。

- 确保统一性。

- 加快实施过程。

- 增强混合云 Linux 基础结构的安全框架。

- 将策略统一应用于多个实例。 使用此方法,以便在发生更改时不必使用自动化来修改基础结构中的每个实例。

- 使用基于主机的访问控制、委派和其他规则支持集中式、安全、区分的实例级访问控制。

- 跨标识机构集中管理系统级特权提升规则。 将此策略一致应用于环境中的单个实例和实例组。

- 支持或提供新式自动化工具功能,以测试和一致地跨系统群实现安全配置。 应从一开始就将安全自动化设计为混合云部署。

- 支持现有旧版企业单一登录(SSO)功能的集成,以减轻迁移负担,保持安全操作的一致性,并支持基于云的部署的新式集成。

实现身份验证

Linux 部署倾向于在操作系统级别实现本地用户身份验证环境。 系统级身份验证和授权、对象所有权、对象权限和应用程序集成基于此模型。 操作系统应用程序以多种方式使用这些标识。 例如:

- 应用程序进程在某些用户标识下运行。

- 应用程序进程创建或访问归咎于特定用户和组的文件。

- 用户在登录时所属的一组组是固定的。 成员身份更改仅适用于新会话。

- 用户的身份验证和授权流直接绑定到由于身份验证而处于活动状态的登录会话。

以前,基于这些标识的用户发起的 shell 会话是与 Linux 上的应用程序交互的主要方式。 随着迁移到 Web、移动和面向云的用户界面,使用此标识消耗模式的应用程序不太常见。

如今,在操作系统上运行独立应用程序或服务时,这些标识通常是支持机制。 应用程序级标识不一定与系统级用户相同。 但是,系统级标识对于高效运行和保护在云环境中大规模运行的 Linux 基础结构仍然至关重要。

对于小型云部署或试点部署,这些传统的 IAM 方法提供了一种简单的入门方法。 随着环境的规模,即使使用自动化,这些机制也更加难以管理。 随着接触点的数量的增加,配置数据、日志记录数据、偏移数据以及所需分析的数量也会增加。 若要管理这种复杂性,可以集中管理 IAM。

可以使用在 Linux 环境中提供集中安全性的各种工具。 确保该工具满足业务和技术要求。 RHEL 具有广泛的软件兼容性列表,用于安全性。 可以使用 Azure 原生Microsoft Entra ID、Okta、SailPoint 或 JumpCloud 等商业开源软件解决方案或开源项目解决方案(如 Keycloak)集成应用程序级安全性。 操作系统级别也有各种安全解决方案。 可以在云中部署多个商业解决方案和开源软件项目。

Red Hat 标识管理的设计建议

本部分介绍使用 Red Hat Identity Management 和 Red Hat SSO 时 RHEL 的 Azure 登陆区域中 IAM 的设计建议。 这些服务符合 Azure 和 Red Hat 基础结构标准采用模型的云采用框架。 这些建议扩展了用于实现混合云部署的原则。

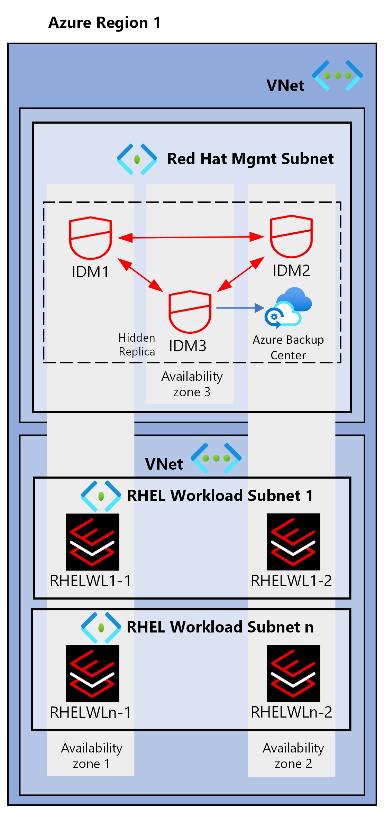

Red Hat IdM 提供了在基于 Linux 的域中管理标识存储、身份验证、策略和授权的集中方法。 Red Hat IdM 本机与 Windows Server Active Directory 集成并Microsoft Entra ID,并包含在 RHEL 中。 如果将本地 Active Directory扩展到 Azure,可以从 Red Hat IdM 本机 Windows Server Active Directory 信任功能中受益。 同样,如果采用 Microsoft Entra ID 或使用备用标识提供者,则可以使用 Red Hat IdM 和 Red Hat SSO 进行无缝集成。 Red Hat SSO 是 Keycloak 开源项目的受支持企业实现。 它通过各种 Red Hat 订阅(包括 Red Hat Ansible 自动化平台)免费提供。 Red Hat 建议在 Azure 中的 RHEL 部署中实现 Red Hat IdM。 下图显示了 RHEL 管理订阅部署。

Azure 中 Red Hat 部署的 IAM 组件使用 订阅缩放模型 为管理工具提供额外的控制和隔离。 Red Hat IdM 主系统和副本系统和 Red Hat SSO 实例驻留在其他工具的 Red Hat 管理订阅中。 订阅提供可在实现中用于提供本地化服务和高可用性的资源组。

下图显示了 Red Hat IdM 区域部署体系结构。

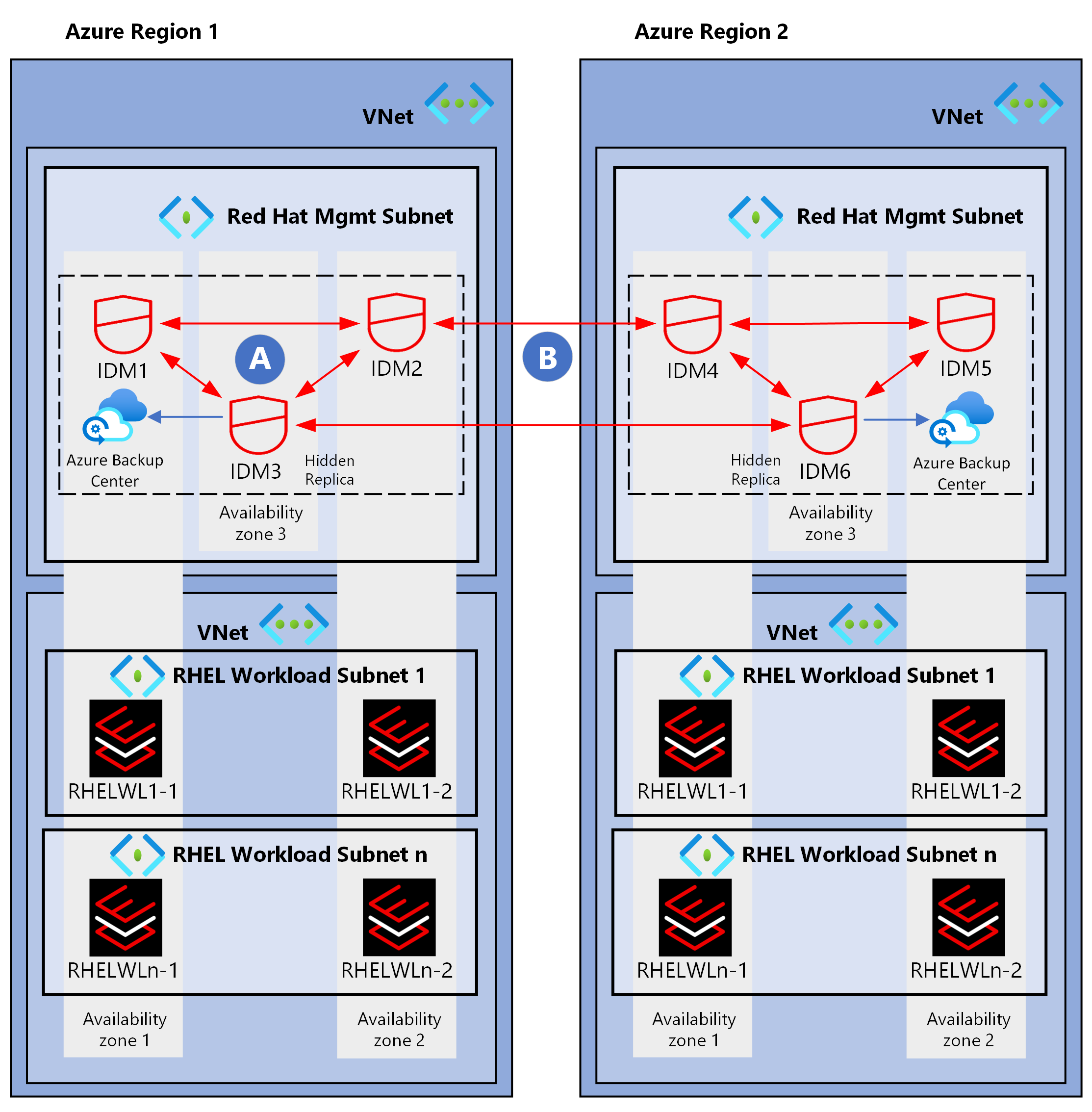

下图显示了跨区域和可用性区域的 Red Hat IdM 的高可用性部署。

此体系结构在每个区域中都有 IdM 服务器,这些服务器相互复制并复制到隐藏副本。 跨区域至少有两个复制链接。 隐藏副本充当备份点,因为你可以将其脱机作为完整备份,而不会影响可用性。

IdM 客户端可以根据服务记录发现或通过 sssd.conf 文件中的服务器列表在 IdM 服务器之间进行负载均衡和故障转移。 不要将外部负载均衡或高可用性配置与 IdM 配合使用。

请考虑以下 Red Hat IdM 部署的关键设计建议。

实现基础结构即代码(IaC)自动化,以实现 Red Hat IdM 的部署、配置和第 2 天操作。 若要自动执行 Red Hat IdM,可以通过 Ansible 自动化中心使用经过认证的 Ansible 集合redhat.rhel_idm。 若要自动执行 Red Hat SSO,可以使用 redhat.sso 认证的 Ansible 集合。

实现企业和应用程序标识支持。 了解实例公开哪些服务,哪些服务需要在操作系统级别和应用程序级别进行身份验证。 使用 Red Hat IdM 实现 OS 层安全性、基于主机的访问控制规则和特权提升管理规则,例如 sudo。 还可以使用 Red Hat IdM 映射旧系统的 SELinux 策略和映射标识。 使用 Red Hat SSO 将企业身份验证源与基于 Web 的应用程序集成。

使用集中式标识管理进行威胁响应。 可以在云规模部署中立即使凭据失效或轮换已泄露的凭据。

确定 Azure 本机标识提供者的初始集成路径,例如 Windows Server Active Directory 和 Microsoft Entra ID。 Red Hat IdM 支持多个集成选项。 可以在 IdM 中添加和删除集成,但应评估现有要求、迁移效果以及随时间变化的成本。

配置 Red Hat IdM 主部署和副本部署,以减少延迟并确保复制中没有单一故障点。 RHEL 实例的地理部署会影响 Red Hat IdM 基础结构。 可以使用 Red Hat IdM 部署多个 Red Hat IdM 副本,从而提供改进的性能、负载均衡、故障转移和高可用性。 部署最多可以包含 60 个副本。 副本部署应确保系统跨越容错域。 通过自动化管理 Red Hat IdM 副本更新,以确保复制一致性。 使用 Red Hat 推荐的复制拓扑。

确保正确设置 Windows Server Active Directory 信任配置和域名系统(DNS)配置。 配置 Red Hat IdM 和 Windows Server Active Directory 时,本地 Active Directory服务器和 Red Hat IdM 服务器都需要驻留在其自己的 DNS 域或子域中。 此要求是由于 Kerberos 服务记录和 Kerberos 服务发现。 云采用框架建议对基于 Azure 的实例进行专用 IP DNS 解析。

配置 Red Hat Satellite for Red Hat IdM 集成,以自动执行管理任务,例如转发和反向 DNS 区域、主机注册以及 Red Hat IdM 中的安全外壳(SSH)密钥生成和注册。 Red Hat IdM 提供集成的 DNS 服务。 将此集成与 Windows Server Active Directory 信任相结合,以便 Windows Server Active Directory 用户可以通过 SSO 无缝登录到 RHEL 系统和服务。

备份 Red Hat IdM 资源。 通常,在自托管的多主副本配置中部署 Red Hat IdM,但还必须确保有适当的系统和数据备份。 使用 Red Hat IdM 隐藏副本实现完全脱机备份,而不会中断服务可用性。 对加密备份设施使用Azure 备份。

使用集成 CA 部署 RHEL 时,让外部证书颁发机构(CA)、公司 CA 或合作伙伴 CA 对 Red Hat IdM 根证书进行签名。

将 Red Hat 标识服务与其他 Red Hat 产品集成。 Red Hat IdM 和 Red Hat SSO 与 Ansible 自动化平台、OpenShift 容器平台、OpenStack 平台、卫星和开发工具集成。

使用规划标识管理指南规划基础结构并集成 Red Hat IdM 部署的服务。 请参阅计划部署 Red Hat IdM 的 RHEL 操作系统版本的特定指南。

Azure 本机标识管理的设计建议

使用具有 Microsoft Entra ID 的 Azure RHEL 虚拟机来限制用户权限,并最大程度地减少拥有管理员权限的用户数。 限制用户权限以保护配置和机密访问。 有关详细信息,请参阅 用于计算的 Azure 内置角色。

遵循最低特权原则,并分配用户对授权任务所需的最低权限。 仅根据需要授予完全访问权限和实时访问权限。 在 Azure 登陆区域中使用 Microsoft Entra PIM 和 IAM。

使用 托管标识 访问Microsoft受 Entra ID 保护的 RHEL 资源,而无需管理在 Azure 上运行的工作负荷的机密。

请考虑使用 Microsoft Entra ID 作为核心身份验证平台和用于通过 SSH 连接到 Linux VM 的证书颁发机构。

保护敏感信息,例如密钥、机密和证书。 有关详细信息,请参阅 Azure 中的加密和密钥管理云采用框架。

使用 Windows Server Active Directory、Microsoft Entra ID 或 Active Directory 联合身份验证服务(AD FS)实现 SSO。 根据访问类型选择服务。 使用 SSO,使用户在中心标识提供者成功进行身份验证后,无需用户 ID 和密码即可连接到 RHEL 应用程序。

使用本地管理员密码解决方案(LAPS)等解决方案经常轮换本地管理员密码。 有关更多信息,请参阅安全评估:Microsoft LAPS 使用情况。