了解 Microsoft Azure 中虚拟广域网(虚拟 WAN)的关键设计注意事项和建议。

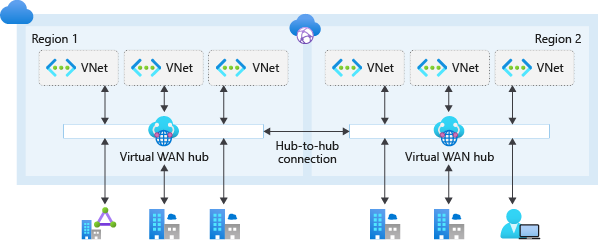

图1:虚拟 WAN 网络拓扑。 下载此体系结构的 Visio 文件。

虚拟 WAN网络设计注意事项

Azure 虚拟 WAN 是 Microsoft 托管的解决方案,默认提供端到端全局动态传输连接。 如果采用虚拟 WAN 中心,可不必手动配置网络连接。 例如,无需管理用户定义的路由 (UDR) 或网络虚拟设备 (NVA) 即可启用全球传输连接。

Azure 虚拟 WAN通过创建中心辐射型网络体系结构,简化了 Azure 中的端到端网络连接,以及从本地到 Azure 的连接。 体系结构可以轻松缩放以支持多个 Azure 区域和本地位置(任意到任意连接),如下图所示:

图 2:使用虚拟 WAN 的全局传输网络。

Azure 虚拟 WAN任何可传递连接支持以下路径(在同一区域和跨区域):

- 虚拟网络到虚拟网络

- 虚拟网络到分支

- 分支到虚拟网络

- 分支到分支

Azure 虚拟 WAN中心仅限于部署Microsoft托管资源。 在 WAN 中心内部署的唯一资源是:

- 虚拟网络网关(点到站点 VPN、站点到站点 VPN 和 Azure ExpressRoute)

- 通过防火墙管理器Azure 防火墙

- 路由表

- 某些特定于供应商的 SD-WAN 功能的网络虚拟设备 (NVA)

虚拟 WAN受约束虚拟 WAN的 Azure 订阅限制。

网络到网络传递连接(在区域内和跨区域通过中心到中心)正式发布(正式发布)。

作为每个虚拟中心的一部分的Microsoft托管路由函数支持标准虚拟 WAN中的虚拟网络之间的传输连接。 每个中心支持最高 50 Gbps 的 VNet 到 VNet 流量的聚合吞吐量。

单个 Azure 虚拟 WAN 中心支持跨所有直接连接的 VNet 的特定最大 VM 工作负荷数。 有关详细信息,请参阅 Azure 虚拟 WAN限制。

可以在同一区域中部署多个 Azure 虚拟 WAN中心,以超出单个中心限制。

虚拟 WAN 与各种 SD-WAN 提供商集成。

许多托管服务提供商为虚拟 WAN 提供托管服务。

虚拟 WAN中的用户 VPN(点到站点)网关可扩展到每个虚拟中心的 20 Gbps 聚合吞吐量和 100,000 个客户端连接。 有关详细信息,请参阅 Azure 虚拟 WAN限制。

虚拟 WAN中的站点到站点 VPN 网关纵向扩展到 20 Gbps 聚合吞吐量。

可以使用本地、标准或高级 SKU 将 ExpressRoute 线路连接到虚拟 WAN中心。

对于同一城市的部署,请考虑 ExpressRoute Metro。

ExpressRoute Standard 或 Premium 线路(在 Azure ExpressRoute Global Reach 支持的位置)可以连接到 虚拟 WAN ExpressRoute 网关。 他们拥有所有虚拟 WAN传输功能(VPN 到 VPN、VPN 和 ExpressRoute 传输)。 Global Reach 不支持的位置的 ExpressRoute 标准版或高级线路可以连接到 Azure 资源,但无法使用虚拟 WAN传输功能。

Azure 防火墙管理器支持在虚拟 WAN中心(称为安全虚拟中心)中部署Azure 防火墙。 有关详细信息,请参阅安全虚拟中心和最新约束Azure 防火墙管理器概述。

启用路由意向和策略时,支持在源中心和目标中心(安全虚拟中心)中Azure 防火墙虚拟 WAN中心到中心流量。 有关详细信息,请参阅虚拟 WAN中心路由意向和路由策略的用例。

虚拟 WAN门户体验要求所有虚拟 WAN资源一起部署到同一资源组中。

可以在单个 Microsoft Entra 租户中的所有 VNet 之间共享 Azure DDoS 防护计划,以保护具有公共 IP 地址的资源。 有关详细信息,请参阅 Azure DDoS 防护。

虚拟 WAN安全虚拟中心不支持 Azure DDoS 标准保护计划。 有关详细信息,请参阅 Azure 防火墙管理器已知问题和中心虚拟网络和安全虚拟中心比较。

Azure DDoS 防护计划仅涵盖具有公共 IP 地址的资源。

查看 Azure DDoS 防护计划支持的资源。

虚拟 WAN网络设计建议

若要在 Azure 中进行新的大型或全局网络部署(需要跨 Azure 区域和本地位置进行全局传输连接),建议采用虚拟 WAN。 这样就无需手动设置 Azure 网络的可传递路由。

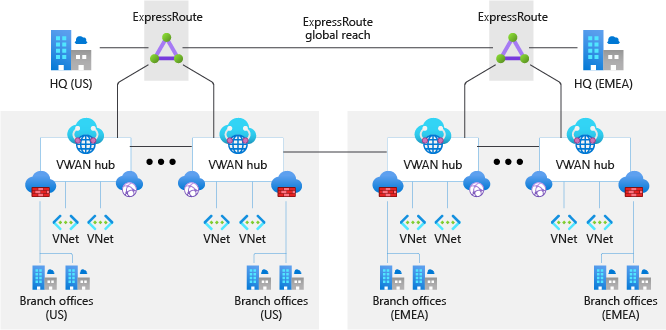

下图显示了一个数据中心分布在欧洲和美国的全球企业部署示例。 部署包含这两个区域中的许多分支机构。 该环境通过 Azure 虚拟 WAN 和 ExpressRoute Global Reach 进行全球连接。

图 3:示例网络拓扑。

使用每个 Azure 区域的虚拟 WAN中心,通过通用的全球 Azure 虚拟 WAN跨 Azure 区域将多个登陆区域连接在一起。

将所有虚拟 WAN资源部署到连接订阅中的单个资源组,包括跨多个区域部署时。

使用虚拟中心路由功能进一步细分 VNet 与分支之间的流量。

使用 ExpressRoute 将虚拟 WAN 中心连接到本地数据中心。

在专用分支虚拟网络中部署所需的共享服务,例如 DNS 服务器。 客户部署的共享资源不能部署在虚拟 WAN中心本身内。

通过站点到站点 VPN 将分支和远程位置连接到最近的虚拟 WAN 中心,或通过 SD-WAN 合作伙伴解决方案启用与虚拟 WAN 的分支连接。

通过点到站点 VPN 将用户连接到虚拟 WAN 中心。

遵循“Azure 中的流量留在 Azure”的原则,即使资源位于不同的区域,Azure 中的资源之间的通信也可以通过 Microsoft 主干网络进行。

对于 Internet 出站保护和筛选,请考虑在虚拟中心部署 Azure 防火墙。

NVA 防火墙提供的安全性。 客户还可将 NVA 部署到执行 SD-WAN 连接和下一代防火墙功能的虚拟 WAN 中心。 客户可将本地设备连接到中心内的 NVA,并可使用同一设备检查所有南-北、东-西流量和发往 Internet 的流量。

在部署合作伙伴网络技术和 NVA 时,请遵循合作伙伴供应商的指导,以确保没有与 Azure 网络冲突的配置。

对于从不基于虚拟 WAN 的中心分支型网络拓扑迁移的棕地方案,请参阅迁移到 Azure 虚拟 WAN。

在连接订阅中创建 Azure 虚拟 WAN 和 Azure 防火墙资源。

使用虚拟 WAN中心路由意向和路由策略来支持安全中心之间的流量。

不要为每个虚拟 WAN 虚拟中心创建超过 500 个虚拟网络连接。

- 如果需要每个虚拟 WAN虚拟中心超过 500 个虚拟网络连接,则可以部署另一个虚拟 WAN虚拟中心。 将其部署在同一区域,作为同一虚拟 WAN和资源组的一部分。

仔细规划你的部署,并确保网络体系结构在 Azure 虚拟 WAN 限制内。

使用用于虚拟 WAN 的 Azure Monitor (预览版)中的见解来监视虚拟 WAN 的端到端拓扑和状态以及关键指标。

在连接订阅中部署单个 Azure DDoS 标准版防护计划。

- 所有登陆区域和平台 VNet 都应使用此计划。