你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

传统 Azure 网络拓扑

重要

试试拓扑体验,它提供 Azure 资源的可视化效果,以便于大规模进行库存管理和监视网络。 使用拓扑功能可以可视化跨订阅、区域和位置的资源及其依赖关系。

本文介绍了 Microsoft Azure 中网络拓扑的关键设计注意事项和建议。 下图显示了传统的 Azure 网络拓扑:

设计注意事项

各种网络拓扑可以连接多个登陆区域虚拟网络。 网络拓扑的示例包括中心辐射型拓扑、全网格拓扑和混合拓扑。 还可以拥有通过多个 Azure ExpressRoute 线路或连接进行连接的多个虚拟网络。

虚拟网络无法遍历订阅边界。 但是,可以使用虚拟网络对等互连、ExpressRoute 线路或 VPN 网关来实现不同订阅的虚拟网络之间的连接。

虚拟网络对等互连是连接 Azure 中的虚拟网络的首选方法。 可以使用虚拟网络对等互连来连接同一区域、不同 Azure 区域和不同 Microsoft Entra 租户之间的虚拟网络。

虚拟网络对等互连和全局虚拟网络对等互连均不可传递。 若要启用传输网络,需要用户定义的路由 (UDR) 和网络虚拟设备 (NVA)。 有关详细信息,请参阅 Azure 中的中心辐射型网络拓扑。

可以在单个 Microsoft Entra 租户中的所有虚拟网络之间共享 Azure DDoS 防护计划,以保护具有公共 IP 地址的资源。 有关详细信息,请参阅 DDoS 防护。

DDoS 防护计划仅涵盖具有公共 IP 地址的资源。

DDoS 防护计划的费用包括与 DDoS 防护计划关联的受保护虚拟网络中的 100 个公共 IP 地址。 保护更多资源的成本更高。 有关详细信息,请参阅 DDoS 防护定价或常见问题解答。

查看 DDoS 防护计划支持的资源。

可以使用 ExpressRoute 线路在同一地缘政治区域内的虚拟网络之间建立连接,也可以使用高级加载项跨地缘政治区域建立连接。 请记住以下几点:

网络到网络的流量可能会经历更多的延迟,因为流量必须在 Microsoft Enterprise Edge (MSEE) 路由器上保持稳定。

ExpressRoute 网关 SKU 限制带宽。

如果需要检查或记录虚拟网络中的 UDR 流量,请部署和管理 UDR。

具有边界网关协议 (BGP) 的 VPN 网关在 Azure 和本地网络中是可传递的;但默认情况下,它们不提供对通过 ExpressRoute 连接的网络的可传递访问。 如果需要对通过 ExpressRoute 连接的网络进行可传递访问,请考虑使用 Azure 路由服务器。

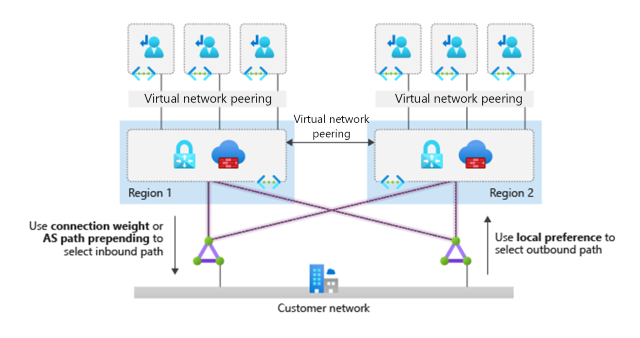

当将多个 ExpressRoute 线路连接到同一个虚拟网络时,需要使用连接权重或 BGP 技术来确保本地网络和 Azure 之间的流量能获得最佳路径。 有关详细信息,请参阅优化 ExpressRoute 路由。

如果使用 BGP 指标来影响 ExpressRoute 路由,则需要在 Azure 平台之外更改配置。 你的组织或连接提供商必须相应地配置本地路由器。

具有高级加载项的 ExpressRoute 线路提供全球连接。

ExpressRoute 有一定的限制,包括每个 ExpressRoute 网关的最大 ExpressRoute 连接数。 ExpressRoute 专用对等互连对从 Azure 到本地可以识别的路由数量有最大限制。 有关详细信息,请参阅 ExpressRoute 限制。

VPN 网关的最大聚合吞吐量为每秒 10 Gb。 VPN 网关最多支持 100 个站点到站点或网络到网络隧道。

如果 NVA 是体系结构的一部分,请考虑使用路由服务器来简化 NVA 与虚拟网络之间的动态路由。 使用路由服务器直接通过 BGP 在任何支持 BGP 的 NVA 和 Azure 虚拟网络中的 Azure 软件定义的网络 (SDN) 之间交换路由信息。 使用这种方法,不需要手动配置或维护路由表。

设计建议

对于以下情况,请考虑基于传统中心辐射型网络拓扑的网络设计:

单个 Azure 区域中部署的网络体系结构。

跨多个 Azure 区域的网络体系结构,无需跨区域登陆区域的虚拟网络之间的可传递连接。

跨多个 Azure 区域的网络体系结构,以及可以跨 Azure 区域连接虚拟网络的全局虚拟网络对等互连。

无需 VPN 与 ExpressRoute 连接之间的可传递连接。

现有的主要混合连接方法是 ExpressRoute,每个 VPN 网关的 VPN 连接数少于 100 个。

这依赖于集中式 NVA 和精细路由。

对于区域部署,主要使用中心辐射型拓扑,每个辐射型 Azure 区域都有一个区域中心。 在以下场景中,使用利用虚拟网络对等互连到区域中心虚拟网络的应用程序登陆区域虚拟网络:

通过在两个不同的对等互连位置中启用的 ExpressRoute 实现跨界连接。 有关详细信息,请参阅设计和构建 ExpressRoute 以实现复原能力。

用于分支连接的 VPN。

通过 NVA 和 UDR 实现分支到分支连接。

通过 Azure 防火墙或其他非 Microsoft NVA 进行 Internet 出站保护。

下图显示了中心辐射型拓扑。 使用此配置可确保适当的流量控制,并满足分段和检查的大多数要求。

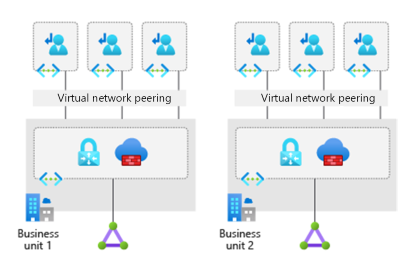

如果以下情况,请使用具有多个虚拟网络的拓扑,这些虚拟网络通过不同对等互连位置的多个 ExpressRoute 线路进行连接:

需要较高级别的隔离。 有关详细信息,请参阅设计和构建 ExpressRoute 以实现复原能力。

需要为特定的业务部门提供专用的 ExpressRoute 带宽。

你已达到每个 ExpressRoute 网关的最大连接数。 若要确定最大数量,请参阅 ExpressRoute 限制。

下图显示了此拓扑。

对于同一城市内的双宿主对等互连,请考虑 ExpressRoute Metro。

在中心枢纽虚拟网络中部署 Azure 防火墙或合作伙伴 NVA,以实现东/西或南/北流量保护和筛选。

在中心虚拟网络中部署一组最小共享服务,包括 ExpressRoute 网关、VPN 网关(根据需要)和 Azure 防火墙或合作伙伴 NVA(根据需要)。 如有必要,还可部署 Active Directory 域控制器和 DNS 服务器。

在连接订阅中部署单个 DDoS 防护标准计划。 将此计划用于所有登陆区域和平台虚拟网络。

使用你现有的网络、多协议标签交换 (MPLS) 和 SD-WAN 将分支机构与公司总部连接起来。 如果不使用路由服务器,则 Azure 中不支持在 ExpressRoute 连接和 VPN 网关之间。

在中心虚拟网络中部署 Azure 防火墙或合作伙伴 NVA,以进行东/西或南/北流量保护和筛选。

部署合作伙伴网络技术或 NVA 时,请遵循合作伙伴供应商的指导,以确保:

供应商支持部署。

该指南支持高可用性和最高性能。

Azure 网络不存在冲突配置。

不要将第 7 层入站 NVA(如 Azure 应用程序网关)部署为中心虚拟网络中的共享服务, 而应将其与应用程序一起部署在各自的登陆区域中。

在连接订阅中部署单个 DDoS 标准防护计划。

- 所有登陆区域和平台虚拟网络都应使用此计划。

使用现有网络、多协议标签切换和 SD-WAN 将分支机构与公司总部连接起来。 如果不使用路由服务器,则 Azure 中不支持在 ExpressRoute 和 VPN 网关之间传输。

如果在中心辐射方案中需要 ExpressRoute 和 VPN 网关之间的传递性,请使用路由服务器。 有关详细信息,请参阅针对 ExpressRoute 和 Azure VPN 的路由服务器支持。

当你在多个 Azure 区域中拥有中心辐射型网络,并且需要跨区域连接几个登陆区域时,请使用全局虚拟网络对等互连。 可以直接连接需要相互路由流量的登陆区域虚拟网络。 根据通信虚拟机的 SKU,全局虚拟网络对等互连可以提供高网络吞吐量。 直接对等登陆区域虚拟网络之间的流量会绕过中心虚拟网络中的 NVA。 全局虚拟网络对等互连的限制适用于流量。

在多个 Azure 区域中拥有中心辐射型网络,并且需要跨区域连接大多数登陆区域时,请使用中心 NVA 将每个区域中的中心虚拟网络相互连接,并跨区域路由流量。 如果由于与你的安全要求不兼容而无法使用直接对等互连绕过中心 NVA,你也可以使用这种方法。 全局虚拟网络对等互连或 ExpressRoute 线路可通过以下方式帮助连接中心虚拟网络:

全局虚拟网络对等互连提供低延迟和高吞吐量的连接,但会产生流量费用。

如果通过 ExpressRoute 进行路由,可能会由于 MSEE 回环而增加延迟。 所选的 ExpressRoute 网关 SKU 限制了吞吐量。

下图显示了中心到中心连接的选项:

需要连接两个 Azure 区域时,请使用全局虚拟网络对等互连来连接每个区域中的中心虚拟网络。

如果你的组织有以下情况,请使用基于 Azure 虚拟 WAN 的托管全局传输网络体系结构:

需要跨两个以上 Azure 区域的中心辐射型网络体系结构。

需要跨 Azure 区域的登陆区域虚拟网络之间的全局传输连接。

希望最大程度地减少网络管理开销。

如果需要连接两个以上的 Azure 区域,建议每个区域中的中心虚拟网络连接到相同的 ExpressRoute 线路。 全局虚拟网络对等互连要求跨多个虚拟网络管理大量对等关系和一组复杂的 UDR。 下图显示了如何在三个区域中连接中心辐射型网络:

使用 ExpressRoute 线路进行跨区域连接时,不同区域中的分支会直接通信并绕过防火墙,因为它们通过 BGP 路由了解远程中心的分支。 如果需要中心虚拟网络中的防火墙 NVA 来检查跨分支的流量,则必须实现以下选项之一:

在分支 UDR 中为本地中心虚拟网络中的防火墙创建更具体的路由条目,以跨中心重定向流量。

若要简化路由配置,请在分支路由表上禁用 BGP 传播。

当你的组织需要跨两个以上 Azure 区域的中心辐射型网络体系结构,以及跨 Azure 区域的登陆区域虚拟网络之间的全局传输连接,并且你希望最大程度地减少网络管理开销时,我们建议使用基于虚拟 WAN 的托管全局传输网络体系结构。

将每个区域的中心网络资源部署到单独的资源组中,并将它们分类到每个已部署的区域中。

使用 Azure 虚拟网络管理器跨订阅管理全局虚拟网络的连接和安全配置。

使用 Azure Monitor 网络见解监视 Azure 上网络的端到端状态。

将辐射虚拟网络连接到中心虚拟网络时,必须考虑以下两个限制:

每个虚拟网络的最大虚拟网络对等互连数。

带专用对等互连的 ExpressRoute 从 Azure 发布到本地的最大前缀数。

请确保连接到中心虚拟网络的分支虚拟网络的数量不超过这些限制。