你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

定义网络加密要求

本部分介绍在本地与 Azure 之间以及跨 Azure 区域实现网络加密的关键建议。

设计注意事项

成本和可用带宽与终结点之间的加密隧道长度成反比。

Azure 虚拟网络加密增强了 Azure 中现有的传输中加密功能,并允许在虚拟机(VM)和虚拟机规模集之间进行无缝流量加密和解密。

使用 VPN 连接到 Azure 时,流量通过 IPsec 隧道在 Internet 中进行加密。

将 Azure ExpressRoute 与专用对等互连配合使用时,流量当前不会加密。

可以通过 ExpressRoute 专用对等互连配置站点到站点 VPN 连接。

可以将媒体访问控制安全性 (MACsec) 加密应用于 ExpressRoute Direct 以实现网络加密。

当 Azure 流量在数据中心之间移动(不受 Microsoft 或代表 Microsoft 控制的外部物理边界)时,基础网络硬件上会使用 MACsec 数据链路层加密。 这适用于虚拟网络对等互连流量。

设计建议

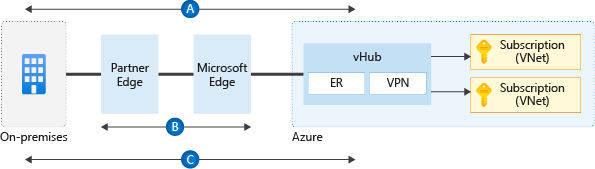

图 1:加密流。

使用 VPN 网关建立从本地到 Azure 的 VPN 连接时,流量通过 IPsec 隧道在协议级别加密。 上图显示了流

A中的此加密。如果需要在同一虚拟网络中或跨区域或全局对等互连虚拟网络加密 VM 到 VM 流量,请使用虚拟网络加密。

使用 ExpressRoute Direct 时,配置 MACsec,以便加密组织路由器和 MSEE 之间的第 2 层流量。 此图显示了流

B中的此加密。对于无法使用 MACsec 的虚拟 WAN 方案(例如,不使用 ExpressRoute Direct),请使用虚拟 WAN VPN 网关通过 ExpressRoute 专用对等互连建立 IPsec 隧道。 此图显示了流

C中的此加密。对于无法使用 MACsec 的非虚拟 WAN 方案(例如,不使用 ExpressRoute Direct),唯一的选项是:

- 使用合作伙伴 NVA 通过 ExpressRoute 专用对等互连建立 IPsec 隧道。

- 使用 Microsoft 对等互连通过 ExpressRoute 建立 VPN 隧道。

- 评估通过 ExpressRoute 专用对等互连配置站点到站点 VPN 连接的能力。

如果本机 Azure 解决方案(如图中的流

B和C所示)不符合要求,请使用 Azure 中的合作伙伴 NVA 通过 ExpressRoute 专用对等互连加密流量。