本文介绍如何使用 虚拟网络 Manager 实施 Azure 登陆区域设计原则,以适应大规模应用程序迁移、现代化和创新。 Azure 登陆区域概念体系结构建议两种网络拓扑之一:基于 Azure 虚拟 WAN的网络拓扑或基于传统中心辐射体系结构的网络拓扑。

可以使用虚拟网络管理器来扩展和实现网络更改,因为业务需求随时间的变化,例如,如果需要混合连接将本地应用程序迁移到 Azure。 在许多情况下,可以扩展和实现网络更改,而不会中断 Azure 中部署的资源。

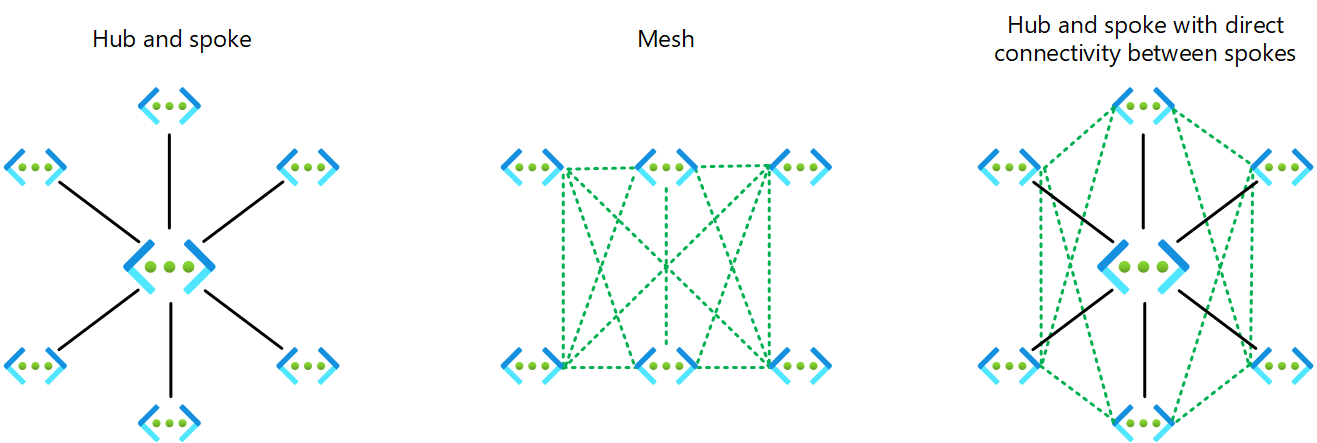

可以使用 虚拟网络 Manager 跨订阅为现有虚拟网络和新虚拟网络创建三种类型的拓扑:

- 中心和辐射拓扑

- 网格拓扑(预览版)

- 具有辐射之间直接连接的中心辐射型拓扑

虚拟网络 Manager 支持个人预览版中的虚拟 WAN。

在 虚拟网络 Manager 中具有直接连接的中心辐射型拓扑具有直接连接到彼此的辐射。 连接 组 功能自动和双向启用同一 网络组中分支虚拟网络之间的直接连接。 两个连接的组可以具有相同的虚拟网络。

可以使用 虚拟网络 Manager 以静态方式或动态将虚拟网络添加到特定网络组。 将虚拟网络添加到特定网络组,以根据 虚拟网络 Manager 中的连接配置定义和创建所需的拓扑。

可以创建多个网络组来隔离虚拟网络组与直接连接。 每个网络组都为分支到分支连接提供相同的区域和多区域支持。 保持在虚拟网络管理器定义的限制范围内。 有关详细信息,请参阅虚拟网络管理器常见问题解答。

从安全的角度来看,虚拟网络管理器提供了一种有效的方式来应用安全管理员规则,这些规则可集中拒绝或允许流量流,而不管网络安全组(NSG)中定义的规则如何。 此功能允许网络安全管理员强制实施访问控制,并使应用程序所有者能够在 NSG 中管理自己的较低级别规则。

可以使用虚拟网络管理器对虚拟网络进行分组。 然后,可以将配置应用于组,而不是将配置应用到单个虚拟网络。 使用此功能可以同时管理连接、配置和拓扑、安全规则以及部署到一个或多个区域,而不会丢失精细的控制。

你可以按环境、团队、位置、业务线或满足你的需求的一些其他功能来细分网络。 若要静态或动态定义网络组,请创建一组控制组成员身份的条件。

设计注意事项

在传统的中心辐射型部署中,手动创建和维护虚拟网络对等互连连接。 虚拟网络管理器引入了虚拟网络对等互连的自动化层,这使得大型和复杂的网络拓扑(如网格)更易于大规模管理。 有关详细信息,请参阅 网络组概述。

各种业务功能的安全要求决定了创建网络组的需求。 网络组是手动或通过条件语句选择的一组虚拟网络。 创建网络组时,需要指定策略,或者虚拟网络管理器可以创建策略(如果显式允许)。 此策略使虚拟网络管理器能够收到有关更改的通知。 若要更新现有的 Azure 策略计划,需要将更改部署到 虚拟网络 Manager 资源中的网络组。

若要设计适当的网络组,应评估网络的各个部分共享常见的安全特征。 例如,可以为企业和 Online 创建网络安全组,以大规模管理其连接和安全规则。

当组织订阅中的多个虚拟网络共享相同的安全属性时,可以使用 虚拟网络 Manager 有效地应用它们。 例如,应将所有业务部门(如 HR 或财务)使用的所有系统放在单独的网络组中,因为需要向其应用不同的管理规则。

虚拟网络管理器可以集中应用安全管理员规则,这些规则的优先级高于子网级别应用的 NSG 规则。 (此功能为预览版)。此功能使网络和安全团队能够有效地强制实施公司策略并大规模创建安全防护措施。 它还使产品团队能够同时控制其登陆区域订阅中的 NSG。

可以使用 虚拟网络 管理器安全管理员规则功能显式允许或拒绝特定网络流,而不考虑子网或网络接口级别的 NSG 配置。 例如,可以使用此功能始终允许管理服务网络流。 应用程序团队控制的 NSG 无法替代这些规则。

设计建议

定义虚拟网络管理器的范围。 应用在根管理组或租户中强制实施组织级规则的安全管理员规则。 此策略分层地将规则自动应用于现有资源、新资源和所有关联的管理组。

在具有中间根管理组范围(例如 Contoso)的连接ivity 订阅中创建虚拟网络管理器实例。 在此实例上启用安全管理员功能。 此配置允许你定义在 Azure 登陆区域层次结构中的所有虚拟网络和子网中应用的安全管理员规则,并帮助将 NSG 民主化为应用程序登陆区域所有者和团队。

通过将虚拟网络静态分组(手动进程)或动态分段网络,这是基于策略的进程。

当所选辐射需要频繁通信、低延迟和高吞吐量,以及辐射需要访问中心内的公用服务或网络虚拟设备(NVA)时,启用辐射之间的直接连接。

当跨区域的所有虚拟网络需要相互通信时启用全局网格。

为规则集合中的每个安全管理员规则分配优先级值。 值越低,规则优先级越高。

无论应用程序团队控制的 NSG 配置如何,都使用 安全管理员规则 显式允许或拒绝网络流。 使用安全管理员规则将 NSG 的控制及其规则完全委托给应用程序团队。