你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

关于使用资源防护的多用户授权

用于 Azure 备份的多用户授权 (MUA) 可为恢复服务保管库和备份保管库上的关键操作增添一层额外的保护。 对于 MUA,Azure 备份使用另一个称为资源防护的 Azure 资源来确保仅在适用的授权下执行关键操作。

注意

将资源防护用于备份保管库的多用户授权现已正式发布。

用于备份的 MUA 如何工作?

Azure 备份使用资源防护作为恢复服务保管库或备份保管库的额外授权机制。 因此,若要成功执行关键操作(如下所述),还必须对关联的资源防护拥有足够的权限。

重要

若要按预期方式工作,资源防护的所有者必须是其他用户,并且保管库管理员不得在资源防护上具有“参与者”、“备份 MUA 管理员”或“备份 MUA 操作员”权限。 为了提供更好的保护,资源防护所在的订阅或租户可以不同于包含保管库的订阅或租户。

关键操作

下表列出了定义为关键操作并且可由资源防护保护的操作。 在将保管库与资源防护关联时,可以选择使用资源防护将某些操作排除在保护范围外。

注意

对于与资源防护关联的保管库,不能使用资源防护将表示为“必需”的操作排除在保护范围外。 此外,排除的关键操作适用于与资源防护关联的所有保管库。

选择保管库

| 操作 | 必需/可选 | 说明 |

|---|---|---|

| 禁用软删除或安全功能 | 必需 | 在保管库上禁用软删除设置。 |

| 移除 MUA 保护 | 必需 | 在保管库上禁用 MUA 保护。 |

| 删除保护 | 可选 | 通过停止备份并执行删除数据来删除保护。 |

| 修改保护 | 可选 | 添加保留期减小的新备份策略,或更改策略频率以增大 RPO。 |

| 修改策略 | 可选 | 修改备份策略以减小保留期,或更改策略频率以增大 RPO。 |

| 获取备份安全 PIN | 可选 | 更改 MARS 安全 PIN。 |

| 停止备份并保留数据 | 可选 | 通过停止备份并执行永久保留数据或按策略保留来删除保护。 |

| 禁用不可变性 | 可选 | 在保管库上禁用不可变性设置。 |

概念和流程

下面解释了使用用于 Azure 备份的 MUA 时涉及到的一些概念和流程。

让我们考虑以下两个角色,以便清楚地了解流程和责任。 本文贯穿地提及了这两种角色。

备份管理员:恢复服务保管库或备份保管库的所有者,对保管库执行管理操作。 首先,备份管理员不得对资源防护拥有任何权限。 它可以是恢复服务保管库上的备份操作员或备份参与者 RBAC 角色。

安全管理员:资源防护的所有者,充当保管库关键操作的看门人。 因此,安全管理员控制备份管理员对保管库执行关键操作所需的权限。 它可以是 Resource Guard 上的备份 MUA 管理员 RBAC 角色。

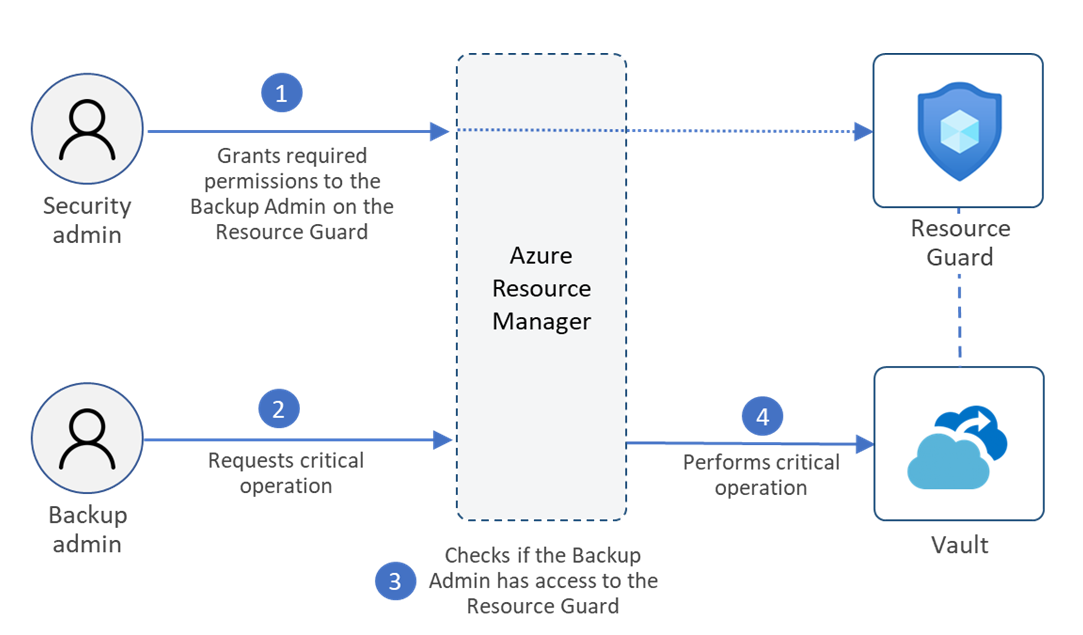

下面的图示解释了如何对使用资源防护配置了 MUA 的保管库执行关键操作。

典型方案中的事件流如下:

备份管理员创建恢复服务保管库或备份保管库。

安全管理员创建资源防护。

资源防护可以位于与保管库不同的订阅或租户中。 确保备份管理员对资源防护没有“参与者”、“备份 MUA 管理员”或“备份 MUA 操作员”权限。

安全管理员向备份管理员授予对资源防护(或相关范围)的读取者角色。 备份管理员需要拥有读取者角色才能在保管库上启用 MUA。

备份管理员现在通过资源防护将保管库配置为由 MUA 提供保护。

现在,如果备份管理员或任何对保管库具有写入访问权限的用户想要对保管库执行通过 Resource Guard 保护的关键操作,则他们需要请求对 Resource Guard 的访问权限。 备份管理员可以联系安全管理员,了解有关获取执行此类操作的访问权限的详细信息。 他们可以使用 Privileged Identity Management (PIM) 或组织要求的其他流程来实现此目的。 他们可以请求“备份 MUA 操作员”RBAC 角色,该角色允许用户仅执行受 Resource Guard 保护的关键操作且不允许删除 Resource Guard。

安全管理员暂时将 Resource Guard 的“备份 MUA 操作员”角色授予备份管理员以执行关键操作。

然后,备份管理员发起关键操作。

Azure 资源管理器检查备份管理员是否具有足够的权限。 由于备份管理员现在具有 Resource Guard 的“备份 MUA 操作员”角色,因此请求已完成。 如果备份管理员没有所需的权限/角色,则请求将失败。

安全管理员必须确保在执行了授权操作之后或定义的持续时间过后撤消执行关键操作的特权。 可以使用 JIT 工具 Microsoft Entra Privileged Identity Management 来确保实现此目标。

注意

- 如果将用于访问资源防护的“参与者”或“备份 MUA 管理员”角色暂时授予备份管理员,则它还会提供资源防护上的删除权限。 建议仅提供备份 MUA 操作员权限。

- MUA 仅对在保管库备份上执行的上述操作提供保护。 直接对数据源(即受保护的 Azure 资源/工作负载)执行的任何操作都超出了资源防护的范围。

使用方案

下表列出了创建资源防护和保管库(恢复服务保管库和备份保管库)的场景,以及每种场景提供的相应保护。

重要

备份管理员在任何场景中都不得对资源防护具有“参与者”、“备份 MUA 管理员”或“备份 MUA 操作员”权限,因为这优先于在保管库上添加 MUA 保护。

| 使用方案 | 借由 MUA 提供的保护 | 实现难易度 | 备注 |

|---|---|---|---|

| 保管库和资源防护在同一订阅中。 备份管理员无权访问资源防护。 |

备份管理员和安全管理员之间的隔离程度最低。 | 相对来说较易实现,因为只需要一个订阅。 | 需要确保正确分配资源级别权限/角色。 |

| 保管库和资源防护在不同的订阅中,但租户相同。 备份管理员无权访问资源防护或相应的订阅。 |

备份管理员和安全管理员之间的隔离程度为中等。 | 实现难易度相对来说为中等,因为需要两个订阅(但只要一个租户)。 | 确保为资源或订阅正确分配权限/角色。 |

| 保管库和资源防护在不同的租户中。 备份管理员无权访问资源防护、相应的订阅或相应的租户。 |

备份管理员和安全管理员之间的隔离程度最高,因此最安全。 | 相对来说较难测试,因为需要两个租户或目录进行测试。 | 确保为资源、订阅或目录正确分配权限/角色。 |