你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 VMware NSX 的 NSX Edge 节点启用公共 IP 地址

本文介绍如何启用 VMware NSX Edge 节点的公共 IP 地址,为 Azure VMware 解决方案的实例运行 VMware NSX。

提示

在启用对 Azure VMware 解决方案的实例的 Internet 访问之前,请查看 Internet 连接设计注意事项。

NSX 的 NSX Edge 节点的公共 IP 地址是 Azure VMware 解决方案中的一项功能,可为 Azure VMware 解决方案环境启用入站和出站 Internet 访问。

重要

IPv4 公共 IP 地址的使用量可以直接在 Azure VMware 解决方案中使用,并根据定价 - 虚拟机 IP 地址选项中显示的 IPv4 公共 IP 地址前缀进行收费。 与此服务相关的数据传入或传出不收取任何费用。

可通过 Azure 门户和 Azure VMware 解决方案私有云中的 NSX 界面在 Azure VMware 解决方案中配置公共 IP 地址范围。

有了此功能,将获得以下特性:

- 在保留公共 IP 地址以及与 NSX Edge 节点一起使用时,有一种一致且简化的体验。

- 能够接收 1,000 个或更多个公共 IP 地址。 大规模启用 Internet 访问。

- 工作负荷 VM 的入站和出站 Internet 访问。

- 针对进出 Internet 的网络流量的分布式拒绝服务 (DDoS) 安全保护。

- 通过公共 Internet 进行 VMware HCX 迁移支持。

重要

可以在这些网络块中设置最多 64 个公共 IP 地址。 如果要配置 64 个以上的公共 IP 地址,请提交支持工单,并说明所需的地址数量。

先决条件

- Azure VMware 解决方案私有云。

- 为 NSX 实例设置的 DNS 服务器。

参考体系结构

下图显示了通过公共 IP 地址直接访问 NSX 的 NSX Edge 节点的 Azure VMware 解决方案私有云的 Internet 访问权限。

重要

在 NSX 上使用公共 IP 时,不会通过私有云 ExpressRoute 播发公共 IP 地址。 对于通过 ExpressRoute 将公共 IP 空间从本地播发到 Azure VMware 解决方案的客户,如果通过位于从本地播发的范围中的 IP 地址访问 NSX 中分配的公共 IP 地址,这将导致非对称路由。

此外,在 NSX 的 NSX 边缘节点使用公共 IP 地址与反向 DNS 查找不兼容。 如果使用此方案,则无法在 Azure VMware 解决方案中托管邮件服务器。

设置公共 IP 地址或范围

要设置公共 IP 地址或范围,请使用 Azure 门户:

登录到 Azure 门户,然后转到 Azure VMware 解决方案私有云。

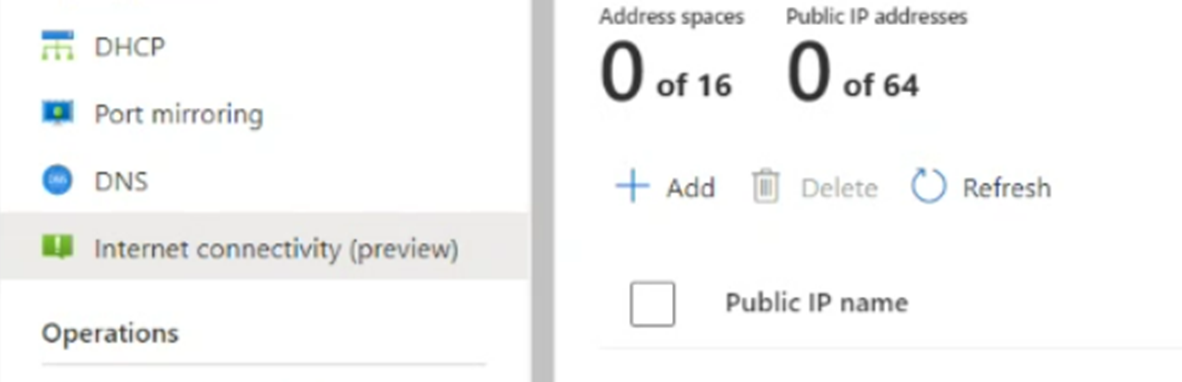

在“工作负载网络”的资源菜单下,选择“Internet 连接”。

选中“使用公共 IP 连接到 NSX Edge”复选框。

重要

在选择公共 IP 地址之前,请确保了解对现有环境的影响。 有关详细信息,请参阅 Internet 连接设计注意事项。 注意事项应包括配合相关的网络和安全治理与合规团队展开风险缓解评审。

选择“公共 IP”。

在“公共 IP 名称”中输入值。 在“地址空间”下拉列表中,选择子网大小。 然后选择“配置”。

此公共 IP 地址的有效时间约为 20 分钟。

检查是否已列出子网。 如果未看到子网,请刷新列表。 如果刷新后未能显示子网,请再次尝试配置。

设置公共 IP 地址后,选中“使用公共 IP 连接到 NSX Edge”复选框以禁用所有其他 Internet 选项。

选择“保存”。

你已成功为 Azure VMware 解决方案私有云启用 Internet 连接,并预留了 Microsoft 分配的公共 IP 地址。 现在可将此公共 IP 地址设置为 NSX 的 NSX Edge 节点,以用于工作负载。 NSX 用于所有虚拟机 (VM) 通信。

可通过以下三个选项将保留的公共 IP 地址配置为 NSX 的 NXS Edge 节点:

- VM 的出站 Internet 访问

- VM 的入站 Internet 访问

- 用于筛选进入 T1 网关上的 VM 的流量的网关防火墙

VM 的出站 Internet 访问

带有端口地址转换 (PAT) 的源网络地址转换服务 (SNAT) 服务用于允许多个 VM 使用一个 SNAT 服务。 使用这种连接意味着可以为多个 VM 提供 Internet 连接。

重要

要为指定的地址范围启用 SNAT,必须为希望使用的特定地址范围配置网关防火墙规则和 SNAT。 如果不希望为特定地址范围启用 SNAT,则必须为要排除在网络地址转换 (NAT) 外的地址范围创建 No-NAT 规则。 要使 SNAT 服务按预期工作,无 NAT 规则的优先级应低于 SNAT 规则。

创建 SNAT 规则

在 Azure VMware 解决方案私有云中,选择“VMware 凭据”。

找到你的 NSX Manager URL 和凭据。

登录到 VMware NSX Manager。

转到“NAT 规则”。

选择 T1 路由器。

选择“添加 NAT 规则”。

输入规则的名称。

选择 SNAT。

(可选)输入源(例如 SNAT 的子网)或目标。

输入已转换的 IP 地址。 此 IP 地址来自从 Azure VMware 解决方案门户预留的公共 IP 地址范围。

(可选)为规则提供更高的优先级。 此优先级会将规则移到规则列表的下方,以确保首先匹配更具体的规则。

选择“保存”。

日志记录可通过日志记录滑块启用。

有关 VMware NSX NAT 配置和选项的详细信息,请参阅 NSX Data Center NAT 管理指南。

创建 No-NAT 规则

可在 NSX Manager 中创建 No-NAT 或 No-SNAT 规则,以排除某些匹配项执行 NAT。 此策略可用于允许专用 IP 地址流量绕过现有网络转换规则。

- 在 Azure VMware 解决方案私有云中,选择“VMware 凭据”。

- 找到你的 NSX Manager URL 和凭据。

- 登录到 NSX Manager,然后选择“NAT 规则”。

- 选择 T1 路由器,然后选择“添加 NAT 规则”。

- 选择“No SNAT”规则作为 NAT 规则的类型。

- 选择“源 IP”值作为不想转换的地址范围。 “目标 IP”值应是你要从源 IP 地址范围内访问的任何内部地址。

- 选择“保存”。

VM 的入站 Internet 访问

目标网络地址转换 (DNAT) 服务用于在特定公共 IP 地址或特定端口上公开 VM。 此服务为工作负荷 VM 提供入站 Internet 访问。

创建 DNAT 规则

在 Azure VMware 解决方案私有云中,选择“VMware 凭据”。

找到你的 NSX Manager URL 和凭据。

登录到 NSX Manager,然后选择“NAT 规则”。

选择 T1 路由器,然后选择“添加 DNAT 规则”。

输入规则的名称。

选择 DNAT 作为操作。

在目标匹配中输入保留的公共 IP 地址。 此 IP 地址来自从 Azure VMware 解决方案门户预留的公共 IP 地址范围。

在转换后的 IP 中输入 VM 专用 IP 地址。

选择“保存”。

(可选)配置转换端口或源 IP 地址以获得更具体的匹配项。

VM 现在可通过特定的公共 IP 地址或特定端口向 Internet 公开。

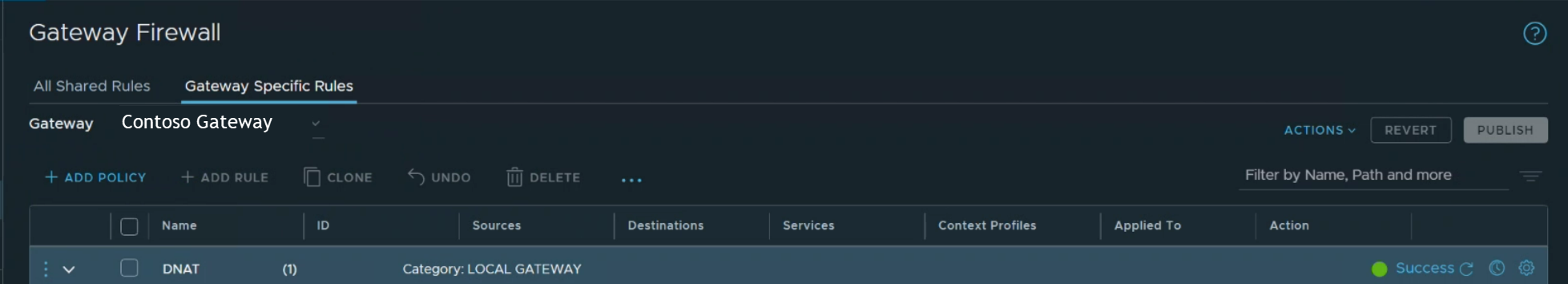

设置用于筛选进入 T1 网关上的 VM 的流量的网关防火墙

可通过网关防火墙为进出公共 Internet 的网络流量提供安全保护。

在 Azure VMware 解决方案私有云中,选择“VMware 凭据”。

找到你的 NSX Manager URL 和凭据。

登录 NSX Manager。

在 NSX 概述页面上,选择“网关策略”。

选择“网关特定规则”,选择“T1 网关”,然后选择“添加策略”。

选择“新建策略”并输入策略名称。

选择策略,然后选择“添加规则”。

配置规则:

- 选择 New Rule。

- 输入描述性名称。

- 配置源、目标、服务和操作。

选择“匹配外部地址”,将防火墙规则应用于 NAT 规则的外部地址。

例如,将以下规则设置为“匹配外部地址”。 此设置允许安全外壳 (SSH) 入站流量进入公共 IP 地址。

如果指定了“匹配内部地址”,则目标将是 VM 的内部或专用 IP 地址。

有关 NSX 网关防火墙的详细信息,请参阅 NSX 网关防火墙管理指南。 分布式防火墙可用于筛选流向 VM 的流量。 有关详细信息,请参阅 NSX 分布式防火墙管理指南。