你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure VMware 解决方案的受信任启动

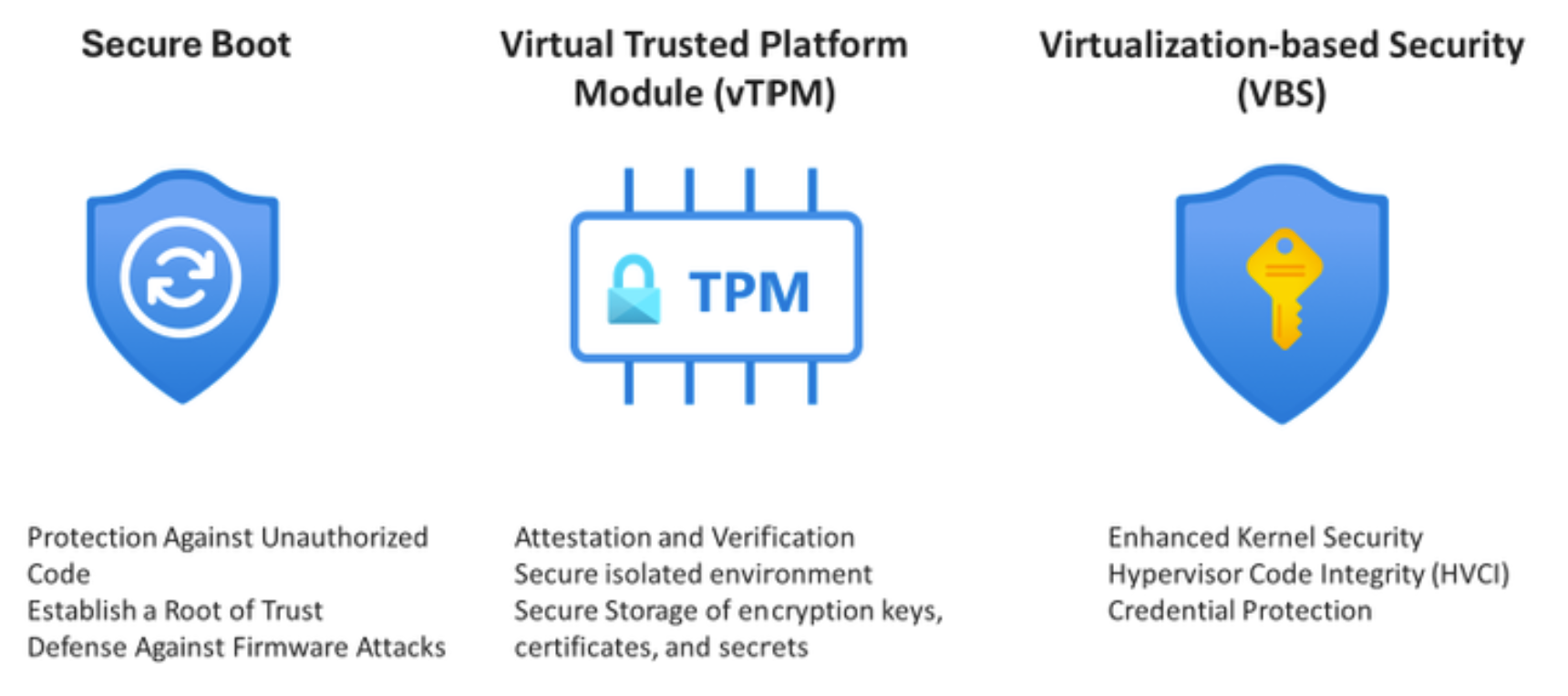

在本文中,你将了解受信任启动以及如何在 Azure VMware 解决方案中的虚拟机上配置虚拟受信任的平台模块 (vTPM)。 受信任启动是一个全面的安全解决方案,其中包含三个关键组件:安全启动、虚拟受信任的平台模块 (vTPM) 和基于虚拟化的安全性 (VBS)。 其中每个组件都在强化 VM 的安全态势方面发挥着重要作用。

优点

• 安全部署具有经过验证的启动加载程序、操作系统内核和驱动程序的 VM。

• 安全保护 VM 中的密钥、证书和机密。

• 获取整个启动链的完整性的见解和置信度。

• 确保工作负载受信任且可验证。

安全启动

安全启动是受信任启动中的第一道防线。 它通过确保只允许已签名的操作系统和驱动程序启动,为 VM 建立“信任根”。 这可以防止安装基于恶意软件的 rootkit 和 bootkit,它们可能会损害整个系统的安全性。 启用安全启动后,从启动加载程序到内核驱动程序的启动过程的各个方面都必须由受信任的发布者进行数字签名。 这会创建一个可靠的防护,防止未经授权的修改,并确保 VM 以安全且受信任的状态启动。

虚拟受信任的平台模块 (vTPM)

vTPM 是硬件受信任的平台模块 (TPM) 2.0 设备的虚拟化版本。 它充当存储密钥、证书和机密的专用安全保管库。 使 vTPM 出众的一点是它能够在任何 VM 都无法触及的安全环境中运行,具有抗篡改性且高度安全。 vTPM 的关键功能之一是证明。 它能够测量 VM 的整个启动链,包括 UEFI、OS、系统组件和驱动程序,以验证 VM 是否安全启动。 此证明机制在验证 VM 的完整性并确保它们没有受到损害方面是很宝贵的。

基于虚拟化的安全 (VBS)

基于虚拟化的安全性 (VBS) 是受信任启动机制的最后一部分。 它利用虚拟机监控程序在 VM 中创建隔离的安全内存区域。 VBS 使用虚拟化通过创建独立的虚拟机监控程序受限专用子系统来增强系统安全性。 它能够防御未经授权的凭据访问,防止恶意软件在 Windows 系统上运行,并确保之后只有受信任的代码才能通过启动加载程序运行。

使用 Azure VMware 解决方案在虚拟机上配置虚拟受信任的平台模块 (vTPM)

本部分演示如何在 Azure VMware 解决方案中运行的 VMware vSphere 虚拟机 (VM) 中启用虚拟受信任的平台模块 (vTPM)。

VMware vSphere 中的虚拟受信任的平台模块 (vTPM) 是物理 TPM 2.0 芯片的虚拟对应模块,其利用 VM 加密功能。 它提供与物理 TPM 相同的功能,但在 VM 中运行。 每个 VM 都可以有唯一且独立的 vTPM,这有助于保护敏感信息并保持系统完整性。 此设置使 VM 能够应用 BitLocker 磁盘加密等安全功能,并验证虚拟硬件设备,从而创造更安全的虚拟环境。

先决条件

在 Azure VMware 解决方案的 VM 上配置 vTPM 之前,请确保满足以下先决条件:

- 虚拟机必须使用 EFI 固件。

- 虚拟机的硬件版本必须是 14 或更高版本。

- 来宾操作系统支持:Linux、Windows Server 2008 及更高版本、Windows 7 及更高版本。

重要

客户无需配置密钥提供程序,即可在 Azure VMware 解决方案中使用 vTPM。 Azure VMware 解决方案已为每个环境提供和管理密钥提供程序。

如何配置 vTPM

若要在 Azure VMware 解决方案的 VM 上配置 vTPM,请执行以下步骤:

使用 vSphere 客户端连接到 vCenter Server。

在清单中,右键单击要修改的虚拟机,然后选择“编辑设置”。

在“编辑设置”对话框中,单击“添加新设备”,然后选择“受信任的平台模块”。

单击“确定”。 “虚拟机摘要”选项卡的“VM 硬件”窗格中显示“虚拟受信任的平台模块”。

重要

在 VMware vSphere 7 上,克隆虚拟机时,系统会创建 VM 和 vTPM 的精确副本。 VMware vSphere 8 引入了复制或替换 TPM 的选项,以便更好地处理不同用例。

不支持的方案

某些工具可能不支持迁移包含 vTPM 的 VM。 请查看有关迁移工具的文档。 如果不支持,则可以遵循 VMware 文档安全地禁用 vTPM,并在迁移后重新启用它。