你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 Azure NetApp 文件创建和管理 Active Directory 连接

Azure NetApp 文件的几项功能需要 Active Directory 连接。 例如,在创建 SMB 卷、NFSv4.1 Kerberos 卷或双协议卷之前,需要具有 Active Directory 连接。 本文演示如何为 Azure NetApp 文件创建和管理 Active Directory 连接。

Active Directory 连接的要求和注意事项

重要

对于与 Azure NetApp 文件一起使用的 Active Directory 域服务 (AD DS) 或 Microsoft Entra 域服务,必须按照了解 Active Directory 域服务站点设计和 Azure NetApp 文件规划指南中所述的指南操作。

在创建 AD 连接之前,请查看修改 Azure NetApp 文件的 Active Directory 连接,了解在创建 AD 连接后更改 AD 连接配置选项的影响。 更改 AD 连接配置选项会中断客户端访问,而且某些选项根本无法更改。

必须在要部署 Azure NetApp 文件卷的区域创建 Azure NetApp 文件帐户。

默认情况下,Azure NetApp 文件仅允许每个订阅有一个 Active Directory (AD) 连接。

可以为每个 NetApp 帐户创建一个 Active Directory 连接。

在注册此功能之前,请检查帐户页中的 Active Directory 类型字段。

Azure NetApp 文件 AD 连接管理员帐户必须具有以下属性:

- 它必须是创建 Azure NetApp 文件计算机帐户的同一域中的 AD DS 域用户帐户。

- 它必须有权在 AD 连接的“组织单位路径选项”中指定的 AD DS 组织单位路径中创建计算机帐户(例如,AD 域加入)。

- 它不能是组托管服务帐户。

AD 连接管理员帐户支持 Kerberos AES-128 和 Kerberos AES-256 加密类型,用于使用 AD DS 进行身份验证以创建 Azure NetApp 文件计算机帐户(例如,AD 域加入操作)。

若要在 Azure NetApp 文件 AD 连接管理员帐户上启用 AES 加密,必须使用属于以下 AD DS 组之一的 AD 域用户帐户:

- Domain Admins

- Enterprise Admins

- 管理员

- Account Operators

- Microsoft Entra 域服务管理员_(仅限 Microsoft Entra 域服务)_

- 或者,也可以使用对 AD 连接管理员帐户具有

msDS-SupportedEncryptionTypes写入权限的 AD 域用户帐户,在 AD 连接管理员帐户上设置 Kerberos 加密类型属性。

注意

修改设置来在 AD 连接管理员帐户上启用 AES 时,最佳做法是使用对 AD 对象具有写入权限但不是 Azure NetApp 文件 AD 管理员的用户帐户。可以使用其他域管理员帐户或通过委派对帐户的控制来执行此操作。 有关详细信息,请参阅通过使用 OU 对象委派管理。

如果在 AD 连接的管理员帐户上同时设置 AES-128 和 AES-256 Kerberos 加密,则 Windows 客户端会协商 AD DS 支持的最高加密级别。 例如,如果同时支持 AES-128 和 AES-256,并且客户端支持 AES-256,则将使用 AES-256。

若要为 AD 连接中的管理员帐户启用 AES 加密支持,请运行以下 Active Directory PowerShell 命令:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionType是一个多值参数,支持 AES-128 和 AES-256 值。有关详细信息,请参阅 Set-ADUser 文档。

如果需要为与 Azure NetApp 文件一起使用的加入域的 Windows 主机中的 Active Directory 计算机账户启用和禁用某些 Kerberos 加密类型,则必须使用组策略

Network Security: Configure Encryption types allowed for Kerberos。不要设置注册表项

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes。 这样做会中断使用 Azure NetApp 文件对已手动设置此注册表项的 Windows 主机进行的 Kerberos 身份验证。注意

Network Security: Configure Encryption types allowed for Kerberos的默认策略设置为Not Defined。 将此策略设置设置为Not Defined时,除 DES 以外的所有加密类型都可用于 Kerberos 加密。 可以选择仅支持某些 Kerberos 加密类型(例如AES128_HMAC_SHA1或AES256_HMAC_SHA1)。 但是,对 Azure NetApp 文件启用 AES 加密支持时,大多数情况下,默认策略应已足够。有关详细信息,请参阅网络安全:配置 Kerberos 允许的加密类型或 Kerberos 支持的加密类型的 Windows 配置

LDAP 查询仅在 Active Directory 连接中指定的域中生效(“AD DNS 域名”字段)。 此行为适用于 NFS、SMB 和双协议卷。

-

默认情况下,如果 LDAP 查询无法及时完成,则这些查询会超时。 如果 LDAP 查询由于超时而失败,则用户和/或组查找将失败,而且对 Azure NetApp 文件卷的访问可能遭到拒绝,具体由卷的权限设置决定。

如果大型 LDAP 环境具有许多用户和组对象、WAN 连接速度太慢,或者 LDAP 服务器被请求过度利用,则可能出现查询超时的情况。 LDAP 查询的 Azure NetApp 文件超时设置设为 10 秒。 如果遇到 LDAP 查询超时问题,请考虑利用 Active Directory 连接上的用户和组 DN 功能来筛选搜索结果。

NetApp 帐户和 Active Directory 类型

可以使用 NetApp 帐户概述页确认 Active Directory 帐户类型。 AD 类型有三个值:

- NA:现有 NetApp 帐户支持每个订阅和区域仅有一个 AD 配置。 AD 配置不会与订阅中的其他 NetApp 帐户共享。

- 多 AD:NetApp 帐户支持订阅中的每个 NetApp 帐户有一个 AD 配置。 这样在使用多个 NetApp 帐户时,每个订阅可以有多个 AD 连接。

- 共享 AD:NetApp 帐户支持每个订阅和区域仅有一个 AD 配置,但该配置在订阅和区域中的 NetApp 帐户之间共享。

有关 NetApp 帐户与订阅之间的关系的详细信息,请参阅 Azure NetApp 文件的存储层次结构。

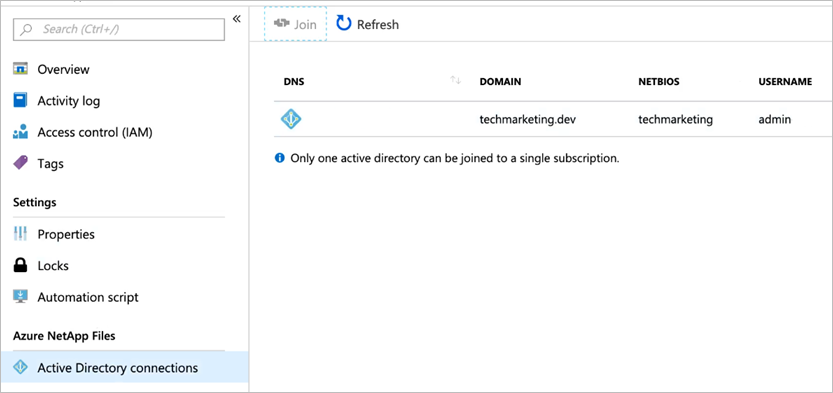

创建 Active Directory 连接器

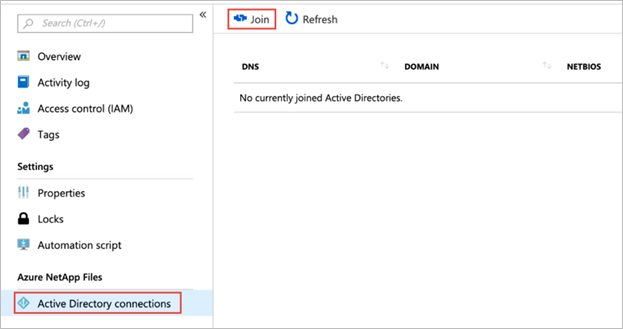

从 NetApp 帐户中,选择“Active Directory 连接”,然后选择“联接”。

注意

Azure NetApp 文件在同一区域和同一订阅中仅支持一个 Active Directory 连接。

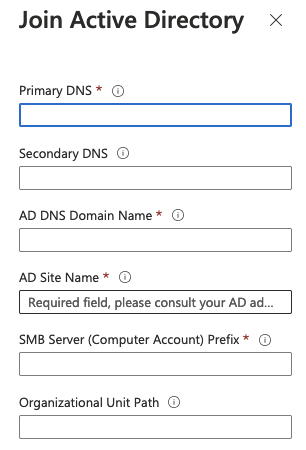

在“联接 Active Directory”窗口中,根据要使用的域服务提供以下信息:

主 DNS(必需)

这是 Active Directory 域加入操作、SMB 身份验证、Kerberos 和 LDAP 操作所需的主 DNS 服务器的 IP 地址。辅助 DNS

这是 Active Directory 域加入操作、SMB 身份验证、Kerberos 和 LDAP 操作所需的辅助 DNS 服务器的 IP 地址。注意

建议配置辅助 DNS 服务器。 请参阅了解 Active Directory 域服务站点设计和 Azure NetApp 文件规划指南。 确保 DNS 服务器配置满足 Azure NetApp 文件的要求。 否则,Azure NetApp 文件服务操作、SMB 身份验证、Kerberos 或 LDAP 操作可能会失败。

如果使用 Microsoft Entra 域服务,请使用 Microsoft Entra 域服务域控制器的 IP 地址,分别作为主要 DNS 和辅助 DNS。

AD DNS 域名(必需)

这是与 Azure NetApp 文件一起使用的 AD DS 的完全限定域名(例如contoso.com)。AD 站点名称(必需)

这是 Azure NetApp 文件用于域控制器发现的 AD DS 站点名称。AD DS 和 Microsoft Entra 域服务的默认站点名称为

Default-First-Site-Name。 如果要重命名站点名称,请遵循站点名称的命名约定。注意

请参阅了解 Active Directory 域服务站点设计和 Azure NetApp 文件规划指南。 确保 AD DS 站点设计和配置满足 Azure NetApp 文件的要求。 否则,Azure NetApp 文件服务操作、SMB 身份验证、Kerberos 或 LDAP 操作可能会失败。

SMB 服务器(计算机帐户)前缀(必需)

这是在 AD DS 中为 Azure NetApp 文件 SMB、双协议和 NFSv4.1 Kerberos 卷创建的新计算机帐户的命名前缀。例如,如果你的组织用于文件服务的命名标准是

NAS-01、NAS-02等,则可以使用NAS作为前缀。Azure NetApp 文件将根据需要在 AD DS 中创建其他计算机帐户。

重要

创建 Active Directory 连接后重命名 SMB 服务器前缀会造成中断。 重命名 SMB 服务器前缀后,需要重新装载现有 SMB 共享。

组织单位路径

这是将在其中创建 SMB 服务器计算机帐户的组织单元 (OU) 的 LDAP 路径。 即OU=second level, OU=first level。 例如,如果要使用在域的根目录创建的名为ANF的 OU,则该值为OU=ANF。如果未提供任何值,Azure NetApp 文件将使用

CN=Computers容器。如果将 Azure NetApp 文件与 Microsoft Entra 域服务结合使用,则组织单位路径为

OU=AADDC Computers

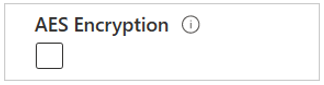

AES 加密

此选项将为 AD 连接的管理员帐户启用 AES 加密身份验证支持。

针对要求,请参阅Active Directory 连接的要求。

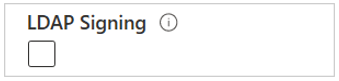

“LDAP 签名”

此选项将启用 LDAP 签名。 此功能可以对来自 Azure NetApp 文件和用户指定的 Active Directory 域服务域控制器的简单身份验证和安全层 (SASL) LDAP 绑定进行完整性验证。

如果在 Active Directory 连接中启用了 LDAP 签名和 LDAP over TLS 设置选项,Azure NetApp 文件将支持 LDAP 通道绑定。 有关详细信息,请参阅 ADV190023 | 用于启用 LDAP 通道绑定和 LDAP 签名的 Microsoft 指导。

注意

必须在 Azure NetApp 文件 AD 连接中指定的 AD DS 组织单位中创建 AD DS 计算机帐户的 DNS PTR 记录,才能使 LDAP 签名正常工作。

允许使用 LDAP 的本地 NFS 用户 此选项允许本地 NFS 客户端用户访问 NFS 卷。 设置此选项将对 NFS 卷禁用扩展组,这会将用户支持的组数限制为 16。 启用后,超过 16 个组数限制的组不具备访问权限。 有关详细信息,请参阅允许使用 LDAP 的本地 NFS 用户访问双协议卷。

LDAP over TLS

此选项支持使用 LDAP over TLS 来保护 Azure NetApp 文件卷与 Active Directory LDAP 服务器之间的通信。 可为 Azure NetApp 文件的 NFS、SMB 和双重协议卷启用基于 TLS 的 LDAP。

注意

如果使用 Microsoft Entra 域服务,则不得启用 LDAP over TLS。 Microsoft Entra 域服务使用 LDAPS(端口 636)而不是 LDAP over TLS(端口 389)来保护 LDAP 流量。

服务器根 CA 证书

此选项将上传用于 LDAP over TLS 的 CA 证书。

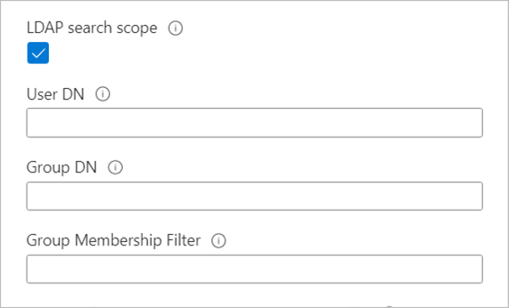

“LDAP 搜索范围”、“用户 DN”、“组 DN”和“组成员身份筛选器”

“LDAP 搜索范围”选项可优化 Azure NetApp 文件存储 LDAP 查询,以用于大型 AD DS 拓扑和具有扩展组的 LDAP 或具有 Unix 安全样式的 Azure NetApp 文件双协议卷。

“用户 DN”和“组 DN”选项允许在 AD DS LDAP 中设置搜索库。 这些选项会限制 LDAP 查询的搜索区域,减少了搜索时间,有助于减少 LDAP 查询超时。

“组成员身份筛选器”选项允许为属于特定 AD DS 组的用户创建自定义搜索筛选器。

有关这些选项的详细信息,请参阅为 NFS 卷访问配置具有扩展组的 AD DS LDAP。

-

“LDAP 客户端的首选服务器”选项支持以逗号分隔列表的形式提交最多两个 AD 服务器的 IP 地址。 LDAP 客户端将首先联系指定的服务器,而不是依次联系某个域的所有发现的 AD 服务。

-

与域控制器的加密 SMB 连接指定是否应将加密用于 SMB 服务器与域控制器之间的通信。 启用后,只会将 SMB3 用于加密的域控制器连接。

此功能目前以预览版提供。 如果这是你第一次使用与域控制器的加密 SMB 连接,则必须注册它:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDC检查功能注册的状态:

注意

RegistrationState 可能会处于

Registering状态长达 60 分钟,然后才更改为Registered状态。 请等到状态变为Registered后再继续。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDC此外,Azure CLI 命令

az feature register和az feature show分别可用于注册功能和显示注册状态。 备份策略用户 此选项向需要提升的备份权限的 AD DS 域用户或组授予附加安全权限,以支持 Azure NetApp 文件中的备份、还原和迁移工作流。 指定的 AD DS 用户帐户或组将在文件或文件夹级别具有提升的 NTFS 权限。

使用“备份策略用户”设置时,以下特权适用:

特权 说明 SeBackupPrivilege备份文件和目录,重写任何 ACL。 SeRestorePrivilege备份文件和目录,重写任何 ACL。

将任何有效的用户或组 SID 设置为文件所有者。SeChangeNotifyPrivilege绕过遍历检查。

具有此特权的用户无需具有遍历 (x) 权限即可遍历文件夹或符号链接。安全特权用户

此选项向需要提升的特权的 AD DS 域用户或组授予安全特权 (SeSecurityPrivilege),以访问 Azure NetApp 文件卷。 允许指定的 AD DS 用户或组对 SMB 共享执行特定操作,这些共享要求默认情况下不向域用户分配安全特权。

使用“安全特权用户”设置时,以下特权适用:

特权 说明 SeSecurityPrivilege管理日志操作。 此功能用于在特定情况(即,必须向非管理员 AD DS 域帐户临时授予提升的安全特权)下安装 SQL Server。

注意

要使用安全特权用户功能,需要 SMB 持续可用性共享功能。 自定义应用程序不支持 SMB 持续可用性。 它仅支持使用 Citrix App Laying、FSLogix 用户配置文件容器和 Microsoft SQL Server(而不是 Linux SQL Server)的工作负载。

重要

若要使用“安全特权用户”功能,需要通过 Azure NetApp 文件 SMB 连续可用性共享公共预览版候补名单提交页面提交候补名单请求。 等待来自 Azure NetApp 文件团队的官方确认电子邮件,然后才能使用此功能。

此功能是可选的,仅在 SQL Server 中受支持。 在添加到“安全特权用户”选项之前,用于安装 SQL Server 的 AD DS 域帐户必须已经存在。 将 SQL Server 安装程序的帐户添加到“安全特权用户”选项时,Azure NetApp 文件服务可能通过与 AD DS 域控制器联系来验证帐户。 如果 Azure NetApp 文件无法联系 AD DS 域控制器,此操作可能会失败。有关

SeSecurityPrivilege和 SQL Server 的详细信息,请参阅如果安装帐户没有特定用户权限,SQL Server 安装失败。-

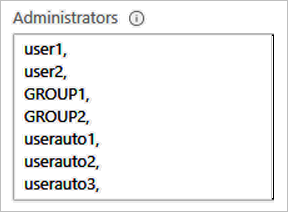

此选项向需要提升的特权的 AD DS 域用户或组授予额外的安全特权,以访问 Azure NetApp 文件卷。 指定的帐户将在文件或文件夹级别具有提升的权限。

注意

域管理员会自动添加到管理员特权用户组。

注意

此特权对数据迁移非常有用。

使用“管理员特权用户”设置时,以下特权适用:

特权 说明 SeBackupPrivilege备份文件和目录,重写任何 ACL。 SeRestorePrivilege备份文件和目录,重写任何 ACL。

将任何有效的用户或组 SID 设置为文件所有者。SeChangeNotifyPrivilege绕过遍历检查。

具有此权限的用户无需具有遍历 (x) 权限即可遍历文件夹或符号链接。SeTakeOwnershipPrivilege获得文件或其他对象的所有权。 SeSecurityPrivilege管理日志操作。 SeChangeNotifyPrivilege绕过遍历检查。

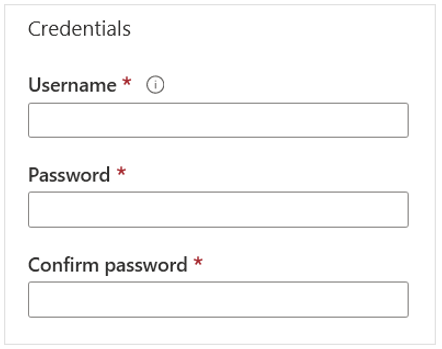

具有此权限的用户无需具有遍历 (x) 权限即可遍历文件夹或符号链接。 凭证,包括“用户名”和“密码”

重要

尽管 Active Directory 支持 256 个字符的密码,但 Azure NetApp 文件的 Active Directory 密码不能超过 64 个字符。

选择加入。

将显示你创建的 Active Directory 连接。

为每个 NetApp 帐户创建一个 Active Directory 连接(预览版)

使用此功能,Azure 订阅中的每个 NetApp 帐户都可以有自己的 AD 连接。 配置后,创建 SMB 卷、NFSv4.1 Kerberos 卷或双协议卷时,将使用 NetApp 帐户的 AD 连接。 这意味着,使用多个 NetApp 帐户时,Azure NetApp 文件支持每个 Azure 订阅有多个 AD 连接。

注意

如果订阅同时启用了此功能和共享 Active Directory 功能,则其现有帐户仍共享 AD 配置。 在订阅上创建的任何新 NetApp 帐户都可以使用自己的 AD 配置。 可以在 AD 类型字段中的帐户概述页中确认配置。

注意事项

- 每个 AD 配置的范围仅限于其父 NetApp 帐户。

注册功能

每个 NetApp 帐户创建一个 AD 连接这项功能目前为预览版。 首次使用此功能之前,你需要注册此功能。 注册后,即可在后台启用并使用该功能。

注册此功能:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory检查功能注册的状态:

注意

RegistrationState 可能会处于

Registering状态长达 60 分钟,然后才更改为Registered状态。 请等到状态变为“已注册”后再继续。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

此外,Azure CLI 命令az feature register 和 az feature show 分别可用于注册功能和显示注册状态。

将同一订阅和区域中的多个 NetApp 帐户映射到一个 AD 连接(预览版)

共享 AD 功能使所有 NetApp 帐户共享一个 AD 连接,该连接是由属于同一订阅和同一区域的某个 NetApp 帐户创建。 例如,使用此功能,同一订阅和区域中的所有 NetApp 帐户均可使用常见 AD 配置来创建 SMB 卷、NFSv 4.1 Kerberos 卷或双协议卷。 使用此功能时,AD 连接将在同一订阅和同一区域下的所有 NetApp 帐户中可见。

通过引入每个 NetApp 帐户创建一个 AD 连接这项功能,共享 AD 功能不接受注册新功能。

注意

如果你已在共享 AD 预览版中登记,则可以注册,为每个 NetApp 帐户使用一个 AD 连接。 如果当前已达到每个订阅每个 Azure 区域 10 个 NetApp 帐户的上限,则必须启动支持请求 来提高上限。 可以在 AD 类型字段中的帐户概述页中确认配置。

重置 Active Directory 计算机帐户密码

如果在 AD 服务器上意外重置 AD 计算机帐户的密码,或无法访问 AD 服务器,则可以安全地重置计算机帐户密码,以保持与卷的连接。 重置会影响 SMB 服务器上的所有卷。

注册功能

重置 Active Directory 计算机帐户密码功能目前为公共预览版。 如果你是首次使用此功能,则需要先注册该功能。

- 注册“重置 Active Directory 计算机帐户密码”功能:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- 检查功能注册的状态。 RegistrationState 可能会处于

Registering状态长达 60 分钟,然后才更改为Registered状态。 请等到状态变为Registered后再继续。

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

此外,Azure CLI 命令az feature register 和 az feature show 分别可用于注册功能和显示注册状态。

步骤

- 导航到卷的“概述”菜单。 选择“重置 Active Directory 帐户”。

或者,导航到“卷”菜单。 确定要为其重置 Active Directory 帐户的卷,然后选择行尾的三个点 (

或者,导航到“卷”菜单。 确定要为其重置 Active Directory 帐户的卷,然后选择行尾的三个点 (...)。 选择“重置 Active Directory 帐户”。

- 将弹出一条警告消息,说明此操作的含义。 在文本框中键入“是”以继续。