你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用托管硬件安全模块为 Azure NetApp 文件卷加密配置客户管理的密钥

使用托管硬件安全模块 (HSM) 通过客户管理的密钥进行的 Azure NetApp 文件卷加密是对 Azure NetApp 文件卷加密功能的客户管理的密钥的扩展。 使用 HSM 的客户管理的密钥,可以将加密密钥存储在更安全的 FIPS 140-2 级别 3 HSM 中,而不是 Azure Key Vault (AKV) 使用的 FIPS 140-2 级别 1 或级别 2 服务中。

要求

- 使用 2022.11 版或更高版 API 时,支持将客户管理的密钥与托管 HSM 配合使用。

- 仅没有现有加密的 Azure NetApp 文件帐户支持将客户管理的密钥与托管 HSM 配合使用。

- 在使用客户管理的密钥和托管 HSM 卷创建卷之前,你必须已经:

- 创建一个包含至少一个密钥的 Azure Key Vault。

- 密钥保管库必须启用“软删除”和“清除保护”。

- 密钥必须为 RSA 类型。

- 创建一个 VNet,其子网委托给 Microsoft.Netapp/volumes。

- 有一个适用于 Azure NetApp 文件帐户的用户分配的或系统分配的标识。

- 预配和激活托管 HSM。

- 创建一个包含至少一个密钥的 Azure Key Vault。

支持的区域

- 澳大利亚中部

- 澳大利亚中部 2

- 澳大利亚东部

- 澳大利亚东南部

- 巴西南部

- 巴西东南部

- 加拿大中部

- 加拿大东部

- 印度中部

- 美国中部

- 东亚

- 美国东部

- 美国东部 2

- 法国中部

- 德国北部

- 德国中西部

- 以色列中部

- 意大利北部

- 日本东部

- 日本西部

- 韩国中部

- 韩国南部

- 美国中北部

- 北欧

- 挪威东部

- 挪威西部

- 卡塔尔中部

- 南非北部

- 美国中南部

- 印度南部

- 东南亚

- 西班牙中部

- 瑞典中部

- 瑞士北部

- 瑞士西部

- 阿联酋中部

- 阿拉伯联合酋长国北部

- 英国南部

- 西欧

- 美国西部

- 美国西部 2

- 美国西部 3

注册功能

此功能目前以预览版提供。 首次使用此功能之前,你需要注册此功能。 注册后,即可在后台启用并使用该功能。 无需 UI 控件。

注册此功能:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption检查功能注册的状态:

注意

RegistrationState 可能会处于

Registering状态长达 60 分钟,然后才更改为Registered状态。 请等到状态变为“已注册”后再继续。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

此外,Azure CLI 命令 az feature register 和 az feature show 分别可用于注册功能和显示注册状态。

使用托管 HSM 为系统分配的标识配置客户管理的密钥

使用系统分配的标识配置客户管理的密钥时,Azure 会通过添加系统分配的标识自动配置 NetApp 帐户。 在 Azure Key Vault 上创建具有“获取”、“加密”和“解密”密钥权限的访问策略。

要求

若要使用系统分配的标识,必须将 Azure Key Vault 配置为使用保管库访问策略作为其权限模型。 否则,必须使用用户分配的标识。

步骤

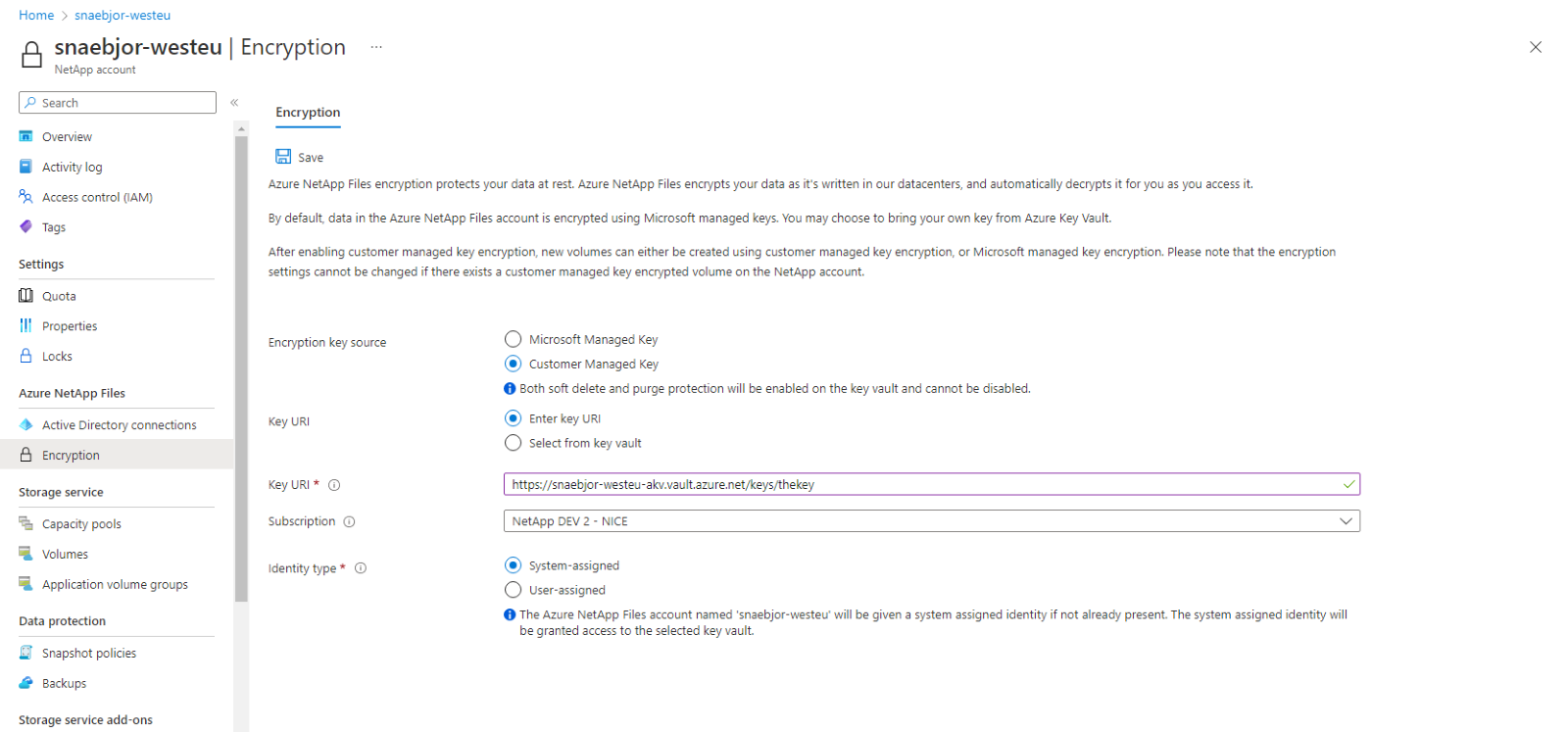

在 Azure 门户中,导航到 Azure NetApp 文件,然后选择“加密”。

在“加密”菜单中,提供以下值:

- 对于“加密密钥源”,请选择“客户管理的密钥”。

- 对于“密钥 URI”,请选择“输入密钥 URI”,然后提供托管 HSM 的 URI。

- 选择 NetApp“订阅”。

- 对于“标识类型”,请选择“系统分配”。

选择“保存”。

使用托管 HSM 为用户分配的标识配置客户管理的密钥

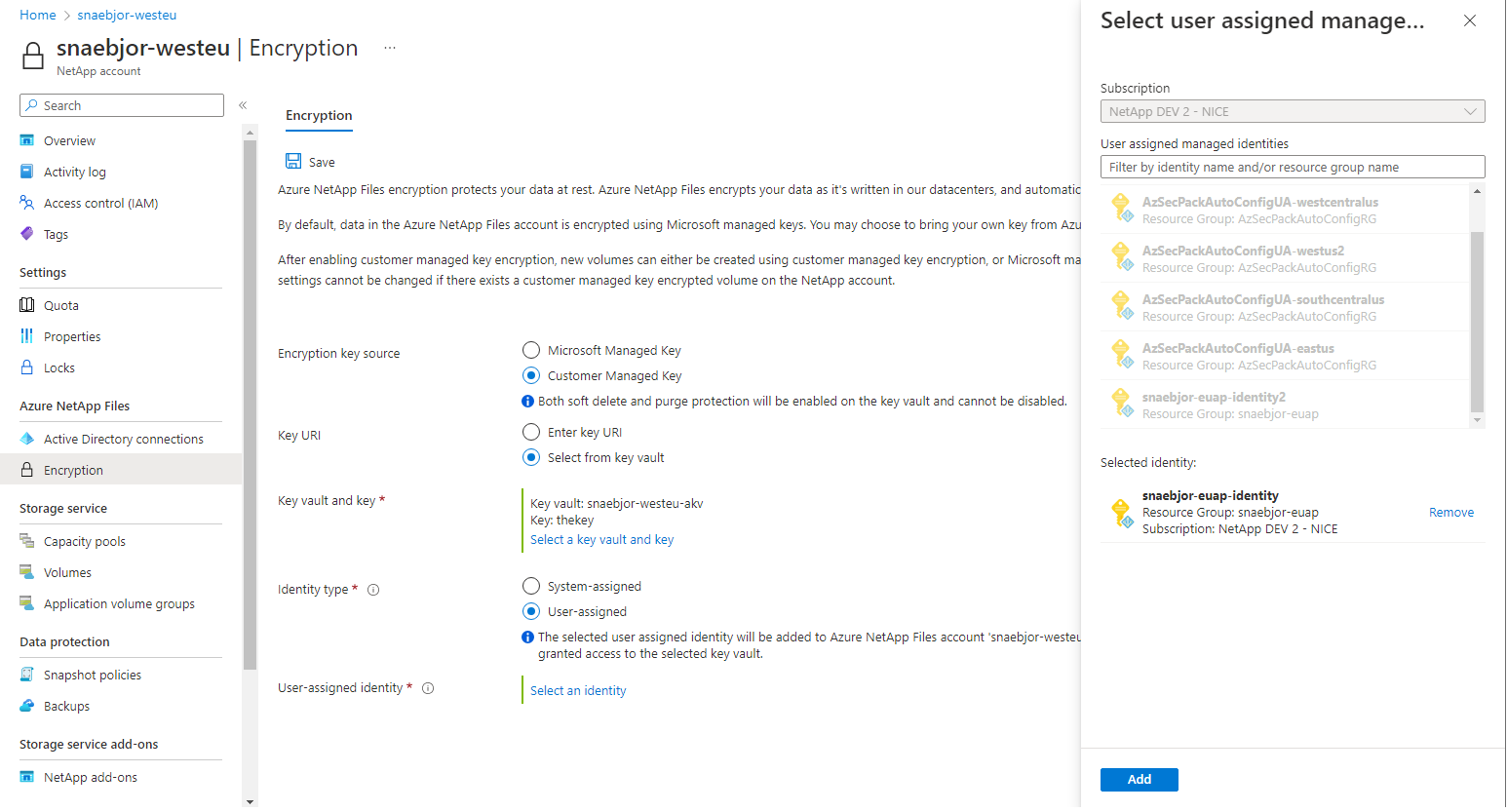

在 Azure 门户中,导航到 Azure NetApp 文件,然后选择“加密”。

在“加密”菜单中,提供以下值:

- 对于“加密密钥源”,请选择“客户管理的密钥”。

- 对于“密钥 URI”,请选择“输入密钥 URI”,然后提供托管 HSM 的 URI。

- 选择 NetApp“订阅”。

- 对于“标识类型”,请选择“用户分配”。

选择“用户分配”时,会打开一个用于选择标识的上下文窗格。

- 如果 Azure Key Vault 配置为使用保管库访问策略,则 Azure 会自动配置 NetApp 帐户并将用户分配的标识添加到你的 NetApp 帐户。 在 Azure Key Vault 上创建具有“获取”、“加密”和“解密”密钥权限的访问策略。

- 如果 Azure Key Vault 配置为使用 Azure 基于角色的访问控制 (RBAC),请确保所选的用户分配的标识在密钥保管库上具有角色分配,并且具有数据操作权限:

- “Microsoft.KeyVault/vaults/keys/read”

- “Microsoft.KeyVault/vaults/keys/encrypt/action”

- “Microsoft.KeyVault/vaults/keys/decrypt/action”选择的用户分配的标识会添加到 NetApp 帐户。 由于 RBAC 是可自定义的,因此 Azure 门户不会配置对密钥保管库的访问权限。 有关详细信息,请参阅对密钥保管库使用 Azure RBAC 机密、密钥和证书权限

选择“保存”。