查看 Azure 本地的单服务器存储部署网络参考模式

适用于:Azure 本地版本 23H2 和 22H2

本文介绍可用于部署 Azure 本地解决方案的单服务器存储网络参考模式。 本文中的信息还可以帮助你确定此配置是否适合你的部署规划需求。 本文面向在其数据中心部署和管理 Azure Local 的 IT 管理员。

有关其他网络模式的信息,请参阅 Azure 本地网络部署模式。

简介

单服务器部署可提供成本和空间优势,同时帮助实现基础结构现代化,并将 Azure 混合计算引入可以容忍单个计算机的复原能力的位置。 在单台计算机上运行的 Azure 本地行为与多节点群集上的 Azure Local 类似:它带来了本机 Azure Arc 集成、添加服务器以横向扩展系统的功能,并包括相同的 Azure 优势。

它还支持相同的工作负载,例如 Azure 本地上的 Azure 虚拟桌面(AVD)和 AKS,并且支持并按相同方式计费。

方案

在以下方案中可以使用单服务器存储模式:

可以容许较低复原级别的设施。 每当你的位置或此模式提供的服务可以容许较低复原级别且不影响业务时,请考虑实现此模式。

食品、医疗保健、金融、零售、政府设施。 某些食品、医疗保健、金融和零售方案可以应用此选项,以便在不影响核心运营和业务事务的情况下最大程度地降低成本。

尽管此模式完全支持软件定义的网络 (SDN) 第 3 层 (L3) 服务,但可能需要为架顶式 (TOR) 交换机上的防火墙设备配置边界网关协议 (BGP) 等路由服务。

微分段和服务质量 (QoS) 等网络安全功能不需要对防火墙设备进行额外的配置,因为它们是在虚拟网络适配器层实现的。 有关详细信息,请参阅 Microsegmentation with Azure Local。

注意

单一服务器只能使用一种驱动器类型:非易失性快速存储器 (NVMe) 或固态驱动器 (SSD)。

物理连接组件

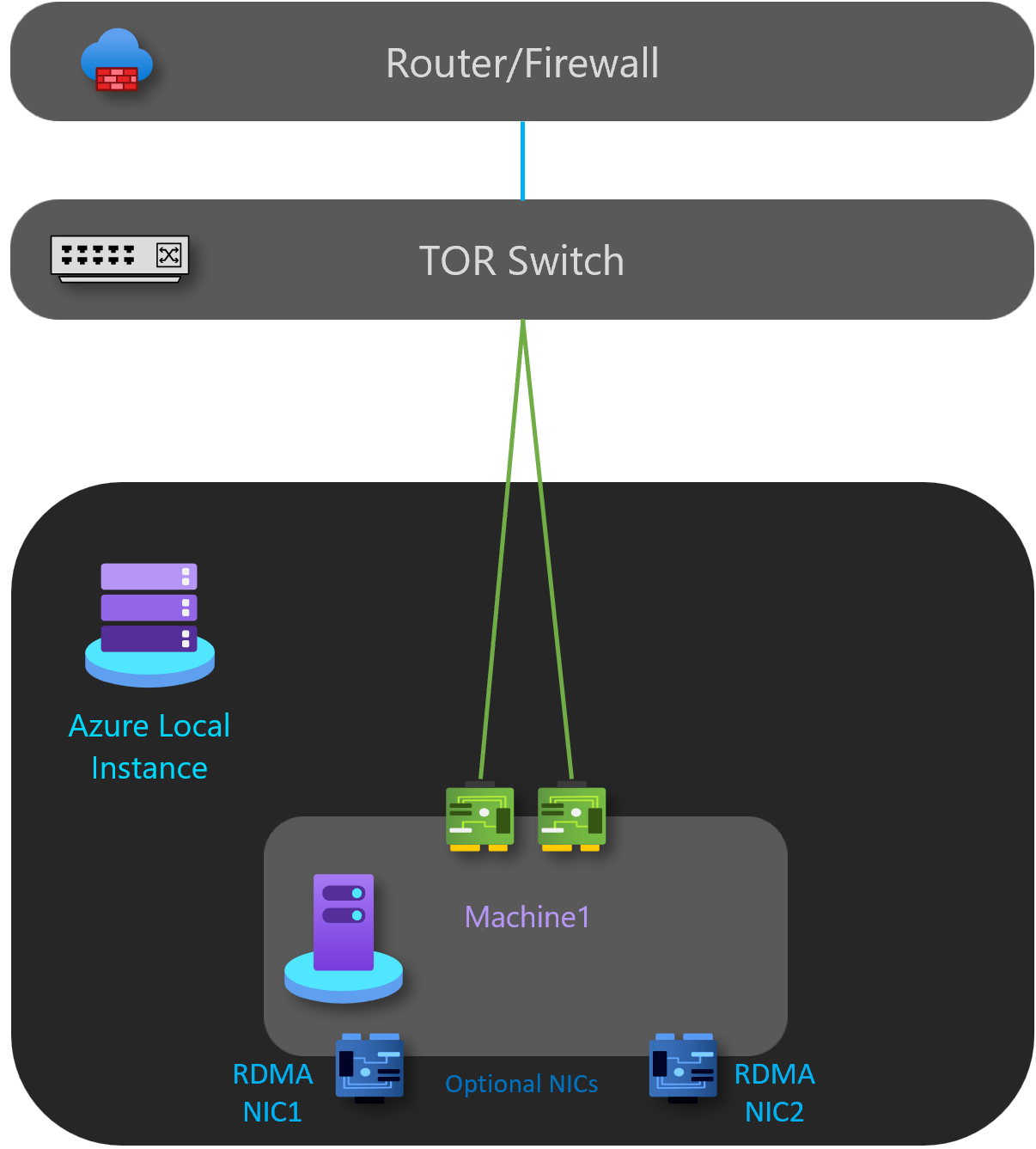

如下图所示,此模式采用以下物理网络组件:

- 对于北行/南行流量,Azure 本地实例是使用单个 TOR L2 或 L3 交换机实现的。

- 两个组合的网络端口,用于处理连接到交换机的管理流量和计算流量。

- 两个断开连接的 RDMA NIC,仅当向系统添加第二台服务器进行横向扩展时才使用。这意味着布线或物理交换机端口的成本不会增加。

- (可选)BMC 卡可用于实现环境的远程管理。 出于安全目的,某些解决方案可能使用没有 BMC 卡的无外设配置。

下表列出了单服务器部署的一些准则:

| 网络 | 管理和计算 | 存储 | BMC |

|---|---|---|---|

| 链接速度 | 如果 RDMA 已禁用,则至少 1 Gbps,建议 10Gbps。 | 至少 10 Gbps。 | 请咨询硬件制造商。 |

| 接口类型 | RJ45、SFP+ 或 SFP28 | SFP+ 或 SFP28 | RJ45 |

| 端口和聚合 | 两个组合端口 | 可选,允许添加第二个服务器;断开连接的端口。 | 一个端口 |

| RDMA | 可选。 取决于来宾 RDMA 和 NIC 支持方面的要求。 | 空值 | 空值 |

网络 ATC 意向

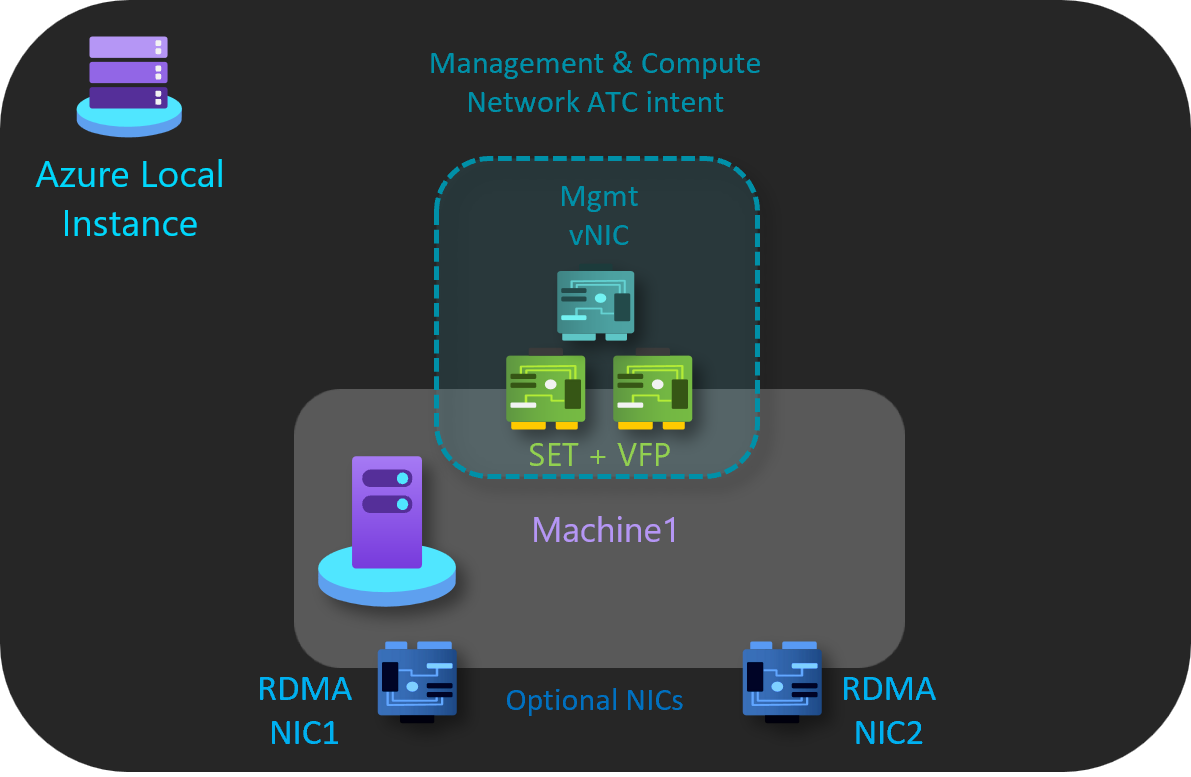

单服务器模式仅使用一个网络 ATC 意向来处理管理流量和计算流量。 RDMA 网络接口是可选的,并已断开连接。

管理和计算意向

管理和计算意向具有以下特征:

- 意向类型:管理和计算

- 意向模式:群集模式

- 组合:是 - 组合 pNIC01 和 pNIC02

- 默认管理 VLAN:为管理适配器配置的 VLAN 未经修改

- PA VLAN 和 vNIC:网络 ATC 对于 PA vNIC 和 VLAN 是透明的

- 计算 VLAN 和 vNIC:网络 ATC 对于计算 VM vNIC 和 VLAN 是透明的

存储意向

存储意向具有以下特征:

- 意向类型:无

- 意向模式:无

- 组合:pNIC03 和 pNIC04 已断开连接

- 默认 VLAN:无

- 默认子网:无

按照以下步骤为此参考模式创建网络意向:

以管理员身份运行 PowerShell。

运行以下命令:

Add-NetIntent -Name <management_compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02>

有关详细信息,请参阅部署主机网络:计算和管理意向。

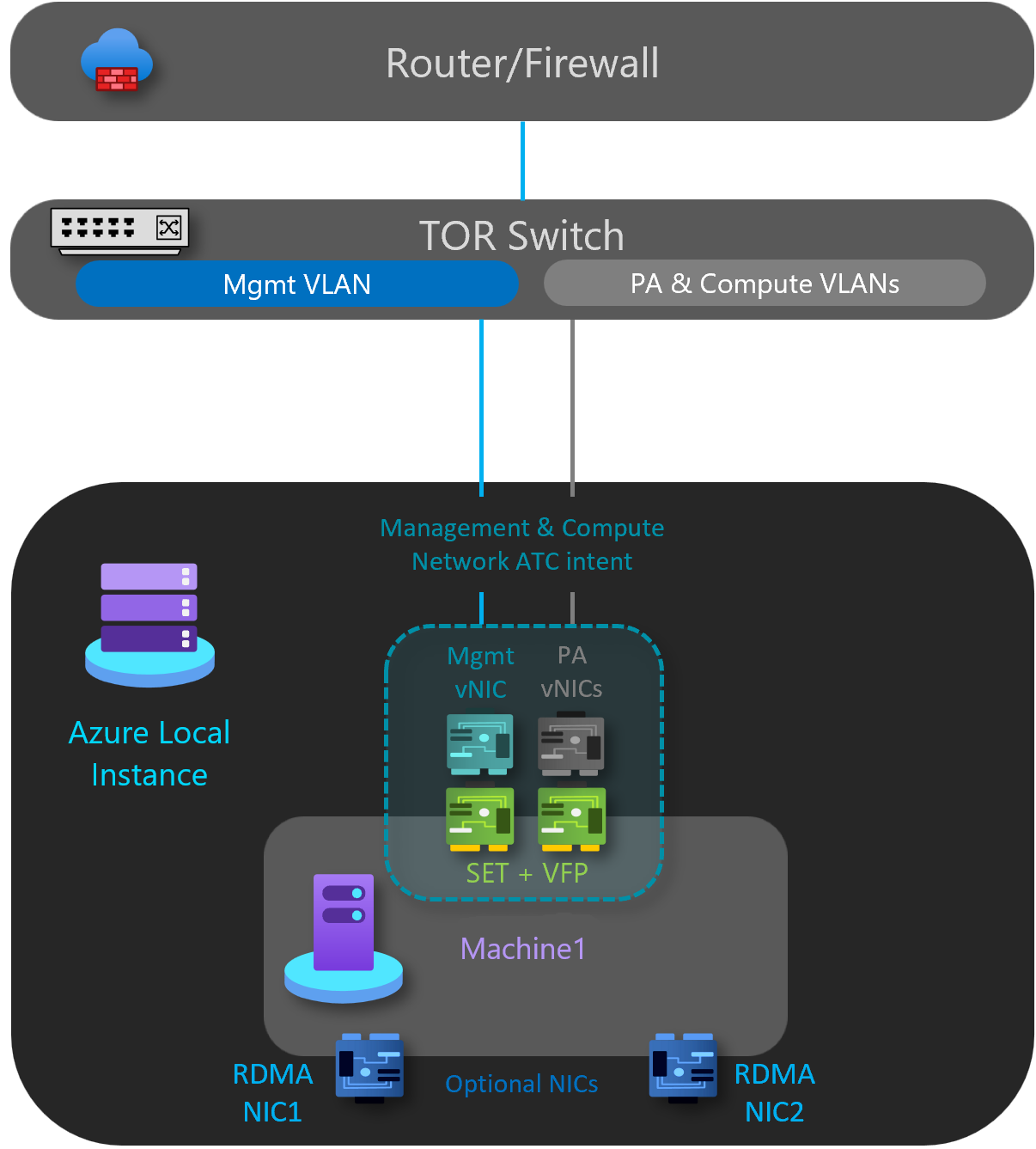

逻辑网络组件

如下图所示,此模式采用以下逻辑网络组件:

存储网络 VLAN

可选 - 此模式不需要存储网络。

OOB 网络

带外 (OOB) 网络专门用于支持“无人值守”服务器管理接口,也称为基板管理控制器 (BMC)。 每个 BMC 接口连接到客户提供的交换机。 BMC 用于自动执行 PXE 启动方案。

管理网络需要使用智能平台管理接口 (IPMI) 用户数据报协议 (UDP) 端口 623 来访问 BMC 接口。

OOB 网络与计算工作负载相隔离,对于不是基于解决方案的部署是可选的。

管理 VLAN

所有物理计算主机都需要访问管理逻辑网络。 对于 IP 地址规划,每个物理计算主机都必须至少有一个从管理逻辑网络分配的 IP 地址。

DHCP 服务器可以为管理网络自动分配 IP 地址,你也可以手动分配静态 IP 地址。 当 DHCP 是首选 IP 分配方法时,建议使用不会过期的 DHCP 保留地址。

管理网络支持以下 VLAN 配置:

本机 VLAN - 无需提供 VLAN ID。 这对于基于解决方案的安装是必需的。

带标记的 VLAN - 在部署时提供 VLAN ID。 每个网关上的租户连接,当网关发生故障时将网络流量流切换到备用网关。

网关使用边界网关协议播发 GRE 终结点,并建立点到点连接。 SDN 部署会创建支持所有连接类型的默认网关池。 在此池中,可以指定保留为备用以防活动网关出现故障的网关数。

有关详细信息,请参阅什么是 SDN 的 RAS 网关?

管理网络支持用于管理群集的所有流量,包括远程桌面、Windows Admin Center 和 Active Directory。

有关详细信息,请参阅规划 SDN 基础结构:管理和 HNV 提供商。

计算 VLAN

在某些方案中,无需将 SDN 虚拟网络用于虚拟可扩展 LAN (VXLAN) 封装。 可以改用传统的 VLAN 来隔离租户工作负载。 这些 VLAN 在 TOR 交换机的汇聚模式端口上配置。 将新的 VM 连接到这些 VLAN 时,会在虚拟网络适配器上定义相应的 VLAN 标记。

HNV 提供商地址 (PA) 网络

Hyper-V 网络虚拟化 (HNV) 提供商地址 (PA) 网络充当东向/西向(内部-内部)租户流量、北向/南向(外部-内部)租户流量的基础物理网络,以及用于与物理网络交换 BGP 对等互连信息。 仅当需要使用 VXLAN 封装为另一个隔离层和网络多租户部署虚拟网络时,才需要此网络。

有关详细信息,请参阅规划 SDN 基础结构:管理和 HNV 提供商。

网络隔离选项

支持以下网络隔离选项:

VLAN (IEEE 802.1Q)

VLAN 允许必须隔离的、需要共享物理网络的布线,但无法阻止它们彼此直接交互的设备。 这种托管式共享有利于实现简单性、安全性、流量管理和经济性。 例如,VLAN 可用于根据单个用户或用户组或其角色,或者根据流量特征来隔离企业中的流量。 许多 Internet 托管服务使用 VLAN 将专用区域彼此隔离,从而允许将每个客户的服务器分组到单个网段,无论各个服务器位于数据中心的哪个位置。 需要采取一些预防措施来防止流量从给定的 VLAN 中“逃离”,这是一种称为 VLAN 跳跃的手段。

有关详细信息,请参阅了解虚拟网络和 VLAN 的用法。

默认网络访问策略和微分段

默认网络访问策略可确保 Azure Stack HCI 群集中的所有虚拟机 (VM) 在遭受外部威胁时默认为其提供保护。 借助这些策略,我们默认会阻止对 VM 进行入站访问,同时提供启用选择性入站端口的选项,从而在出现外部攻击时为 VM 提供保护。 可以通过 Windows Admin Center 等管理工具强制实施这种保护。

微分段涉及到在应用程序和服务之间创建精细的网络策略。 这实质上会将安全外围缩小到每个应用程序或 VM 周围的围栏。 此围栏仅允许在应用程序层或其他逻辑边界之间进行必要的通信,从而使网络威胁从一个系统横向扩散到另一个系统变得非常困难。 微分段可以安全地将网络相互隔离,并减小网络安全事件的总体攻击面。

默认网络访问策略和微分段在 Azure Stack HCI 群集上实现为五元组有状态(源地址前缀、源端口、目标地址前缀、目标端口和协议)防火墙规则。 防火墙规则也称为网络安全组 (NSG)。 这些策略在每个 VM 的 vSwitch 端口上强制实施。 这些策略通过管理层推送,SDN 网络控制器会将其分发到所有适用的主机。 这些策略可用于传统 VLAN 网络和 SDN 叠加网络上的 VM。

有关详细信息,请参阅什么是数据中心防火墙?。

VM 网络适配器的 QoS

可为 VM 网络适配器配置服务质量 (QoS) 来限制虚拟接口上的带宽,以防止高流量 VM 与其他 VM 网络流量争用资源。 还可以将 QoS 配置为对某个 VM 保留特定的带宽量,以确保无论网络上的其他流量如何,该 VM 都可以发送流量。 可对附加到传统 VLAN 网络的 VM 以及附加到 SDN 叠加网络的 VM 应用此配置。

有关详细信息,请参阅为 VM 网络适配器配置 QoS。

虚拟网络

网络虚拟化为 VM 提供虚拟网络,类似于服务器虚拟化(虚拟机监控程序)为操作系统提供 VM。 网络虚拟化将虚拟网络与物理网络基础结构解耦,并消除了 VLAN 以及 VM 预配中分层 IP 地址分配的限制。 这种灵活性让你能够方便地过渡到 IaaS(基础结构即服务)云中,并使托管商和数据中心管理员能够更有效地管理其基础结构,同时保持必要的多租户隔离、满足安全要求,以及重叠 VM IP 地址。

有关详细信息,请参阅 Hyper-V 网络虚拟化。

L3 网络服务选项

可以使用以下 L3 网络服务选项:

虚拟网络对等互连

使用虚拟网络对等互连可以无缝连接两个虚拟网络。 建立对等互连后,可连接的虚拟网络会显示为一个。 使用虚拟网络对等互连的优点包括:

- 对等互连的虚拟网络中 VM 之间的流量只会通过专用 IP 地址在主干网络基础结构中路由。 虚拟网络之间的通信不需要公共 Internet 或网关。

- 不同虚拟网络中资源之间的连接延迟低且带宽高。

- 一个虚拟网络中的资源可与另一个虚拟网络中的资源通信。

- 创建对等互连时,任一虚拟网络中的资源都不会停机。

有关详细信息,请参阅虚拟网络对等互连。

SDN 软件负载均衡器

部署软件定义的网络 (SDN) 的云服务提供商 (CSP) 和企业可以使用软件负载均衡器 (SLB) 在虚拟网络资源之间平均分配客户网络流量。 SLB 允许多台服务器承载相同的工作负载,具有较高的可用性和可扩展性。 它还用于提供入站网络地址转换 (NAT) 服务来对 VM 进行入站访问,并提供出站 NAT 服务进行出站连接。

使用 SLB,可以在用于其他 VM 工作负载的同一个 Hyper-V 计算服务器上使用 SLB VM 横向扩展负载均衡功能。 SLB 支持根据 CSP 操作的需要快速创建和删除负载均衡终结点。 此外,SLB 支持每个群集拥有数十 GB 的容量,提供了一个简单的预配模型,并且易于横向扩展和缩减。 SLB 使用边界网关协议向物理网络播发虚拟 IP 地址。

有关详细信息,请参阅什么是 SDN 的 SLB?

SDN VPN 网关

SDN 网关是一种基于软件的支持边界网关协议 (BGP) 的路由器,专为使用 Hyper-V 网络虚拟化 (HNV) 托管多租户虚拟网络的 CSP 和企业而设计。 可使用 RAS 网关在虚拟网络与另一个网络(本地或远程网络)之间路由网络流量。

SDN 网关可用于:

通过 Internet 在 SDN 虚拟网络与外部客户网络之间创建安全的站点到站点 IPsec 连接。

在 SDN 虚拟网络与外部网络之间创建通用路由封装 (GRE) 连接。 站点到站点连接与 GRE 连接的不同之处在于后者不是加密连接。

有关 GRE 连接方案的详细信息,请参阅 Windows Server 中的 GRE 隧道。

在 SDN 虚拟网络与外部网络之间创建第 3 层 (L3) 连接。 在这种情况下,SDN 网关只充当虚拟网络与外部网络之间的路由器。

SDN 网关需要 SDN 网络控制器。 网络控制器执行网关池的部署并对其进行配置

后续步骤

了解双节点模式 - Azure 本地网络部署模式。