解决方案构想

本文介绍了一种解决方案构想。 云架构师可以通过本指南来帮助可视化此体系结构的典型实现的主要组件。 以本文为起点,设计一个符合工作负荷特定要求的架构合理的解决方案。

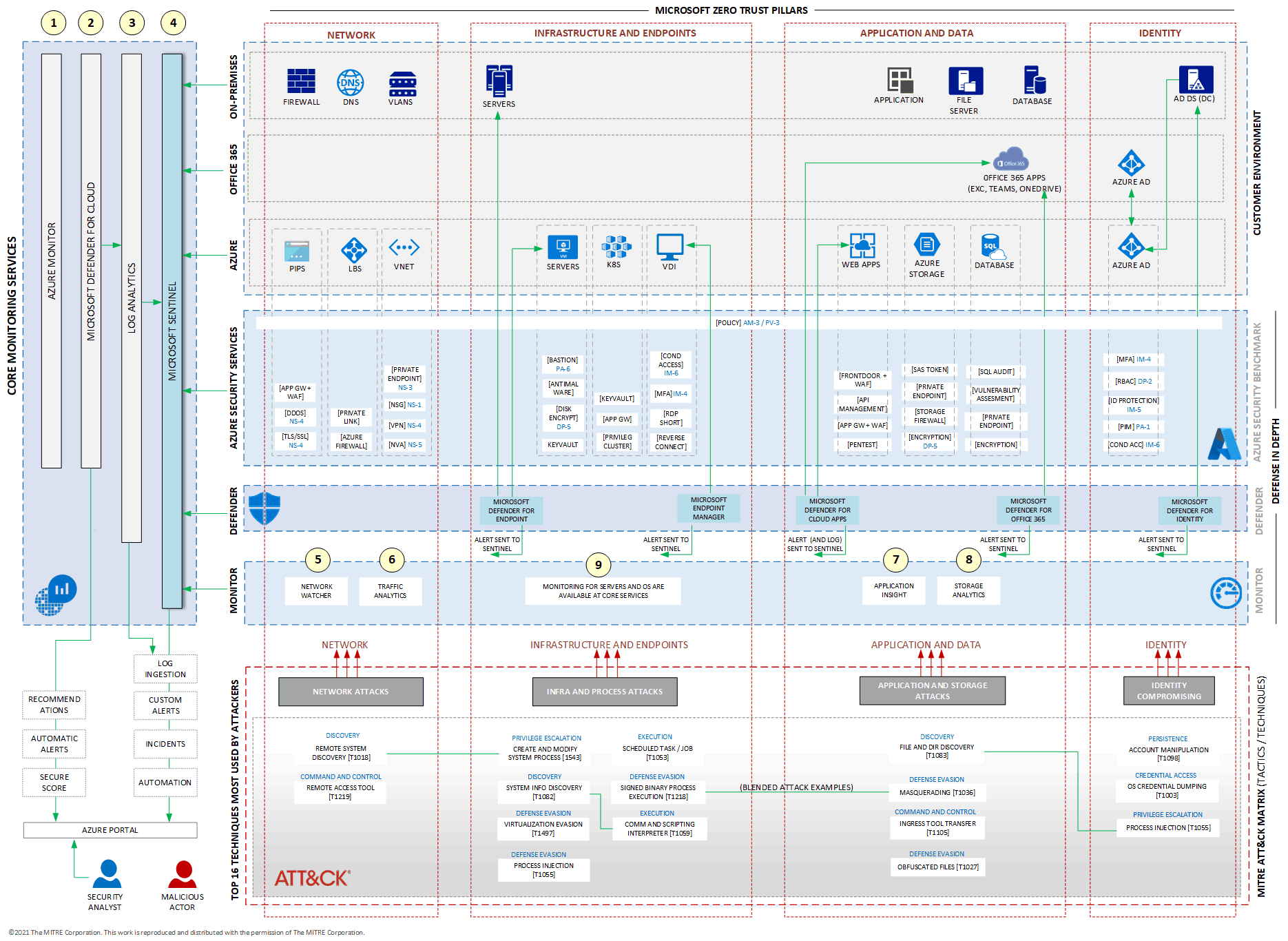

可以使用 Microsoft 365 和 Azure 中提供的安全功能来增强组织的 IT 安全态势。 本系列的第五篇文章和最后一篇文章介绍了如何使用 Microsoft Defender XDR 和 Azure 监视服务集成这些安全功能。

本文是在本系列前几篇文章的基础上生成的:

将威胁映射到 IT 环境介绍了如何针对使用本地和 Microsoft 云服务的混合 IT 环境示例映射常见威胁、技巧和方法示例。

使用 Azure 安全服务生成第一层防御映射了某些 Azure 安全服务的示例,这些服务创建第一层防御,基于 Azure 安全基准版本 3 保护 Azure 环境。

使用 Microsoft Defender XDR 安全服务生成第二层防御介绍了针对 IT 环境的一系列攻击示例,以及如何使用 Microsoft Defender XDR 添加另一层保护。

体系结构

下载此体系结构的 Visio 文件。

©2021 The MITRE Corporation。 本作品经 MITRE Corporation 许可复制和分发。

此关系图显示了完整的体系结构参考。 它包括一个 IT 环境示例、一组依据其策略描述的威胁示例(蓝色)以及依据 MITRE ATT&CK 矩阵的技术(文本框中)。 MITRE ATT&CK 矩阵包含在到 IT 环境的威胁中。

此图突出显示了几个重要服务。 有些(例如 Azure 网络观察程序 和 Application Insights)侧重于从特定服务捕获数据。 其他服务(也称为 Azure Monitor 日志)和Microsoft Sentinel 等服务充当核心服务,因为它们可以从各种服务(与网络、计算或应用程序相关)收集、存储和分析数据。

关系图的中心是两层安全服务,一个专用于特定 Azure 监视服务的层,全部通过 Azure Monitor 集成(如图左侧所示)。 此集成的关键组件是 Microsoft Sentinel。

关系图显示了核心监视服务和监视器层中的以下服务:

- Azure Monitor

- Log Analytics

- Microsoft Defender for Cloud

- Microsoft Sentinel

- 网络观察程序

- 流量分析(网络观察程序的部件)

- Application Insights

- 存储分析

工作流

Azure Monitor 是许多 Azure 监视服务的保护伞。 它包括日志管理、指标和 Application Insights 等。 它还提供了一个可供使用和警报管理的仪表板集合。 有关详细信息,请参阅 Azure Monitor 概述。

Microsoft Defender for Cloud 为虚拟机 (VM)、存储、应用程序和其他资源提供建议,有助于让 IT 环境符合各种管理标准(例如 ISO 和 PCI)。 同时,Defender for Cloud 为系统的安全状况进行评分,这样有助于跟踪环境的安全性。 Defender for Cloud 还提供基于其收集和分析日志的自动警报。 Defender for Cloud 以前称为 Azure 安全中心。 有关详细信息,请参阅 Microsoft Defender for Cloud。

Log Analytics 是最重要的服务之一。 它负责存储用于创建警报、见解和事件的所有日志和警报。 Microsoft Sentinel 在 Log Analytics 的基础上运行。 Log Analytics 引入的所有数据基本上都可自动提供给 Microsoft Sentinel。 Log Analytics 也称为 Azure Monitor 日志。 有关详细信息,请参阅 Azure Monitor 中的 Log Analytics 概述。

Microsoft Sentinel 的工作方式与 Log Analytics 大体类似。 Log Analytics 存储来自各种源的日志和警报,而 Microsoft Sentinel 提供有助于从各种源引入日志的 API。 这些源包括本地 VM、Azure VM、Microsoft Defender XDR 和其他服务提供的警报。 Microsoft Sentinel 关联日志,从而提供有关 IT 环境中状况的见解,避免误报。 Microsoft Sentinel 是 Microsoft 云服务的安全和监视核心。 有关 Microsoft Sentinel 的详细信息,请参阅什么是 Microsoft Sentinel?。

此列表中的上述服务是核心服务,在整个 Azure、Office 365 和本地环境中发挥作用。 以下服务侧重于特定资源:

网络观察程序提供所需的工具来监视、诊断 Azure 虚拟网络中的资源并查看其指标,以及为其启用或禁用日志。 有关详细信息,请参阅什么是 Azure 网络观察程序?。

流量分析是网络观察程序的部件,在网络安全组 (NSG) 日志的基础上运行。 流量分析提供了许多仪表板,这些仪表板能够聚合 Azure 虚拟网络中出站和入站连接的指标。 有关详细信息,请参阅流量分析。

Application Insights 侧重于应用程序,为实时 Web 应用提供可扩展的性能管理和监视,包括对各种平台(如 .NET、Node.js、Java 和 Python)的支持。 Application Insights 是 Azure Monitor 的一项功能。 有关详细信息,请参阅 Application Insights 概述。

Azure 存储分析执行日志记录并为存储帐户提供指标。 可以使用此数据跟踪请求、分析使用情况趋势以及诊断存储帐户的问题。 有关详细信息,请参阅使用 Azure 存储分析收集日志和指标数据。

由于此体系结构参考基于 Microsoft 零信任,因此“基础结构和终结点”下的服务和组件没有特定的监视服务。 Azure Monitor 日志和 Defender for Cloud 是 VM 和其他计算服务提供的主要服务,负责收集、存储和分析日志。

此体系结构的核心组件是Microsoft Sentinel。 它将合并 Azure 安全服务、Microsoft Defender XDR 和 Azure Monitor 生成的所有日志和警报。 实现Microsoft Sentinel 并从本文中概述的源接收日志和警报后,需要将这些日志映射到这些日志,以便收集见解并检测泄露指标(IOC)。 当 Microsoft Sentinel 捕获此信息时,你可以手动调查它,也可以触发配置的自动响应来缓解或解决事件。 自动化操作可能包括阻止Microsoft Entra ID 中的用户或使用防火墙阻止 IP 地址。

有关 Microsoft Sentinel 的详细信息,请参阅 Microsoft Sentinel 文档。

如何访问安全和监视服务

以下列表提供有关如何访问本文中介绍的每个服务的信息:

Azure 安全服务。 可以使用 Azure 门户访问本系列文章关系图中提到的所有 Azure 安全服务。 在门户中,使用搜索功能查找感兴趣的服务并对其进行访问。

Azure Monitor。 Azure Monitor 在所有 Azure 订阅中均可用。 可以在 Azure 门户中搜索“监视器”对 Azure Monitor 进行访问。

Defender for Cloud。 Defender for Cloud 可供访问 Azure 门户的任何人使用。 在门户中,搜索“Defender for Cloud”。

Log Analytics。 若要访问 Log Analytics,必须先在门户中创建服务,因为它默认不存在。 在 Azure 门户中,搜索“Log Analytics 工作区”,然后选择“创建”。 创建后,可以访问服务。

Microsoft Sentinel。 由于 Microsoft Sentinel 在 Log Analytics 的基础上工作,因此必须先创建 Log Analytics 工作区。 接下来,在 Azure 门户中,搜索“sentinel”。 然后,通过选择要在 Microsoft Sentinel 之后拥有的工作区来创建服务。

用于终结点的 Microsoft Defender。 Defender for Endpoint 是 Microsoft Defender XDR 的部件。 可通过 https://security.microsoft.com 访问服务。 这是对上一个 URL

securitycenter.windows.com的更改。Microsoft Defender for Cloud Apps。 Microsoft Defender for Cloud Apps 是 Microsoft 365 的部件。 可通过 https://portal.cloudappsecurity.com 访问服务。

Microsoft Defender for Office 365。 Defender for Office 365 是 Microsoft 365 的部件。 可通过 https://security.microsoft.com,即用于访问 Defender for Endpoint 的同一门户来访问服务。 (这是对上一个 URL

protection.office.com的更改。)Microsoft Defender for Identity。 Defender for Identity 是 Microsoft 365 的部件。 可通过 https://portal.atp.azure.com 访问服务。 尽管是云服务,但 Defender for Identity 也负责保护本地系统上的标识。

Microsoft Endpoint Manager。 Endpoint Manager 是 Intune、Configuration Manager 和其他服务的新名称。 可通过 https://endpoint.microsoft.com 进行访问。 若要详细了解对 Microsoft Defender XDR 所提供服务的访问以及每个门户的关联方式,请参阅使用 Microsoft Defender XDR 安全服务生成第二层防御。

Azure 网络观察程序。 若要访问 Azure 网络观察程序,请在 Azure 门户搜索“观察程序”。

流量分析。 流量分析是网络观察程序的部件。 可以从网络观察程序左侧的菜单中对其进行访问。 流量分析是功能强大的网络监视器,它基于在单独的网络接口和子网上实现的 NSG 运行。 网络观察程序需要从 NSG 收集信息。 有关如何收集此信息的说明,请参阅教程:使用 Azure 门户记录进出虚拟机的网络流量。

Application Insights。 Application Insights 是 Azure Monitor 的部件。 但必须先为要监视的应用程序创建它。 对于某些在 Azure 上生成的应用程序(例如 Web 应用),可以直接通过预配 Web 应用创建 Application Insights。 若要对其进行访问,请在 Azure 门户中搜索“监视器”。 在“监视器”页面左侧的菜单中选择“应用程序”。

存储分析。 Azure 存储在同一存储帐户技术下提供各种类型的存储。 可以在存储帐户顶部找到 Blob、文件、表和队列。 存储分析提供了各种可与这些存储服务配合使用的指标。 通过 Azure 门户中的存储帐户访问存储分析,然后在左侧菜单中选择“诊断设置”。 选择一个 Log Analytics 工作区来发送此信息。 然后,可以通过“见解”访问仪表板。 存储帐户中被监视的所有内容都会显示在菜单中。

组件

本文中的示例体系结构使用以下 Azure 组件:

Microsoft Entra ID 是 Microsoft 推出的基于云的标识和访问管理服务。 Microsoft Entra ID 可帮助用户访问外部资源,例如 Microsoft 365、Azure 门户和数以千计的其他 SaaS 应用程序。 该服务还可以帮助用户访问内部资源,例如公司 Intranet 网络上的应用。

Azure 虚拟网络是 Azure 中专用网络的基本构建基块。 借助虚拟网络,多种类型的 Azure 资源可相互之间、与 Internet 以及与本地网络安全通信。 虚拟网络提供了从 Azure 的基础结构受益(如缩放、可用性和隔离)的虚拟网络。

Azure 负载均衡器是一项适用于所有 UDP 和 TCP 协议的高性能、低延迟第 4 层负载均衡服务(入站和出站)。 该服务旨在处理每秒数百万个请求,同时确保解决方案高度可用。 Azure 负载均衡器是区域冗余的,可确保整个可用性区域的高可用性。

虚拟机是 Azure 提供的按需分配可缩放的计算资源之一。 使用 Azure 虚拟机 (VM) 可以灵活进行虚拟化,而无需购买和维护运行 VM 的物理硬件。

Azure Kubernetes 服务 (AKS) 是一项完全托管的 Kubernetes 服务,用于部署和管理容器化应用程序。 AKS 提供无服务器 Kubernetes、持续集成/持续交付 (CI/CD) 以及企业级安全性和治理。

Azure 虚拟桌面,它是在云中运行的一项桌面和应用虚拟化服务,可面向远程用户提供桌面。

Web 应用是一项基于 HTTP 的服务,用于托管 Web 应用程序、REST API 和移动后端。 可以使用自己喜欢的语言进行开发,应用程序可在基于 Windows 或 Linux 的环境中轻松地运行和缩放。

Azure 存储是云中各种数据对象(包括对象、Blob、文件、磁盘、队列和表存储)的高度可用、可大规模缩放、持久且安全的存储。 该服务会对写入到 Azure 存储帐户的所有数据进行加密。 Azure 存储可以精细地控制谁可以访问你的数据。

Azure SQL 数据库是一个完全托管的 PaaS 数据库引擎,可处理绝大部分数据库管理功能,如升级、修补、备份和监视。 该引擎在提供这些功能时无需用户参与。 SQL 数据库提供一系列内置安全性和合规性功能,可帮助应用程序满足安全性和合规性要求。

解决方案详细信息

Azure 上的监视解决方案最初似乎令人困惑,因为 Azure 提供了多个监视服务。 但是,每个 Azure 监视服务在本系列中所述的安全和监视策略中都很重要。 本系列中的文章介绍了各种服务以及如何为 IT 环境计划有效的安全性。

可能的用例

该参考架构提供了 Microsoft 云安全服务的全面视图,并演示了如何集成它们以实现最佳安全态势。

尽管不需要实现所示的每个安全服务,但本示例和体系结构关系图中所示的威胁映射可以帮助你创建自己的威胁映射并规划安全策略。 选择最适合需求的 Azure 安全服务和 Microsoft Defender XDR 服务。

成本优化

此系列文章中介绍的 Azure 服务的定价以各种方式计算。 某些服务免费,某些服务每次使用都要收费,某些根据许可收费。 估算任何 Azure 安全服务定价的最佳方式是使用定价计算器。 在计算器中,搜索感兴趣的服务,然后将其选中,即可获取决定服务价格的所有变量。

Microsoft Defender XDR 安全服务与许可证协同工作。 有关许可要求的信息,请参阅 Microsoft Defender XDR 先决条件。

作者

本文由 Microsoft 维护, 它最初是由以下贡献者撰写的。

主要作者:

- Rudnei Oliveira | 高级 Azure 安全工程师

其他参与者:

- Gary Moore | 程序员/作家

- Andrew Nathan | 高级客户工程经理

后续步骤

- 通过 Microsoft 365 抵御威胁

- 使用 Microsoft Defender XDR 检测和响应网络攻击

- Microsoft Defender XDR 入门

- 通过 Microsoft 365 管理安全性

- 使用 Microsoft Defender for Office 365 防范恶意威胁

- 使用 Microsoft Defender for Cloud for Identity 保护本地标识

相关资源

有关此参考体系结构的更多详细信息,请参阅本系列的其他文章:

- 第 1 部分:将威胁映射到 IT 环境

- 第 2 部分:使用 Azure 安全服务构建第一层防御

- 第 3 部分:使用 Microsoft Defender XDR 安全服务构建第二层防御

有关 Azure 体系结构中心的相关体系结构,请参阅以下文章: