你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

任务关键工作负载的网络和连接

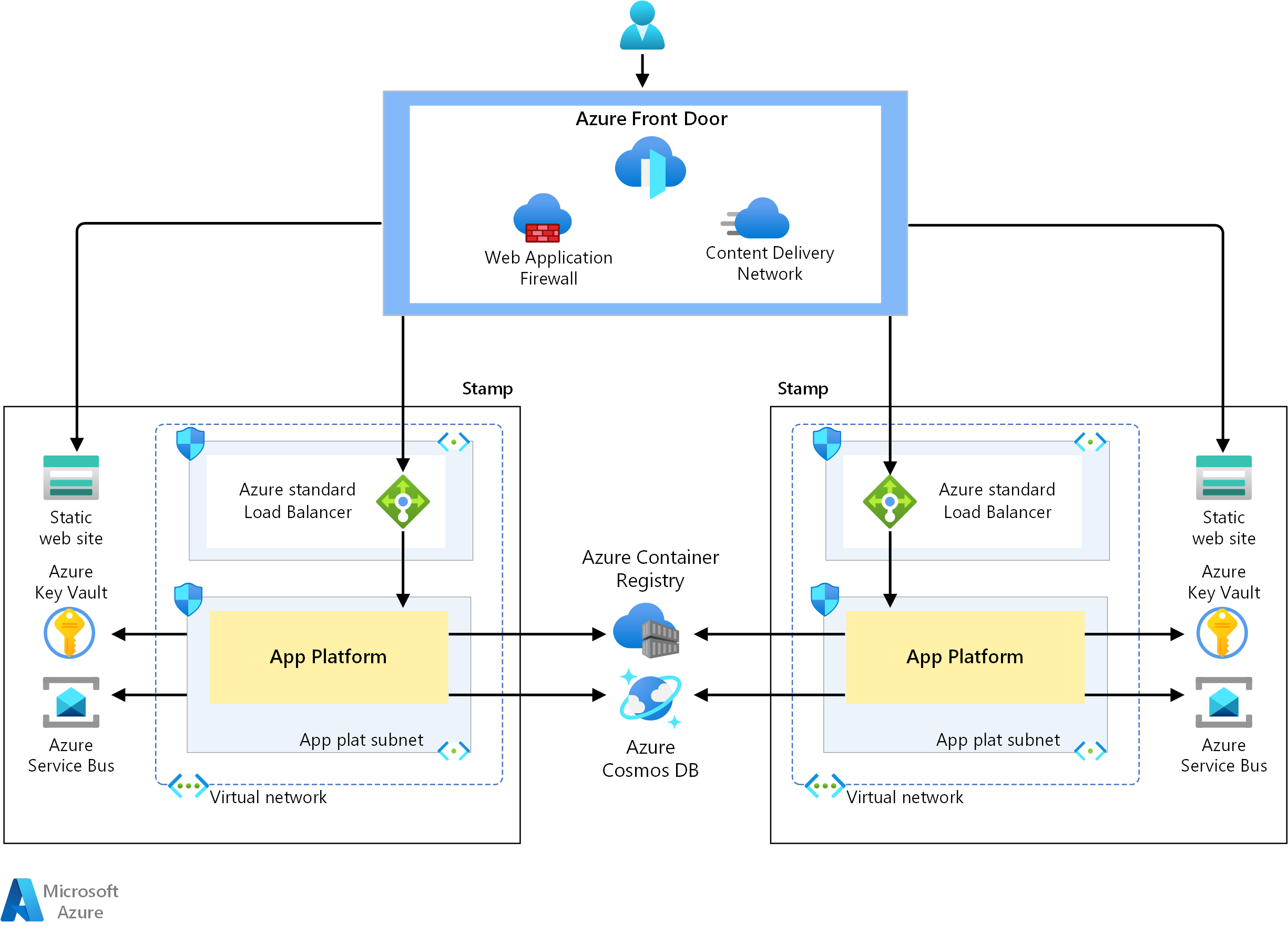

任务关键型参考体系结构中的资源区域分布 需要可靠的网络基础结构。

推荐采用全球分布式设计,使Azure服务结合在一起,为应用程序提供高可用性。 与区域标记相结合的全局负载均衡器通过可靠连接提供保证。

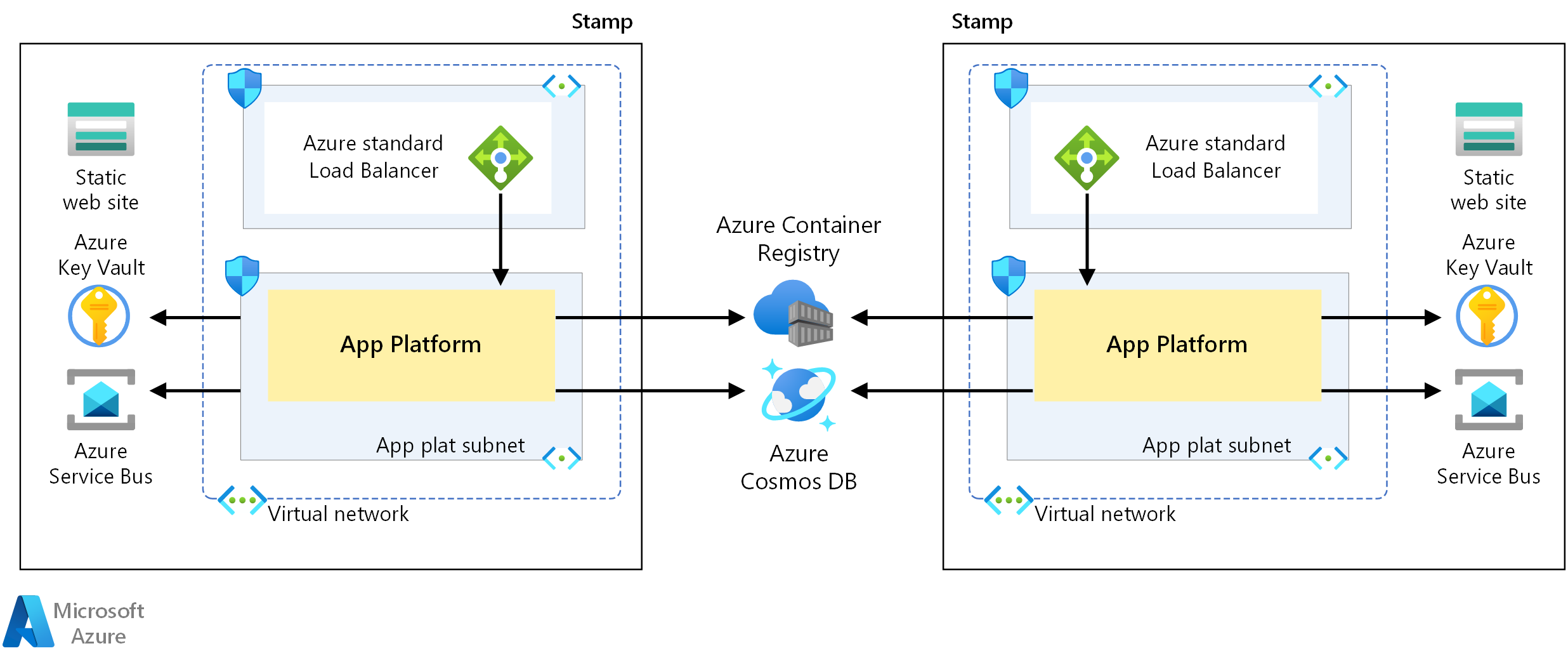

区域戳是体系结构中的可部署单元。 快速部署新标记的功能可提供可伸缩性并支持高可用性。 这些标记遵循独立的虚拟网络设计。 不建议使用交叉标记流量。 不需要与其他标记建立虚拟网络对等互连或 VPN 连接。

该体系结构有意将区域邮票定义为短期邮票。 基础结构的全局状态存储在全局资源中。

需要全局负载均衡器才能将流量路由到正常标记并提供安全服务。 它必须具有某些功能。

需进行运行状况探测,以便负载均衡器可以在路由流量之前检查源的运行状况。

加权流量分布。

(可选)它应该能够在边缘执行缓存。 此外,使用 Web 应用程序防火墙(WAF)为入口提供一些安全保证。

下载此体系结构的 Visio 文件。

流量入口

体系结构中定义的应用程序面向 Internet,需要满足以下几个要求:

一种全局路由解决方案,可在独立的区域邮票之间分配流量。

运行状况检查的低延迟性和停止向运行不正常的标记发送流量的能力。

防止边缘的恶意攻击。

在边缘提供缓存功能。

设计中所有流量的入口点是通过 Azure Front Door 实现的。 Front Door 是一个全局负载均衡器,用于将 HTTP(S) 流量路由到已注册的后端/源。 Front Door 使用运行状况探测向每个后端/源中的 URI 发出请求。 在引用实现中,调用的 URI 是健康服务。 运行状况服务播发标记的运行状况。 Front Door 使用响应来确定单个标记的运行状况,并将流量路由到能够为应用程序请求提供服务的正常标记。

Azure Front Door 与 Azure Monitor 的集成提供对流量、安全性、成功和失败指标以及警报的近实时监视。

与 Azure Front Door 集成的 Azure Web 应用程序防火墙用于在进入网络之前防止边缘攻击。

独立虚拟网络 - API

体系结构中的 API 使用 Azure 虚拟网络作为流量隔离边界。 一个虚拟网络中的组件无法直接与另一虚拟网络中的组件通信。

标准外部 Azure 负载均衡器将请求分发到应用程序平台。 它会检查到达负载均衡器的流量是否通过 Azure Front Door 路由,确保 Azure WAF 检查所有流量。

用于体系结构操作和部署的生成代理必须能够连接到隔离的网络。 可以打开隔离网络,以允许代理通信。 或者,可以在虚拟网络中部署自托管代理。

需要网络吞吐量监视、各个组件的性能以及应用程序的运行状况。

应用程序平台通信依赖项

用于基础结构中各个标记的应用程序平台具有以下通信要求:

应用程序平台必须能够安全地与 Microsoft PaaS 服务通信。

应用程序平台必须能够在需要时安全地与其他服务通信。

定义的体系结构使用 Azure Key Vault 来存储机密,例如连接字符串和 API 密钥,以安全地通过 Internet 与 Azure PaaS 服务进行通信。 通过 Internet 公开应用程序平台进行这种通信可能存在风险。 可能会泄露机密,建议提高公共终结点的安全性和监视。

扩展网络注意事项

本部分讨论网络设计的替代方法的优缺点。 以下部分重点介绍了网络替代方案的考虑因素及 Azure 专用终结点的使用。

子网和网络安全组

虚拟网络中的子网可用于对设计中的流量进行分段。 子网隔离可分隔不同函数的资源。

网络安全组可用于控制允许进出每个子网的流量。 网络安全组中使用的规则可用于根据 IP、端口和协议限制流量,以阻止不需要的流量进入子网。

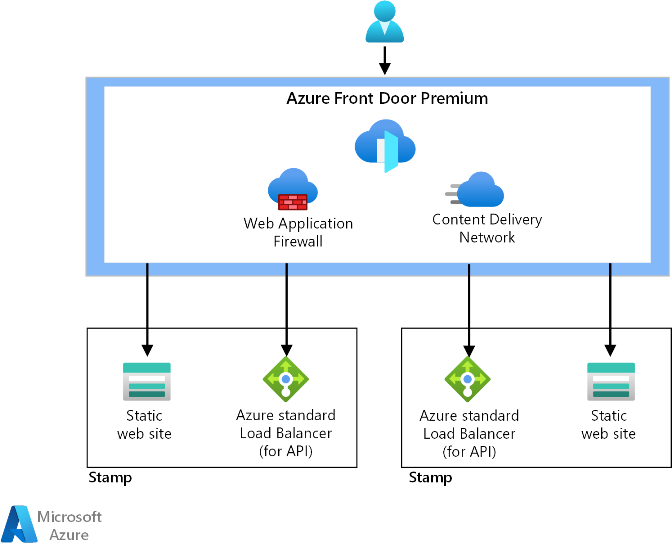

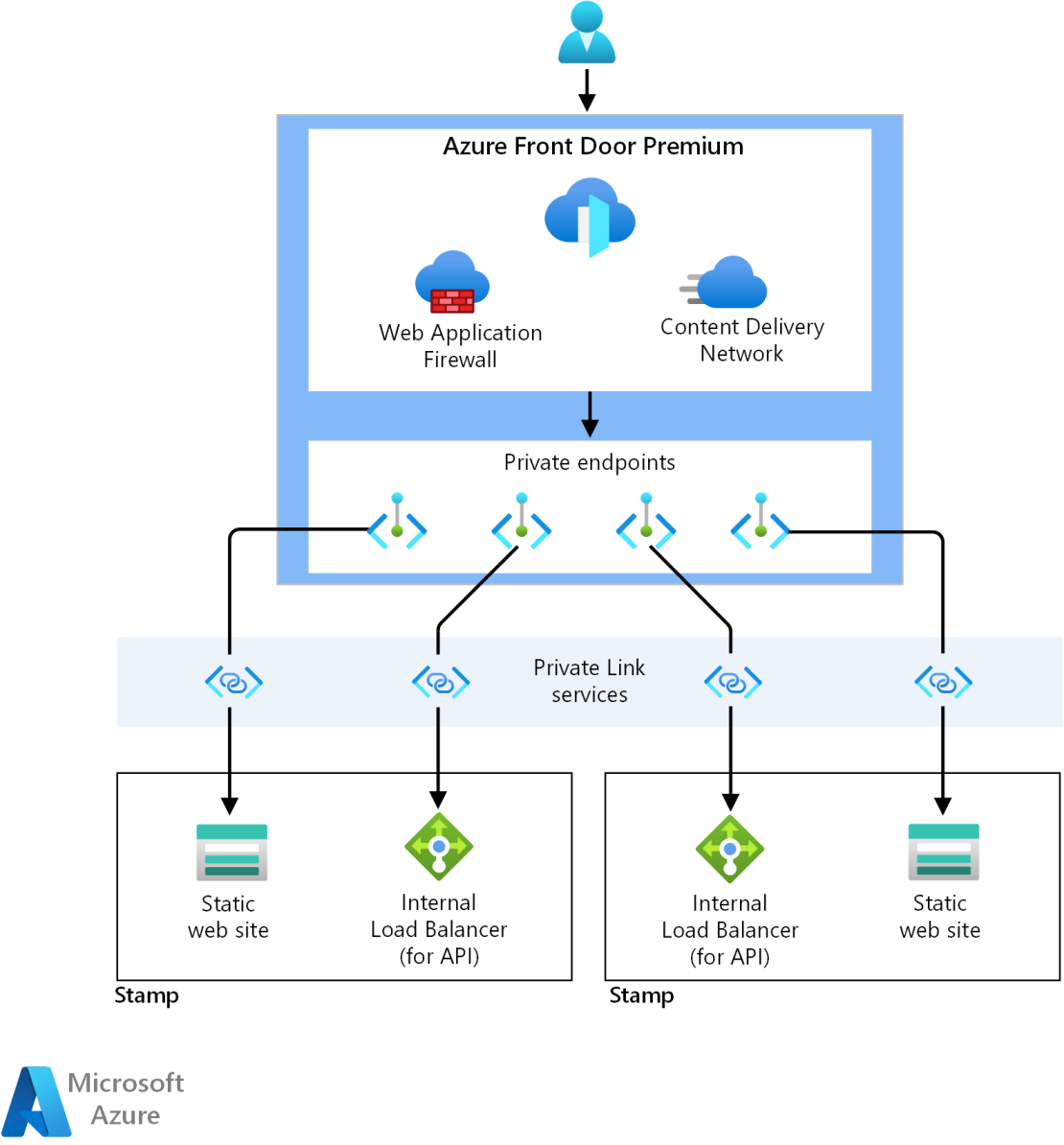

专用终结点 - 入口

Front Door 的高级版本支持使用 Azure 专用终结点。 私有端点将 Azure 服务暴露给虚拟网络中的私有 IP 地址。 无需将流量路由到公共终结点,即可在服务之间安全地和私密地建立连接。

Azure Front Door 高级版和 Azure 专用终结点在各个标记中启用完全专用的计算群集。 所有 Azure PaaS 服务都完全锁定了流量。

使用专用终结点可以提高设计的安全性。 但是,它引入了另一个故障点。 应用程序标记中公开的公共终结点不再被需要也无法再访问,并会暴露于可能的 DDoS 攻击。

必须权衡安全性的提高与可靠性努力、成本和复杂性的增加。

自托管生成代理必须用于标记部署。 这些代理的管理会产生维护开销。

专用终结点 - 应用程序平台

此设计中使用的所有 Azure PaaS 服务都支持专用终结点。 为应用程序平台配置专用终结点后,所有通信都将通过标记的虚拟网络进行。

可将单个 Azure PaaS 服务的公共终结点配置为禁止公共访问。 此过程将资源与公共攻击隔离开来,这些攻击可能导致停机和限制,从而影响可靠性和可用性。

自托管生成代理必须用于标记部署,如上所述。 这些代理的管理会产生维护开销。

后续步骤

部署参考实现,全面了解此体系结构中使用的资源及其配置。