使用本文中的解决方案,有助于在邮箱托管在 Exchange Online 或本地 Exchange 时保护邮件服务(Outlook 网页版或 Exchange 控制面板)。

体系结构

在此体系结构中,我们将解决方案划分为两个领域,描述以下方面的安全性:

- 关系图右侧的 Exchange Online。

- 在关系图左侧的混合或非混合方案中 Exchange 本地。

下载此体系结构的 Visio 文件。

一般说明

- 此体系结构使用联合 Microsoft Entra 标识模型。 对于密码哈希同步和直通身份验证模型,逻辑和流是相同的。 唯一的区别在于,Microsoft Entra ID 不会将身份验证请求重定向到本地 Active Directory 联合身份验证服务 (AD FS)。

- 此图显示了对与 .../owa 路径对应的 Outlook 网页版服务的访问权限。 Exchange 管理中心(或 Exchange 控制面板)与 .../ecp 路径对应的用户访问遵循相同的流。

- 在图中,虚线显示本地 Active Directory、Microsoft Entra Connect、Microsoft Entra ID、AD FS 和 Web 应用程序代理组件之间的基本交互。 可以在混合标识所需的端口和协议中了解有关这些交互的详细信息。

- 通过本地 Exchange,我们是指 Exchange 2019 具有最新更新的邮箱角色。 通过本地 Exchange Edge,我们是指 Exchange 2019 具有最新更新的边缘传输角色。 我们在关系图中包含 Edge 服务器,以突出显示可以在这些方案中使用它。 它不涉及此处讨论的客户端协议的工作。

- 在实际环境中,不会只有一台服务器。 将有一个负载均衡的 Exchange 服务器数组,以实现高可用性。 此处介绍的方案适用于该配置。

Exchange Online 用户的流

用户尝试通过 https://outlook.office.com/owa 访问 Outlook 网页版服务。

Exchange Online 将用户重定向到 Microsoft Entra ID 进行身份验证。

如果域是联合的,Microsoft Entra ID 会将用户重定向到本地 AD FS 实例进行身份验证。 如果身份验证成功,用户将被重定向回 Microsoft Entra ID。 (为了保持图表简单,我们排除了此联合方案。)

若要强制实施多重身份验证,Microsoft Entra ID 使用浏览器客户端应用程序的多重身份验证要求应用 Azure 条件访问策略。 有关设置该策略的信息,请参阅本文的部署部分。

条件访问策略调用 Microsoft Entra 多重身份验证。 用户收到完成多重身份验证的请求。

用户完成多重身份验证。

Microsoft Entra ID 将经过身份验证的 Web 会话重定向到Exchange Online,用户可以访问 Outlook。

Exchange 本地用户的流

用户尝试通过指向 Exchange 服务器进行内部访问或通过指向 Web 应用程序代理服务器进外部访问的

https://mail.contoso.com/owaURL 访问 Outlook 网页版服务。Exchange 本地(用于外部访问)或 Web 应用程序代理 (用于外部访问),将用户重定向到 AD FS 进行身份验证。

AD FS 使用集成 Windows 身份验证进行内部访问,或者提供一个 Web 窗体,用户可以在其中输入外部访问凭据。

在响应 AF DS 访问控制策略时,AD FS 会调用 Microsoft Entra 多重身份验证来完成身份验证。 下面是此种 AD FS 访问控制策略的示例:

用户收到完成多重身份验证的请求。

用户完成多重身份验证。 AD FS 将经过身份验证的 Web 会话重定向到本地 Exchange。

用户可以访问 Outlook。

若要为本地用户实现此方案,需要配置 Exchange 和 AD FS 以将 AD FS 设置为对 Web 访问请求进行预身份验证。 有关详细信息,请参阅将基于 AD FS 声明的身份验证与 Outlook 网页版配合使用。

还需要启用 AD FS 和 Microsoft Entra 多重身份验证的集成。 有关详细信息,请参阅使用 AD FS 将 Azure MFA 配置为身份验证提供程序。 (此集成需要 AD FS 2016 或 2019。)最后,需要将用户同步到 Microsoft Entra ID,并为其分配 Microsoft Entra 多重身份验证的许可证。

组件

Microsoft Entra ID。 Microsoft Entra ID 是 Microsoft 基于云的标识和访问管理服务。 它提供基于 EvoSTS(Microsoft Entra ID 使用的安全令牌服务)的新式身份验证。 它用作本地 Exchange Server 的身份验证服务器。

Microsoft Entra 多重身份验证。 多重身份验证是系统在用户登录时提醒其输入另一种身份验证的过程,比如在手机上输入代码或提供指纹扫描。

Microsoft Entra 条件访问。 条件访问是 Microsoft Entra ID 用来强制实施组织策略(如多重身份验证)的功能。

AD FS。 AD FS 通过跨安全与企业边界共享数字标识和权利权限,实现联合标识和访问管理,从而提高安全性。 在此体系结构中,它用于帮助具有联合标识的用户登录。

Web 应用程序代理。 Web 应用程序代理使用 AD FS 对 web 应用程序进行预身份验证。 它还充当 AD FS 代理。

Exchange 服务器。 Exchange Server 在本地托管用户邮箱。 在此体系结构中,它使用 Microsoft Entra ID 向用户颁发的令牌来授权访问邮箱。

Active Directory 服务。 Active Directory 服务存储有关域成员的信息,包括设备和用户。 在此体系结构中,用户帐户属于 Active Directory 服务,并同步到 Microsoft Entra ID。

方案详细信息

Enterprise 消息传递基础结构 (EMI) 是组织的关键服务。 从较旧、不安全的身份验证方法和授权方法转移到新式身份验证是远程工作普遍面临的一个关键挑战。 实现消息传递服务访问的多重身份验证要求是满足这一挑战的最有效方法之一。

本文介绍使用 Microsoft Entra 多重身份验证增强 Web 访问方案中的安全性的体系结构。

此处的体系结构描述了在邮箱托管在本地 Exchange Online 或本地 Exchange 时保护邮件服务(Outlook 网页版或 Exchange 控制面板)的方案。

有关在其他混合消息传递场景中应用多重身份验证的信息,请参阅以下文章:

本文不讨论其他协议,如 IMAP 或 POP。 不建议使用它们来提供用户访问。

可能的用例

此体系结构适用于以下方案:

- 增强 EMI 安全性。

- 采用零信任安全策略。

- 在过渡到 Exchange Online 或与 Exchange Online 共存期间,对本地消息服务应用标准的高级保护。

- 在封闭或高度安全的组织(如金融部门)中强制实施严格的安全或合规性要求。

注意事项

这些注意事项实施 Azure 架构良好的框架的支柱原则,即一套可用于改善工作负荷质量的指导原则。 有关详细信息,请参阅 Microsoft Azure 架构良好的框架。

可靠性

可靠性可确保应用程序符合你对客户的承诺。 有关详细信息,请参阅可靠性支柱概述。

可用性

总体可用性取决于所涉及的组件的可用性。 有关可用性的详细信息,请参阅这些资源:

本地解决方案组件的可用性取决于实现的设计、硬件可用性以及内部操作和维护例程。 有关其中一些组件的可用性信息,请参阅以下资源:

复原

有关此体系结构中组件的复原能力的信息,请参阅以下资源。

- 对于 Microsoft Entra ID:推进 Microsoft Entra 可用性

- 对于使用 AD FS 的方案:使用 Microsoft Azure 流量管理器在 Azure 中部署高可用性跨地理区域的 AD FS

- 对于本地解决方案 Exchange:Exchange 高可用性

安全性

安全性针对蓄意攻击及滥用宝贵数据和系统提供保障措施。 有关详细信息,请参阅安全性支柱概述。

有关此体系结构中组件的安全性的信息,请参阅以下资源:

成本优化

成本优化是关于寻找减少不必要的费用和提高运营效率的方法。 有关详细信息,请参阅成本优化支柱概述。

实现的成本取决于 Microsoft Entra ID 和 Microsoft 365 许可证成本。 总成本还包括本地组件的软硬件、IT 运营、培训和教育以及项目实施等成本。

该解决方案至少需要 Microsoft Entra ID P1。 有关定价详细信息,请参阅 Microsoft Entra 定价。

有关 Exchange 的详细信息,请参阅 Exchange Server 定价。

有关 AD FS 和 Web 应用程序代理的信息,请参阅 Windows Server 2022 的定价和许可。

性能效率

性能效率是指工作负载能够以高效的方式进行缩放以满足用户对它的需求。 有关详细信息,请参阅性能效率要素概述。

性能取决于所涉及的组件和公司网络性能。 有关详细信息,请参阅使用基线和性能历史进行 Office 365 性能优化。

有关影响 AD FS 服务方案性能的本地因素的信息,请参阅以下资源:

可伸缩性

有关 AD FS 可伸缩性的信息,请参阅规划 AD FS 服务器容量。

有关 Exchange Server 本地可伸缩性的信息,请参阅 Exchange 2019 首选体系结构。

部署此方案

若要部署此方案,请完成以下高级步骤:

- 首先使用 web 访问服务。 使用用于 Exchange Online 的 Azure 条件访问策略提高其安全性。

- 使用基于 AD FS 声明的身份验证提高本地 EMI 的 Web 访问的安全性。

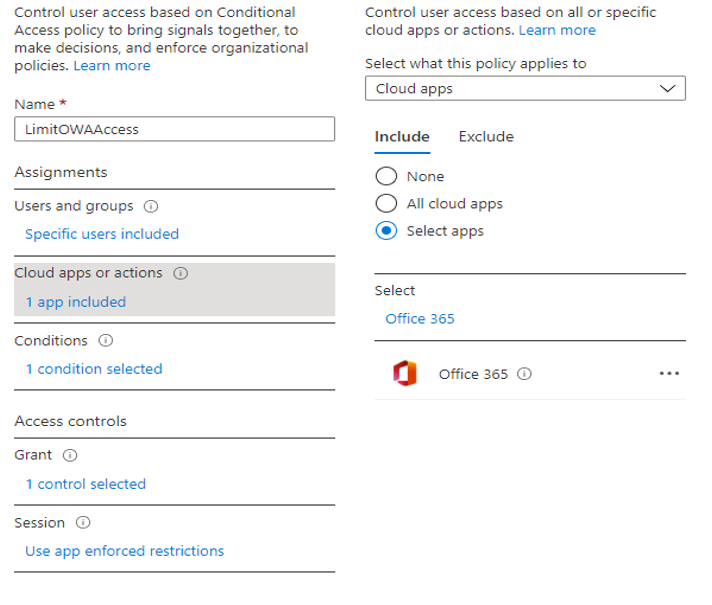

设置条件访问策略

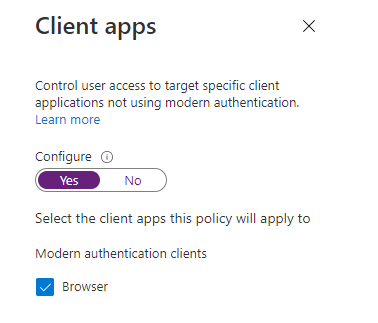

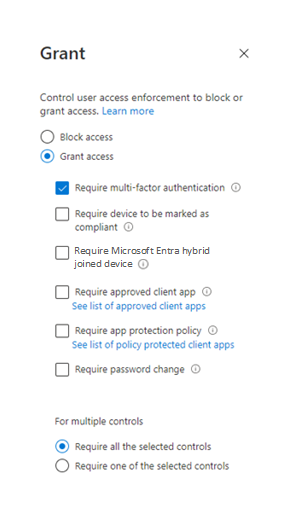

若要设置强制实施多重身份验证的 Microsoft Entra 条件访问策略,如本文前面的联机用户流步骤 3 中所述:

将 Office 365 Exchange Online 或 Office 365 配置为云应用:

将浏览器配置为客户端应用:

在“授予”窗口中应用多重身份验证要求:

作者

本文由 Microsoft 维护, 它最初是由以下贡献者撰写的。

主要作者:

- Pavel Kondrashov | 云解决方案架构师

- Ella Parkum | 首席客户解决方案架构工程师

若要查看非公开领英个人资料,请登录领英。

后续步骤

- 宣布在本地 Exchange 进行混合新式身份验证

- 使用本地 Skype for Business 和 Exchange 服务器的混合新式身份验证概述和先决条件

- 将基于 AD FS 声明的身份验证与 Outlook 网页版配合使用

- Exchange 2019 首选体系结构

- 使用 Azure 流量管理器在 Azure 中部署高可用性跨地域 AD FS