你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

将工作区网关集成到虚拟网络中的网络资源要求

适用于:高级

网络隔离是 API 管理工作区网关的一项可选功能。 本文提供了在 Azure 虚拟网络中集成网关时的网络资源要求。 根据所需的入站和出站访问模式,某些要求会有所不同。 支持以下模式:

- 公共入站访问,专用出站访问(公共/专用)

- 专用入站访问,专用出站访问(专用/专用)

有关 API 管理中的网络选项的信息,请参阅使用虚拟网络保护 Azure API 管理的入站或出站流量。

注意

- 工作区网关的网络配置独立于 API 管理实例的网络配置。

- 目前,只有在创建网关时,才可以在虚拟网络中配置工作区网关。 稍后无法更改网关的网络配置或设置。

网络位置

- 虚拟网络必须与 API 管理实例位于同一区域和 Azure 订阅中。

专用子网

- 用于虚拟网络集成的子网只能由单个工作区网关使用。 无法与其他 Azure 资源共享。

子网大小

- 最小值:/27(32 个地址)

- 最大值:/24(256 个地址)- 推荐

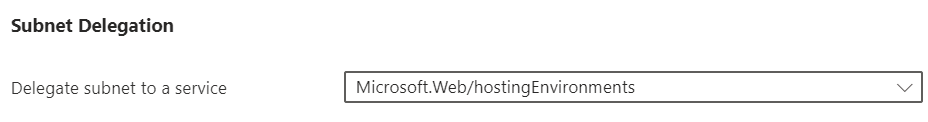

子网委托

必须按如下方式委托子网以启用所需的入站和出站访问。

若要了解如何配置子网委托,请参阅添加或删除子网委托。

对于公共/专用模式,子网需要委托给 Microsoft.Web/serverFarms 服务。

注意

可能需要在订阅中注册 Microsoft.Web/serverFarms 资源提供程序,以便可以将子网委托给服务。

网络安全组 (NSG) 规则

必须将网络安全组 (NSG) 附加到子网才能明确允许入站连接。 请在 NSG 中配置以下规则。 将这些规则的优先级设置为高于默认规则的优先级。

| 源/目标端口 | 方向 | 传输协议 | 源 | 目标 | 目的 |

|---|---|---|---|---|---|

| */80 | 入站 | TCP | AzureLoadBalancer | 工作区网关子网范围 | 允许内部运行状况 ping 流量 |

| */80,443 | 入站 | TCP | Internet | 工作区网关子网范围 | 允许入站流量 |

“专用/专用”配置的 DNS 设置

在“专用/专用”网络配置中,你必须管理自己的 DNS 以启用对工作区网关的入站访问。

我们建议:

- 配置 Azure DNS 专用区域。

- 将 Azure DNS 专用区域链接到已部署工作区网关的 VNet。

了解如何在 Azure DNS 中设置专用区域。

基于默认主机名的访问权限

创建 API 管理工作区时,工作区网关会被分配一个默认主机名。 主机名及其专用虚拟 IP 地址可在 Azure 门户的工作区网关的“概述”页上看到。 默认主机名的格式为 <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net。 示例:team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net。

注意

工作区网关仅响应对其终结点上配置的主机名(而非其专用 VIP 地址)的请求。

配置 DNS 记录

在 DNS 服务器中创建 A 记录,以便从 VNet 内部访问工作区。 将终结点记录映射到工作区网关的专用 VIP 地址。

出于测试目的,可以在连接到部署了 API 管理的 VNet 的子网中的虚拟机上更新主机文件。 假设工作区网关的专用虚拟 IP 地址为 10.1.0.5,则可按照以下示例所示映射 hosts 文件。 主机映射文件位于 %SystemDrive%\drivers\etc\hosts (Windows) 或 /etc/hosts(Linux、macOS)。

| 内部虚拟 IP 地址 | 网关主机名 |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |