你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在凭据管理器中配置通用凭据提供程序

适用于:所有 API 管理层级

本文介绍如何在 API 管理实例中为托管连接配置标识提供者。 会显示以下常见提供者的设置:

- Microsoft Entra 提供者

- 通用 OAuth 2.0 提供者

你将在 API 管理实例的凭据管理器中配置凭据提供程序。 有关配置 Microsoft Entra 提供程序和连接的分步示例,请参阅:

先决条件

若要在 API Management 中配置任何受支持的提供者,请先在标识提供者中配置用于授权 API 访问的 OAuth 2.0 应用。 有关配置详细信息,请参阅提供者的开发人员文档。

如果要创建使用授权代码授权类型的凭据提供程序,请在应用中配置重定向 URL(有时称为授权回叫 URL 或类似名称)。 对于值,请输入

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>。根据你的场景配置应用设置,例如范围(API 权限)。

至少检索将在 API Management 中配置的以下应用凭据:应用的客户端 ID 和客户端机密。

根据提供者和场景,可能需要检索其他设置,例如授权终结点 URL 或范围。

必须从 API 管理实例通过 Internet 访问提供程序的授权终结点。 如果 API 管理实例在虚拟网络中受到保护,请配置网络或防火墙规则以允许访问提供程序的终结点。

Microsoft Entra 提供者

API 凭据管理器支持 Microsoft Entra 标识提供者,它是 Microsoft Azure 中的标识服务,提供标识管理和访问控制功能。 它允许用户使用行业标准协议安全登录。

- 支持的授权类型:授权代码、客户端凭据

注意

目前,Microsoft Entra 凭据提供程序仅支持 Azure AD v1.0 终结点。

Microsoft Entra 提供者设置

| properties | 描述 | 需要 | 默认 |

|---|---|---|---|

| 提供程序名称 | API 管理中凭据提供程序资源的名称 | 是 | 空值 |

| 标识提供者 | 选择 Azure Active Directory v1 | 是 | 空值 |

| 授权类型 | 要使用的 OAuth 2.0 授权的授权类型 根据你的场景,选择“授权代码”或“客户端凭据”。 |

是 | 授权代码 |

| 授权 URL | 授权 URL | 否 | https://login.microsoftonline.com |

| 客户端 ID | 用于标识 Microsoft Entra 应用的应用程序(客户端)ID | 是 | 不适用 |

| 客户端机密 | 用于 Microsoft Entra 应用的客户端密码 | 是 | 空值 |

| 资源 URL | 需要授权的资源的 URL 示例: https://graph.microsoft.com |

是 | 不适用 |

| 租户 ID | Microsoft Entra 应用的租户 ID | 否 | 常用 |

| 作用域 | Microsoft Entra 应用的一个或多个 API 权限,以 " " 字符分隔 示例: ChannelMessage.Read.All User.Read |

否 | Microsoft Entra 应用中的 API 权限集 |

通用 OAuth 2.0 提供者

可以使用两个通用提供程序来配置连接:

- 通用 OAuth 2.0

- 通用 OAuth 2.0 与 PKCE

通用提供者允许你根据特定需求使用自己的 OAuth 2.0 标识提供者。

注意

我们建议将通用 OAuth 2.0 与 PKCE 提供者结合使用以提高安全性(如果你的标识提供者支持的话)。 了解详细信息

- 支持的授权类型:授权代码、客户端凭据

通用凭据提供程序设置

| properties | 描述 | 需要 | 默认 |

|---|---|---|---|

| 提供程序名称 | API 管理中凭据提供程序资源的名称 | 是 | 空值 |

| 标识提供者 | 选择“通用 Oauth 2”或“通用 Oauth 2 与 PKCE”。 | 是 | 空值 |

| 授权类型 | 要使用的 OAuth 2.0 授权的授权类型 根据你的场景和标识提供者,选择“授权代码”或“客户端凭据”。 |

是 | 授权代码 |

| 授权 URL | 授权终结点 URL | 否 | 不使用 |

| 客户端 ID | 用于向标识提供者的授权服务器识别某个应用的 ID | 是 | 不适用 |

| 客户端机密 | 应用用于向标识提供者的授权服务器进行身份验证的机密 | 是 | 空值 |

| 刷新 URL | 应用向其发出请求以用刷新令牌交换续订访问令牌的 URL | 否 | 不使用 |

| 令牌 URL | 标识提供者的授权服务器上的 URL,用于以编程方式请求令牌 | 是 | 不适用 |

| 作用域 | 允许应用执行的一个或多个特定操作,或者它可以代表用户从 API 请求的信息,用 " " 字符分隔 示例: user web api openid |

否 | 不适用 |

其他标识提供者

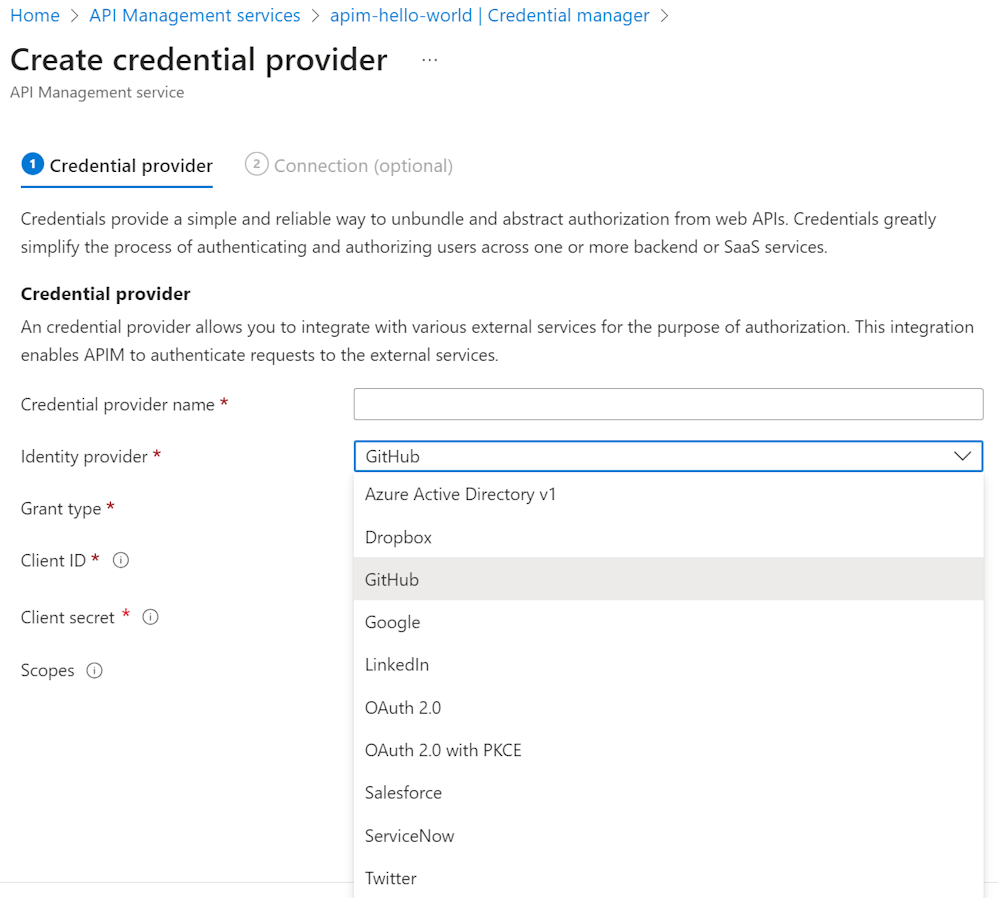

API 管理支持多个流行 SaaS 产品/服务的提供程序,包括 GitHub、LinkedIn 等。 创建凭据提供程序时,可以从 Azure 门户中的这些提供程序的列表中进行选择。

支持的授权类型:授权代码、客户端凭据(取决于提供者)

这些提供者所需的设置因提供者而异,但与通用 OAuth 2.0 提供者的设置类似。 请参阅每个提供者的开发人员文档。

相关内容

- 详细了解如何在 API 管理中管理连接。

- 为 Microsoft Entra ID 或 GitHub 创建连接。