Azure Arc 启用的 AKS 中的安全概念

适用于:Azure Local 22H2 上的 AKS、Windows Server 上的 AKS

Azure Arc 启用的 AKS 安全性涉及保护 Kubernetes 群集上运行的基础结构和应用程序。 Arc 启用的 AKS 支持用于Azure Kubernetes 服务(AKS)的混合部署选项。 本文介绍用于保护 Kubernetes 群集上的基础结构和应用程序的安全强化措施和内置安全功能。

基础结构安全性

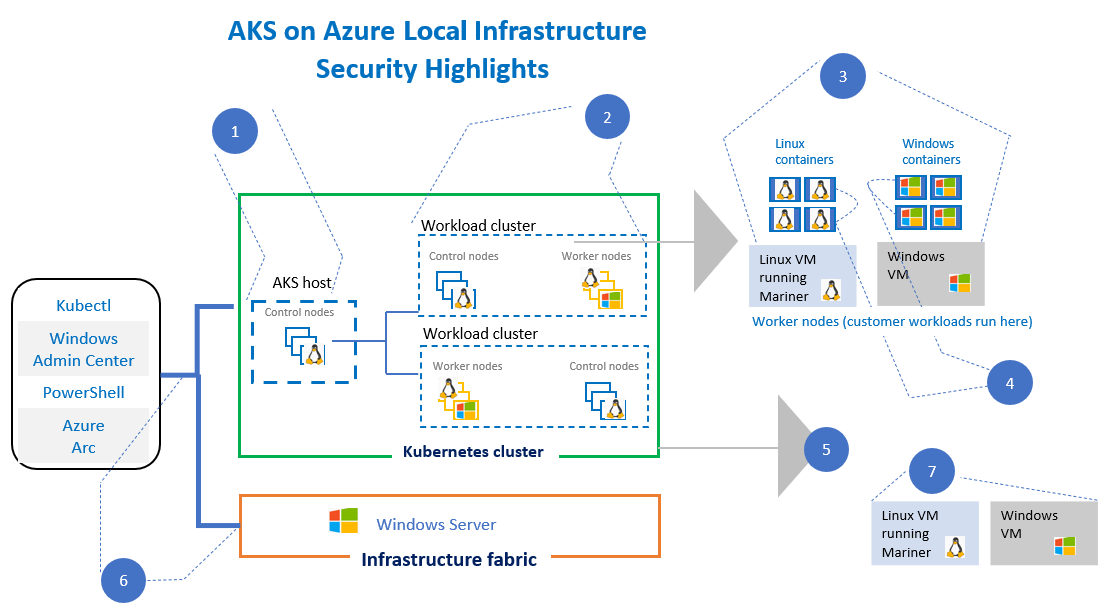

Arc 启用的 AKS 应用各种安全措施来保护其基础结构。 下图突出显示了这些度量值:

下表描述了上图中所示的 Azure 本地 AKS 的安全强化方面。 有关 AKS 部署基础结构的概念背景信息,请参阅 群集和工作负载。

| 安全方面 | 说明 |

|---|---|

| 1 | 由于 AKS 主机有权访问所有工作负荷(目标)群集,因此此群集可以是单一泄露点。 但是,严格控制对 AKS 主机的访问,因为管理群集的用途仅限于预配工作负荷群集并收集聚合的群集指标。 |

| 2 | 为了降低部署成本和复杂性,工作负荷群集共享基础 Windows Server。 但是,根据安全需求,管理员可以选择在专用 Windows Server 上部署工作负荷群集。 当工作负荷群集共享基础 Windows Server 时,每个群集都部署为虚拟机,这可确保工作负荷群集之间的强隔离保证。 |

| 3 | 客户工作负荷部署为容器并共享同一虚拟机。 与虚拟机提供的强隔离保证相比,容器与进程相互隔离,这是一种较弱的隔离形式。 |

| 4 | 容器通过覆盖网络相互通信。 管理员可以配置 Calico 策略,以定义容器之间的网络隔离规则。 AKS Arc 上的 Calico 策略支持仅适用于 Linux 容器,并且按原样受支持。 |

| 5 | Azure 本地 AKS 的内置 Kubernetes 组件(包括 API 服务器与容器主机之间的通信)之间的通信通过证书进行加密。 AKS 为内置证书提供现成的证书预配、续订和吊销。 |

| 6 | 使用用户的 Microsoft Entra 凭据保护从 Windows 客户端计算机与 API 服务器的通信。 |

| 7 | 对于每个版本,Microsoft为 Azure 本地上的 AKS VM 提供 VHD,并在需要时应用相应的安全修补程序。 |

应用程序安全性

下表描述了 Arc 启用的 AKS 中可用的不同应用程序安全选项:

注意

可以选择使用所选开放源代码生态系统中提供的开放源代码应用程序强化选项。

| 选项 | 说明 |

|---|---|

| 生成安全性 | 保护生成的目标是防止在生成映像时在应用程序代码或容器映像中引入漏洞。 与已启用 Azure Arc 的 Azure GitOps of Kubernetes 集成有助于分析和观察,使开发人员有机会修复安全问题。 有关详细信息,请参阅在已启用 Azure Arc 的 Kubernetes 群集上使用 GitOps 部署配置。 |

| 容器注册表安全性 | 容器注册表安全性的目标是确保在将容器映像上传到注册表时、映像存储在注册表中以及从注册表下载映像期间不会引入漏洞。 AKS 建议使用Azure 容器注册表。 Azure 容器注册表附带漏洞扫描和其他安全功能。 有关详细信息,请参阅 Azure 容器注册表文档。 |

| 使用适用于容器的 gMSA 为 Windows 工作负荷Microsoft Entra 标识 | Windows 容器工作负载可以继承容器主机的标识,并使用该标识进行身份验证。 有了新的增强功能,容器主机无需加入域。 有关详细信息,请参阅 适用于 Windows 工作负载的 gMSA 集成。 |

内置安全功能

本部分介绍 Azure Arc 启用的 AKS 中当前提供的内置安全功能:

| 安全目标 | 功能 |

|---|---|

| 保护对 API 服务器的访问。 | 对 PowerShell 和 Windows Admin Center 客户端的 Active Directory 单一登录 支持。 此功能当前仅对工作负荷群集启用。 |

| 确保控制平面的内置 Kubernetes 组件之间的所有通信都安全。 这包括确保 API 服务器和工作负荷群集之间的通信也安全。 | 零接触内置证书解决方案,用于预配、续订和吊销证书。 有关详细信息,请参阅 安全与证书的通信。 |

| 使用密钥管理服务器 (KMS) 插件轮换 Kubernetes 机密存储 (etcd) 的加密密钥。 | 用于将密钥轮换与指定的 KMS 提供程序集成和协调的插件。 若要了解详细信息,请参阅 加密 etcd 机密。 |

| 对支持 Windows 和 Linux 容器工作负荷的容器进行实时威胁监视。 | 与连接到 Azure Arc 的 Azure Defender for Kubernetes 集成,该功能作为公共预览版功能提供,直到正式发布 Kubernetes 威胁检测,以便连接到 Azure Arc 的 Kubernetes。有关详细信息,请参阅 保护已启用 Azure Arc 的 Kubernetes 群集。 |

| Microsoft Windows 工作负载的 Entra 标识。 | 对 Windows 工作负荷使用 gMSA 集成来配置 Microsoft Entra 标识。 |

| 支持 Calico 策略来保护 Pod 之间的流量 | 容器通过覆盖网络相互通信。 管理员可以配置 Calico 策略,以定义容器之间的网络隔离规则。 AKS Arc 上的 Calico 策略支持仅适用于 Linux 容器,并且按原样受支持。 |

后续步骤

本主题介绍了保护 Azure Arc 启用的 AKS 以及保护 Kubernetes 群集上的应用程序的概念。