你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

人脸服务静态数据的加密

人脸服务在将数据保存到云时会自动加密数据。 加密可保护数据,并帮助你履行组织的安全性和合规性承诺。

关于 Azure AI 服务加密

数据使用符合 FIPS 140-2 的 256 位 AES 加密方法进行加密和解密。 加密和解密都是透明的,这意味着将替你管理加密和访问。 默认情况下,你的数据是安全的。 无需修改代码或应用程序即可利用加密。

关于加密密钥管理

默认情况下,订阅使用 Microsoft 托管的加密密钥。 你还可以使用自己的密钥(称为客户管理的密钥)来管理订阅。 使用客户管理的密钥可以更灵活地创建、轮换、禁用和撤销访问控制。 此外,你还可以审核用于保护数据的加密密钥。 如果为订阅配置了客户管理的密钥,则会提供双重加密。 借助这第二层保护,可以通过 Azure Key Vault 控制加密密钥。

客户管理的密钥和 Azure Key Vault

使用客户管理的密钥时,必须使用 Azure Key Vault 来存储这些密钥。 你可以创建自己的密钥并将其存储在密钥保管库中,也可以使用 Key Vault API 来生成密钥。 Azure AI 服务资源和密钥保管库必须在同一区域和同一 Microsoft Entra 租户中,但可以在不同的订阅中。 有关 Key Vault 的详细信息,请参阅什么是 Azure Key Vault?。

创建新的 Azure AI 服务资源时,始终会使用 Microsoft 管理的密钥对其进行加密。 创建资源时无法启用客户管理的密钥。 客户管理的密钥存储在 Key Vault 中。 需要使用访问策略对密钥保管库进行预配,这些策略将向与 Azure AI 服务资源关联的托管标识授予密钥权限。 只有在使用客户管理的密钥所需的定价层创建资源后,该托管标识才可用。

启用客户管理的密钥还会启用系统分配的托管标识,这是 Microsoft Entra ID 的一项功能。 启用系统分配的托管标识后,此资源将会注册到 Microsoft Entra ID。 注册后,将向托管标识授予在设置客户管理的密钥期间选择的密钥保管库的访问权限。

重要

如果禁用系统分配的托管标识,则会删除对密钥保管库的访问权限,而使用客户密钥加密的任何数据都将不再可供访问。 任何依赖于此数据的功能都将停止工作。

重要

托管标识当前不支持跨目录方案。 在 Azure 门户中配置客户管理的密钥时,系统会在幕后自动分配一个托管标识。 如果随后将订阅、资源组或资源从一个 Microsoft Entra 目录移动到另一个目录,则与资源关联的托管标识不会转移到新租户,因此,客户管理的密钥可能不再有效。 有关详细信息,请参阅 Azure 资源的常见问题解答和已知问题中的“在 Microsoft Entra 目录之间转移订阅”。

配置 Key Vault

使用客户管理的密钥时,需要在密钥保管库中设置两个属性:“软删除”和“不清除”。 默认不会启用这些属性,但你可以使用 Azure 门户、PowerShell 或 Azure CLI 在新的或现有的密钥保管库中启用它们。

重要

如果未启用“软删除”和“不清除”属性并删除密钥,则无法恢复 Azure AI 服务资源中的数据。

若要了解如何在现有的密钥保管库中启用这些属性,请参阅使用软删除和清除保护进行 Azure Key Vault 恢复管理。

为你的资源启用客户管理的密钥

若要在 Azure 门户中启用客户管理的密钥,请执行以下步骤:

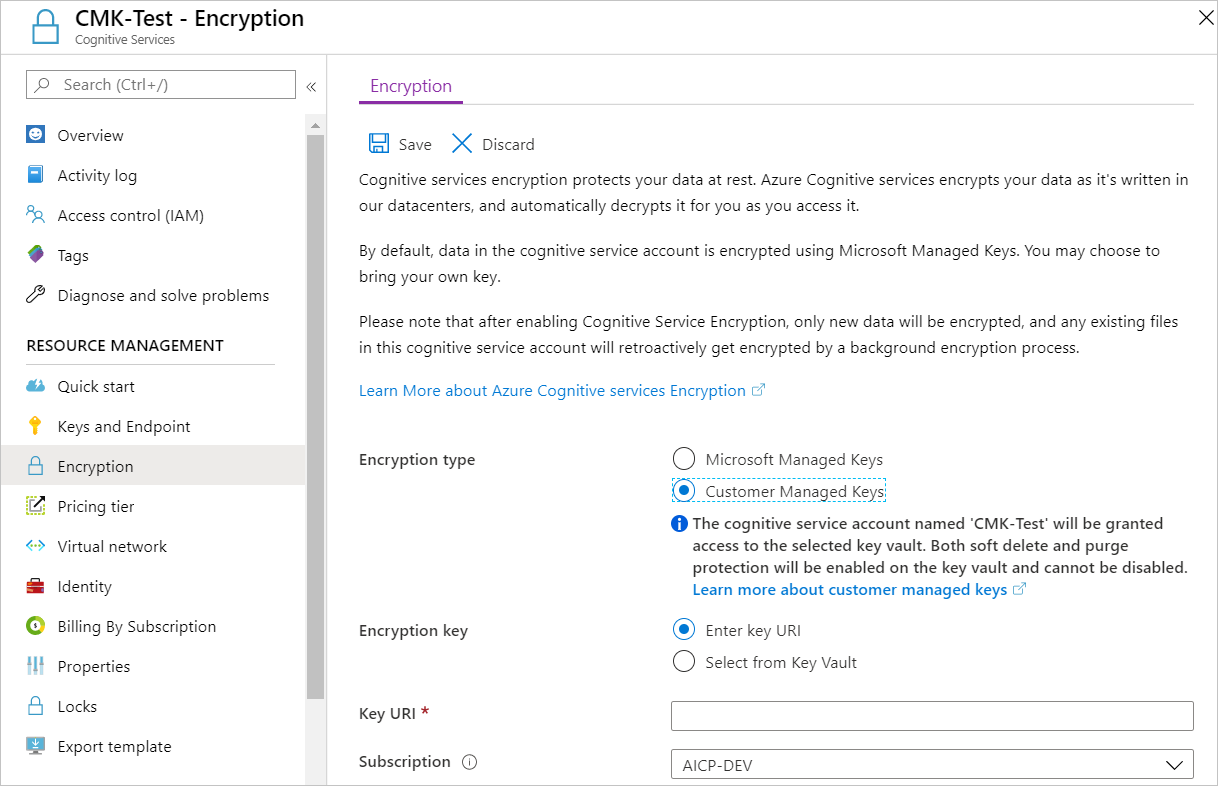

转到 Azure AI 服务资源。

在左侧选择“加密”。

在“加密类型”下选择“客户管理的密钥”,如以下屏幕截图所示。

指定密钥

启用客户管理的密钥后,可以指定要与 Azure AI 服务资源关联的密钥。

将密钥指定为 URI

若要将某个密钥指定为 URI,请执行下列步骤:

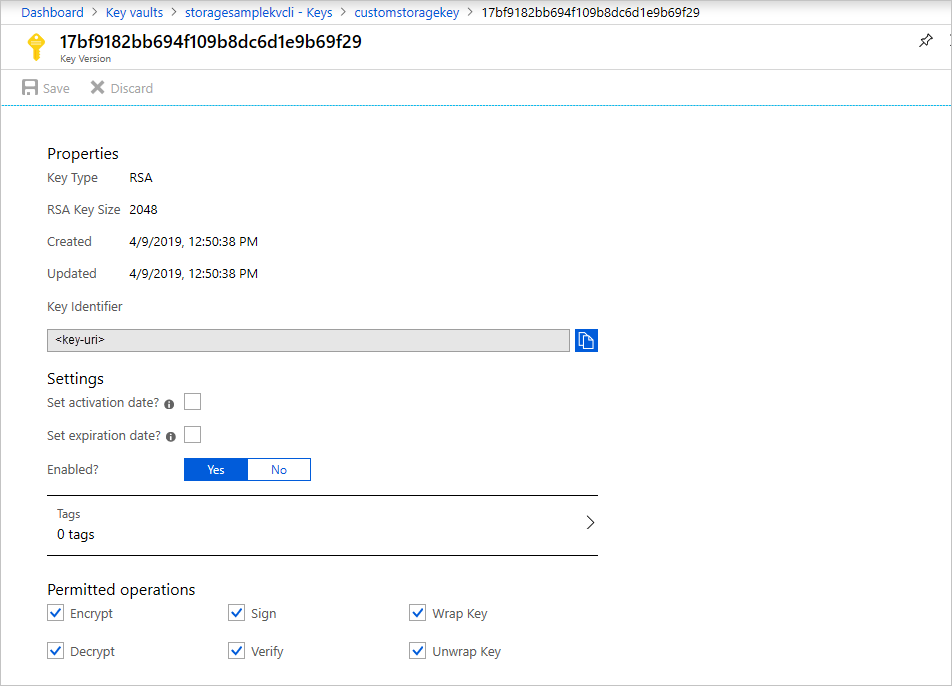

在 Azure 门户中转到你的密钥保管库。

在“设置”下,选择“密钥”。

选择所需的密钥,然后选择该密钥以查看其版本。 选择一个密钥版本,查看该版本的设置。

复制“密钥标识符”值,其中提供了 URI。

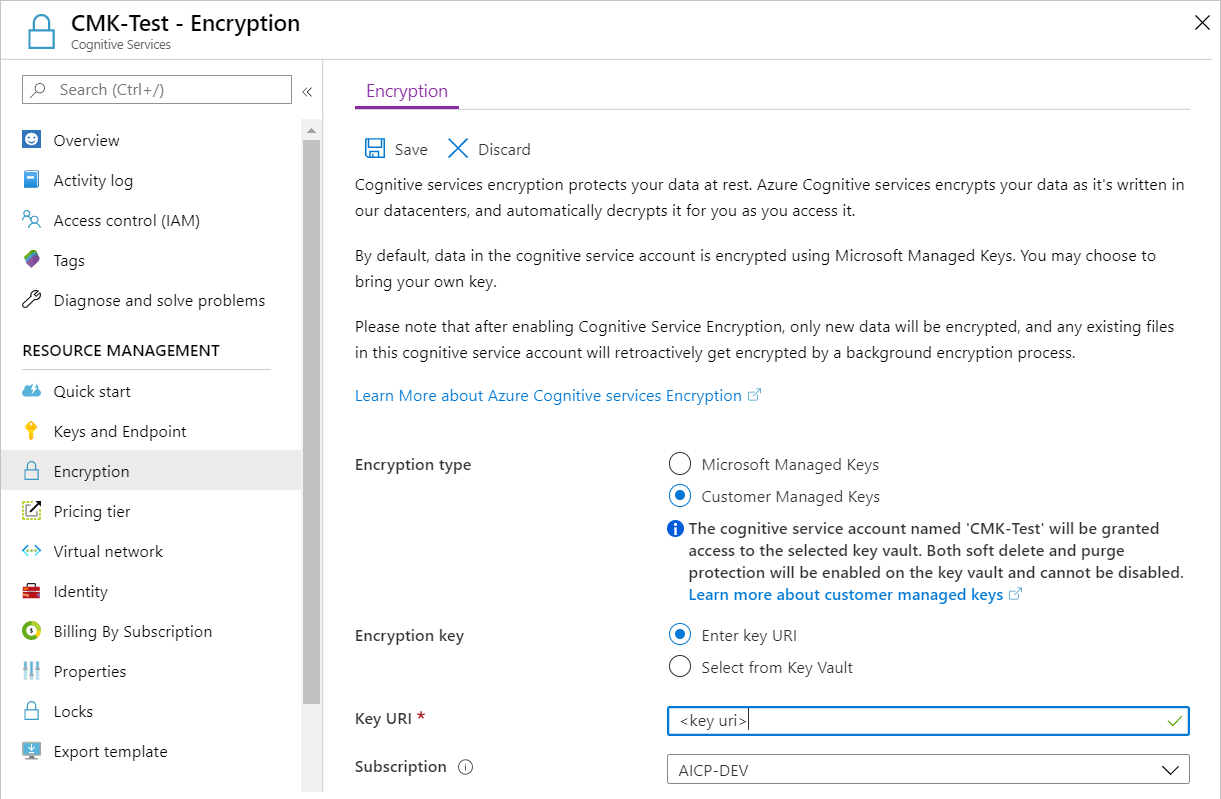

返回你的 Azure AI 服务资源,然后选择“加密”。

在“加密密钥”下,选择“输入密钥 URI”。

将复制的 URI 粘贴到“密钥 URI”框中。

在“订阅”下,选择包含密钥保管库的订阅。

保存所做更改。

从 Key Vault 指定密钥

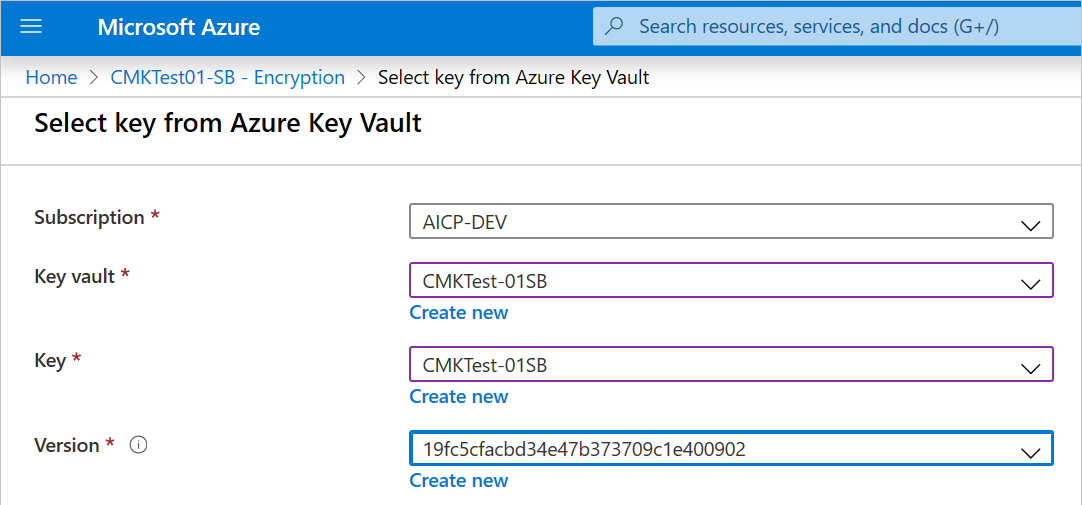

若要指定 Key Vault 中的密钥,请先请确保有一个包含密钥的 Key Vault。 然后,执行以下步骤:

转到你的 Azure AI 服务资源,然后选择“加密”。

在“加密密钥”下,选择“从 Key Vault 中选择”。

选择包含要使用的密钥的密钥保管库。

选择要使用的密钥。

保存所做更改。

更新密钥版本

创建密钥的新版本时,请更新 Azure AI 服务资源以使用新版本。 执行以下步骤:

- 转到你的 Azure AI 服务资源,然后选择“加密”。

- 输入新密钥版本的 URI。 或者,可以选择密钥保管库,然后再次选择密钥以更新版本。

- 保存所做更改。

使用其他密钥

若要更改用于加密的密钥,请执行以下步骤:

- 转到你的 Azure AI 服务资源,然后选择“加密”。

- 输入新密钥的 URI。 或者,可以选择密钥保管库,然后选择一个新密钥。

- 保存所做更改。

轮换客户管理的密钥

可以根据合规性策略轮换 Key Vault 中客户管理的密钥。 轮换密钥后,必须更新 Azure AI 服务资源才能使用新的密钥 URI。 若要了解如何更新资源以在 Azure 门户中使用新版本的密钥,请参阅更新密钥版本。

轮换密钥不会触发资源中数据的重新加密。 用户无需进一步执行操作。

撤消对客户管理的密钥的访问权限

若要撤消对客户管理的密钥的访问权限,请使用 PowerShell 或 Azure CLI。 有关详细信息,请参阅 Azure Key Vault PowerShell 或 Azure Key Vault CLI。 撤销访问权限实际上会阻止对 Azure AI 服务资源中所有数据的访问,因为 Azure AI 服务无法访问加密密钥。

禁用客户托管密钥

当你禁用客户管理的密钥后,系统会使用 Microsoft 管理的密钥加密 Azure AI 服务资源。 若要禁用客户托管密钥,请执行以下步骤:

- 转到你的 Azure AI 服务资源,然后选择“加密”。

- 清除“使用你自己的密钥”旁边的复选框。

后续步骤

- 有关支持 CMK 的服务的完整列表,请参阅 Azure AI 服务的客户管理的密钥

- 什么是 Azure Key Vault?