你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

教程:通过 Microsoft Sentinel 配置 Azure Active Directory B2C 数据的安全性分析

通过将日志和审核信息路由至 Microsoft Sentinel,提高 Azure Active Directory B2C (Azure AD B2C) 的安全性。 可缩放的 Microsoft Sentinel 是云原生安全信息与事件管理 (SIEM) 以及安全业务流程、自动化和响应 (SOAR) 解决方案。 使用该解决方案为 Azure AD B2C 提供警报检测、威胁可见性、主动搜寻和威胁响应等功能。

了解详细信息:

Microsoft Sentinel 与 Azure AD B2C 的更多用途包括:

- 使用分析和威胁情报功能检测以前未检测到的威胁,并最大限度地减少误报

- 通过人工智能 (AI) 调查威胁

- 大规模搜寻可疑活动,并受益于 Microsoft 多年网络安全工作的经验

- 通过常见的任务编排和自动化快速响应事件

- 满足组织的安全性和合规性要求

本教程介绍如何执行下列操作:

- 将 Azure AD B2C 日志传输到 Log Analytics 工作区

- 在 Log Analytics 工作区上启用 Microsoft Sentinel

- 在 Microsoft Sentinel 中创建用于触发事件的示例规则

- 配置自动响应

通过 Azure Monitor Log Analytics 配置 Azure AD B2C

要定义在哪里发送资源的日志和指标,

- 在 Azure AD B2C 租户的 Microsoft Entra ID 中启用“诊断设置”。

- 将 Azure AD B2C 配置为将日志发送到 Azure Monitor。

了解更多,使用 Azure Monitor 监视 Azure AD B2C。

部署 Microsoft Sentinel 实例

将 Azure AD B2C 实例配置为将日志发送到 Azure Monitor 后,启用 Microsoft Sentinel 实例。

重要

若要启用 Microsoft Sentinel,请获取 Microsoft Sentinel 工作区所在订阅的参与者权限。 要使用 Microsoft Sentinel,请使用工作区所属资源组的参与者或读者权限。

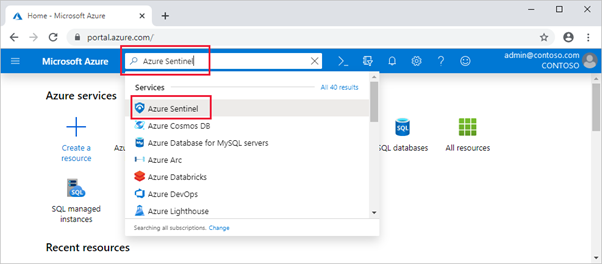

登录到 Azure 门户。

选择在其中创建 Log Analytics 工作区的订阅。

搜索“Microsoft Sentinel”并将其选中。

选择 添加 。

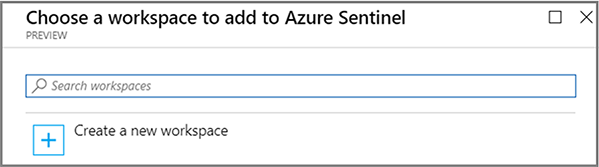

在“搜索工作区”字段中,选择新工作区。

选择“添加 Microsoft Sentinel”。

注意

可以在多个工作区上运行 Microsoft Sentinel,但数据在单个工作区中是隔离的。

请参阅快速入门:加入 Microsoft Sentinel

创建 Microsoft Sentinel 规则

启用了 Microsoft Sentinel 后,你会在 Azure AD B2C 租户中发生可疑情况时收到通知。

可以创建自定义分析规则,用于发现环境中存在的威胁和异常行为。 这些规则会搜索特定事件或事件集,并在满足事件阈值或条件时发出警报。 然后生成事件以供调查。

注意

Microsoft Sentinel 具有用于创建威胁检测规则的模板,用于搜索数据中是否有可疑活动。 在本教程中,你会创建一个规则。

强制访问失败的通知规则

使用以下步骤接收两次或更多次对你的环境强制访问尝试失败的通知。 例如暴力攻击。

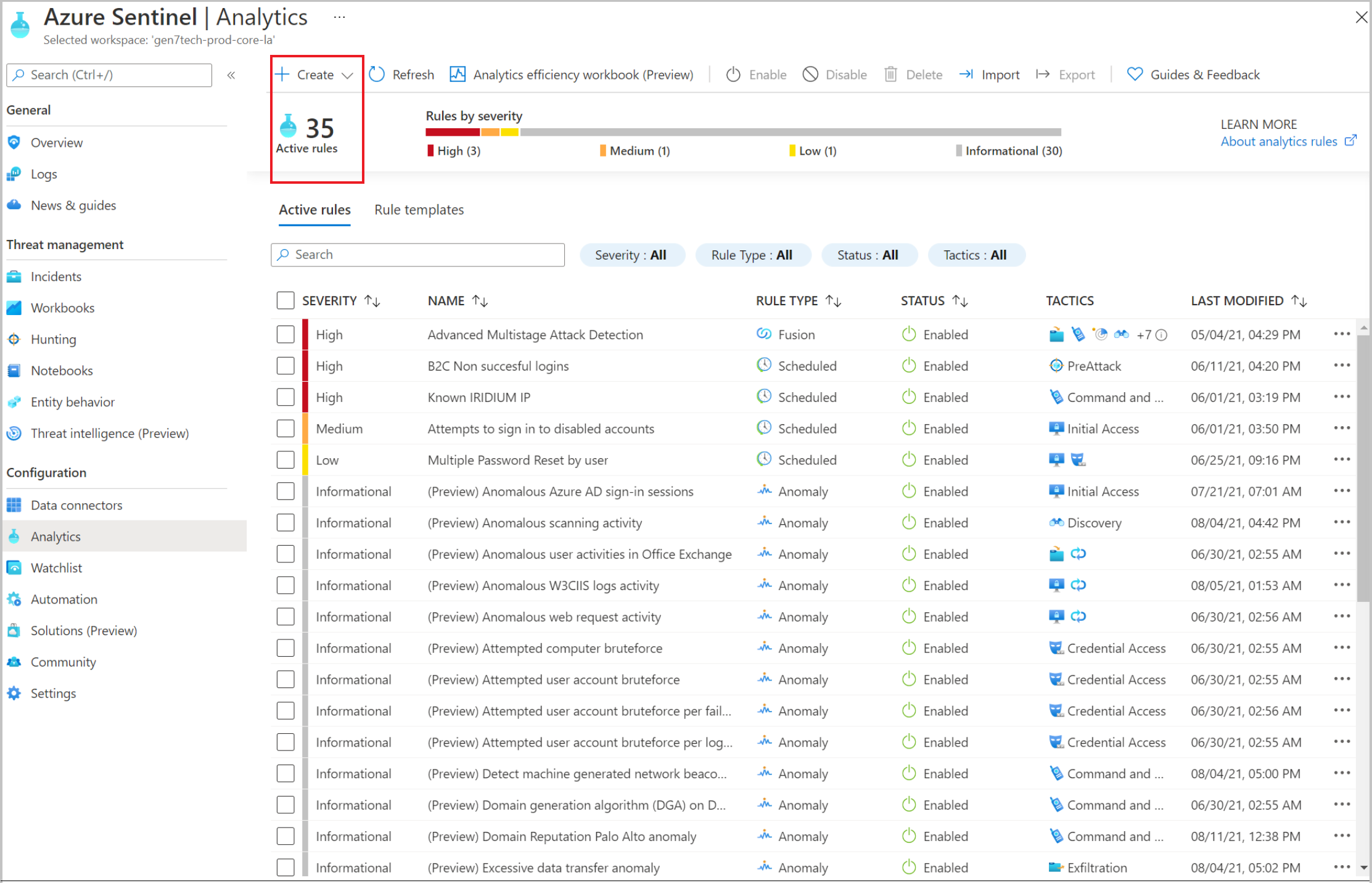

在 Microsoft Sentinel 的左侧菜单中,选择“分析”。

在顶栏中,选择“+ 创建”>“计划的查询规则”。

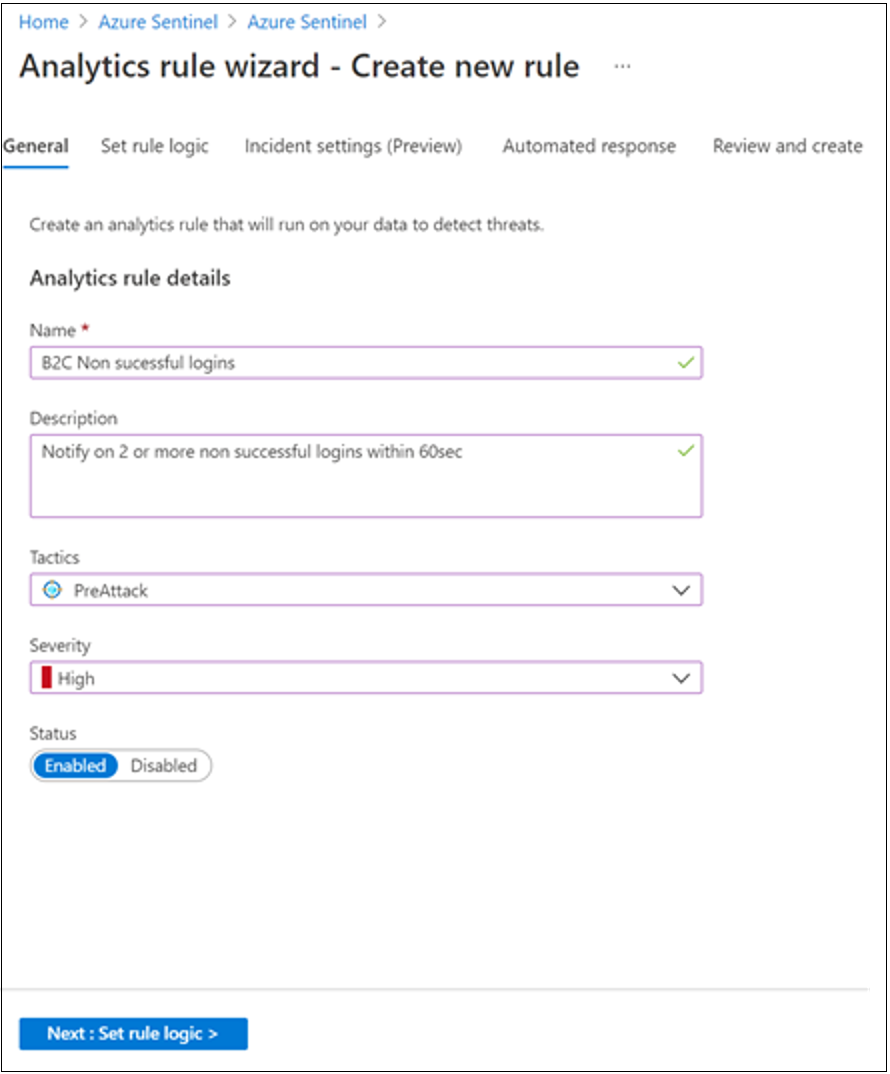

在“分析规则向导”中,转到“常规”。

对于“名称”,请输入不成功的登录的名称。

对于“说明”,指示规则在 60 秒内通知两次或更多次登录失败。

对于“策略”,请选择一个类别。 例如,选择 PreAttack。

对于“严重性”,请选择严重性级别。

默认情况下启用状态。 若要更改规则,请转到“活动规则”选项卡。

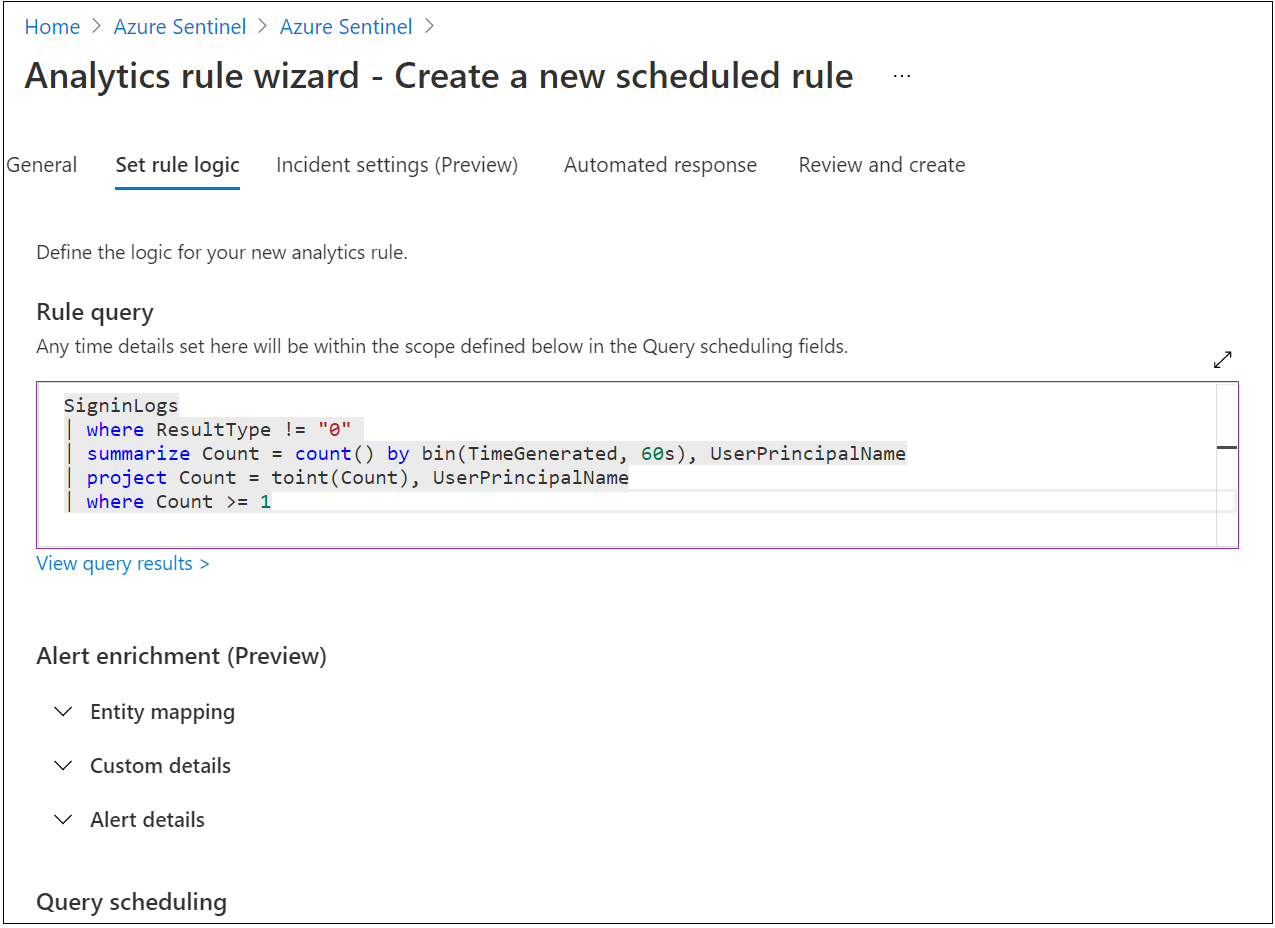

选择“设置规则逻辑”选项卡。

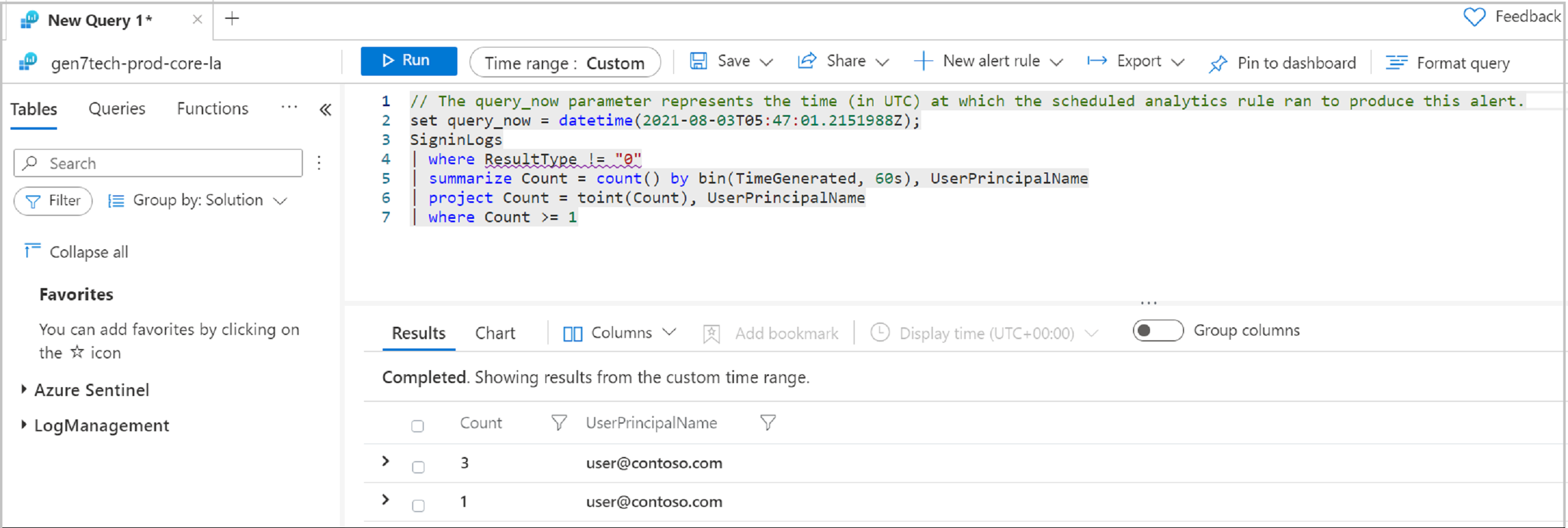

在“规则查询”字段中输入查询。 查询示例按

UserPrincipalName整理登录。

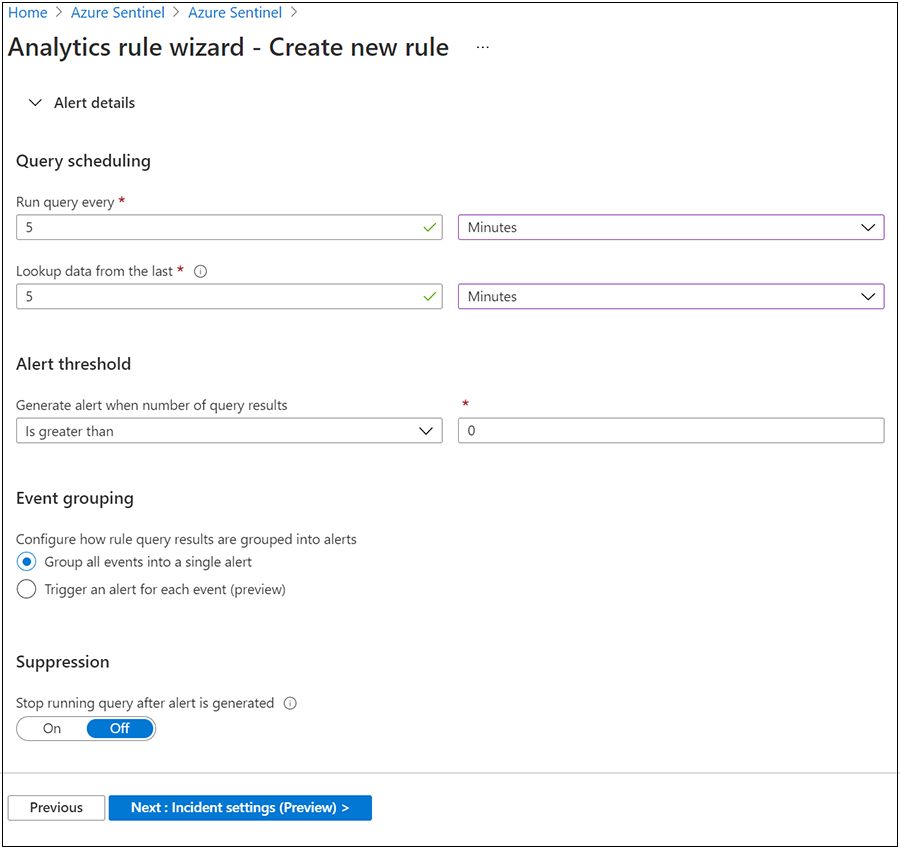

转到查询计划。

对于“运行查询间隔”,请输入“5”和“分钟”。

对于“查找过去时段内的数据”,请输入“5”和“分钟”。

对于“当查询结果满足某条件时生成警报,请选择“数量大于和 0。

对于“事件分组”,请选择“将所有事件分组到单个警报中”。

对于“生成警报后停止运行查询”,选择“关”。

选择“下一步: 事件设置(预览)”。

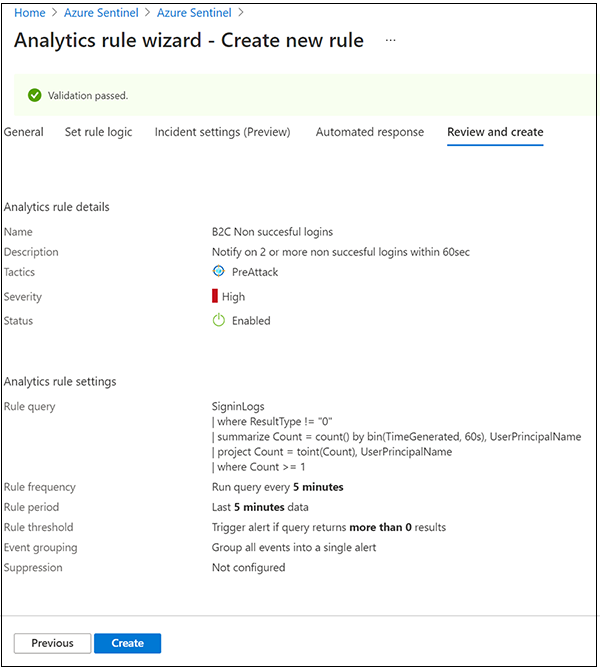

转到“审阅并创建”选项卡以查看规则设置。

在出现“已通过验证”消息时,选择“创建”。

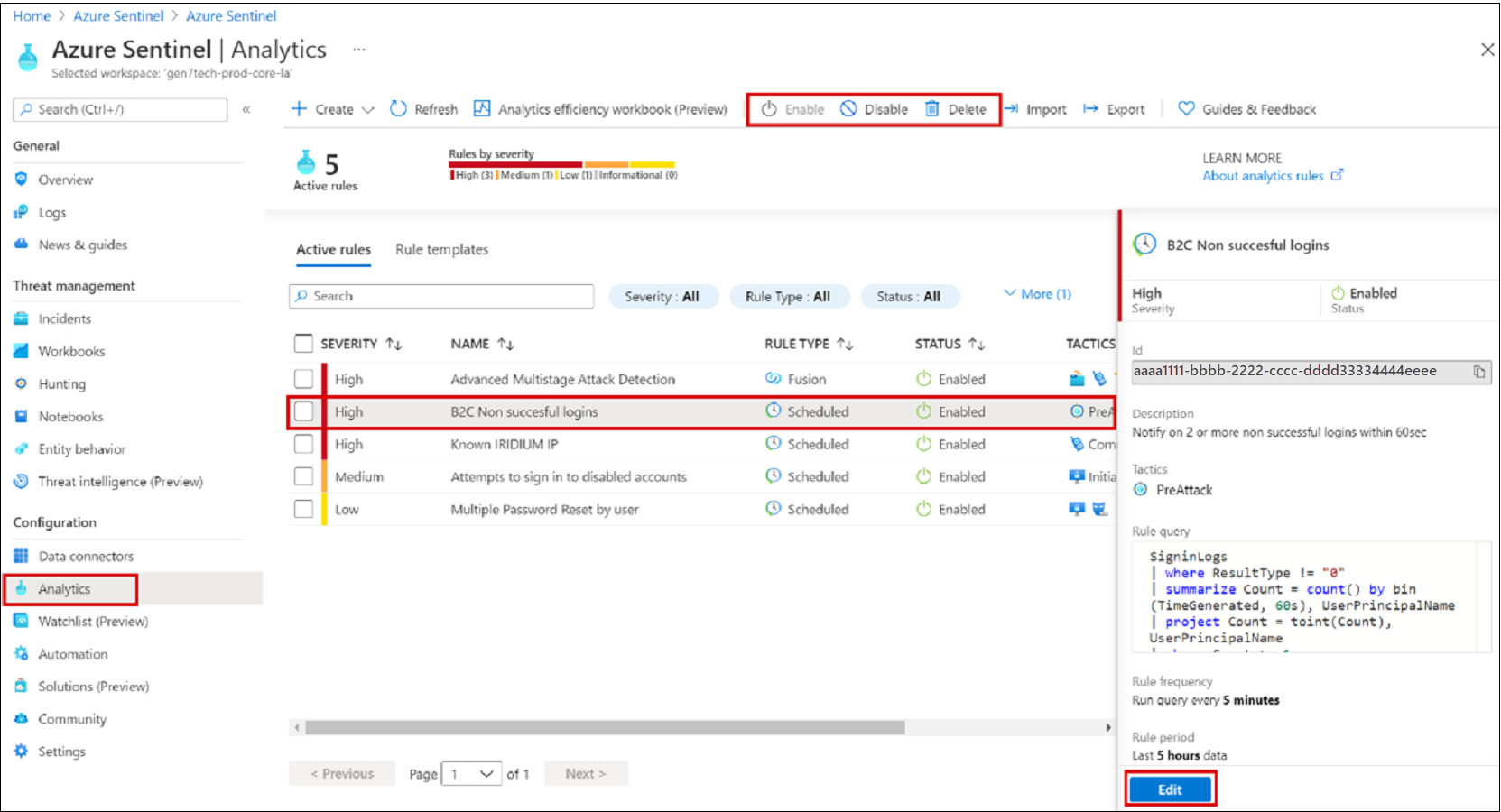

查看规则和相关事件

查看规则及其生成的事件。 在主界面的“活动规则”选项卡下的表格中找到新创建的类型为“已计划”的自定义规则

- 转到“分析”屏幕。

- 选择“活动规则”选项卡。

- 在表中的“已计划”下,找到规则。

你可以编辑、启用、禁用或删除规则。

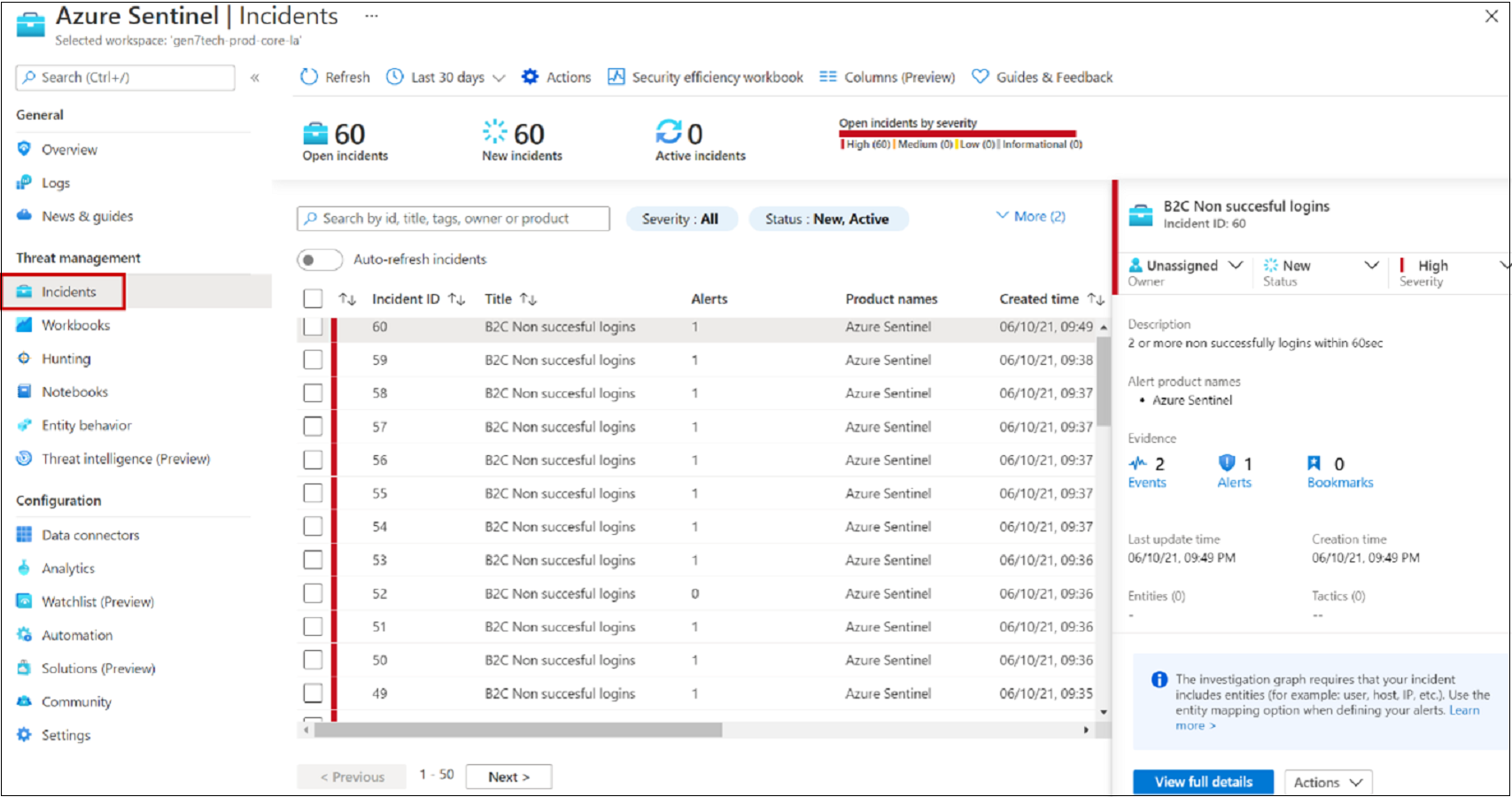

会审、调查和修正事件

一个事件可以包含多个警报,并且是用于调查的相关证据的聚合。 在事件级别,可以设置严重性和状态等属性。

了解更多:通过 Microsoft Sentinel 调查事件。

转到“事件”页。

选择一个事件。

右侧会显示详细的事件信息,包括严重性、实体、事件和事件 ID。

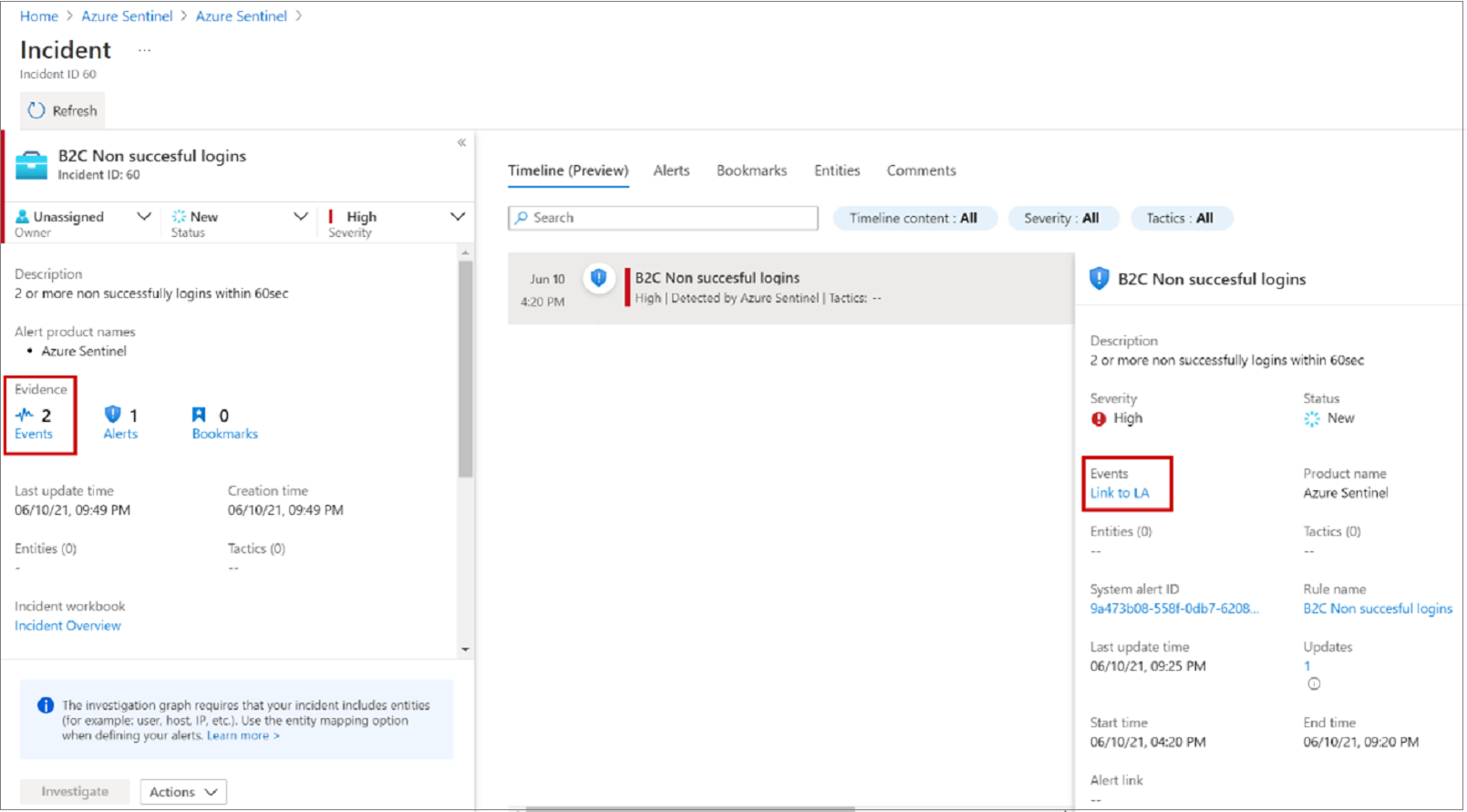

在“事件”窗格中,选择“查看完整详细信息”。

查看汇总事件的选项卡。

选择“证据”>“事件”>“链接到 Log Analytics”。

在结果中,查看尝试登录的标识

UserPrincipalName值。

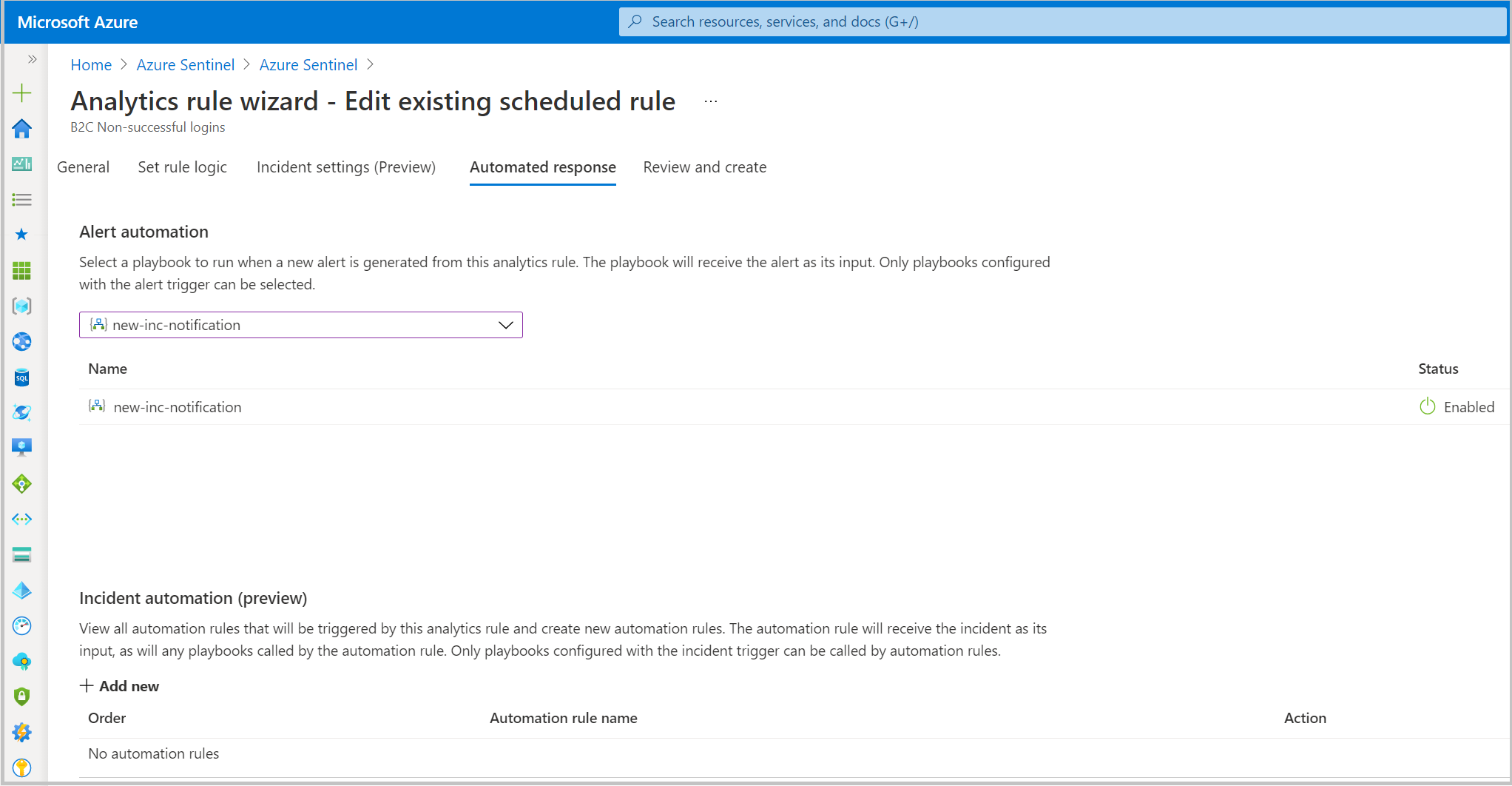

自动响应

Microsoft Sentinel 具有安全业务流程、自动化和响应 (SOAR) 功能。 将自动化操作或 playbook 附加到分析规则。

请参阅什么是 SOAR?

事件电子邮件通知

对于此任务,请使用 Microsoft Sentinel GitHub 存储库中的 playbook。

- 转到已配置的 playbook。

- 编辑规则。

- 在“自动响应”选项卡中,选择 playbook。

了解详细信息:事件电子邮件通知

资源

有关 Microsoft Sentinel 和 Azure AD B2C 的详细信息,请参阅: