Skype for Business topologies supported with Modern Authentication

本文列出了 Skype for Business 中的新式身份验证支持哪些联机和本地拓扑,以及适用于每个拓扑的安全功能。

Skype for Business 中的新式验证

Skype for Business 可以使用新式身份验证的安全优势。 由于 Skype for Business 与 Exchange 密切合作,因此 Skype for Business 客户端用户看到的登录行为也将受到 Exchange 的 MA 状态的影响。 如果你具有混合 Skype for Business 拆分域,这一点也适用。 这是许多移动部分,但目标是轻松可视化支持的拓扑列表。

对于 Skype for Business、Skype for Business Online、Exchange Server 和 Exchange Onlin,MA 支持哪些拓扑?

Skype for Business 中支持的 MA 拓扑

MA 使用的 Skype for Business 拓扑可能涉及两个服务器应用程序,以及两个 Microsoft 365 或 Office 365 工作负载。

Skype for Business 服务器 (CU 5) 本地

Skype for Business Online (SFBO)

Exchange Server 本地

Exchange Server Online (EXO)

MA 的另一个重要部分是了解身份验证 (authN) 和授权 (authZ) 发生的位置。 有两个选项:

Microsoft Entra ID,在 Microsoft 云中联机

Active Directory Federation Server (ADFS) 本地

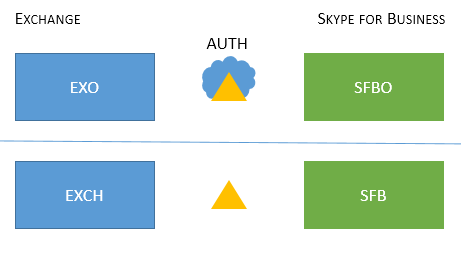

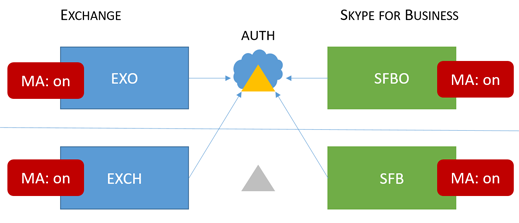

因此,它看起来有点像这样,云中的 EXO 和 SFBO 具有 Microsoft Entra ID,Exchange Server (EXCH) 和 Skype for Business 服务器 (SFB) 本地。

下面是支持的拓扑。 请注意图形的键:

如果图标灰显或灰色,则不会在场景中使用。

EXO 是 Exchange Online。

SFBO 是 Skype for Business Online。

EXCH 是 Exchange 本地。

SFB 是 Skype for Business 本地。

授权服务器由三角形表示,例如,Microsoft Entra ID 是一个三角形,后面有一个云。

箭头指向客户端尝试访问指定服务器资源时将使用的授权服务器。

首先,我们来看看仅本地或仅云拓扑中的 Skype for Business 的 MA。

重要

是否已准备好在 Skype for Business Online 中设置新式验证? 启用此功能的步骤就 在此处。

| 拓扑名称 |

示例 |

说明 |

支持 |

|---|---|---|---|

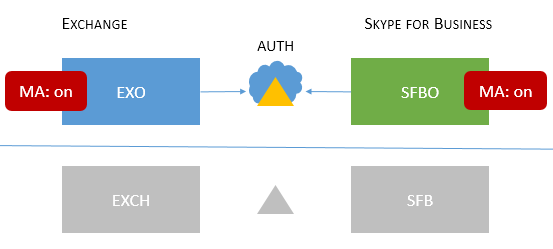

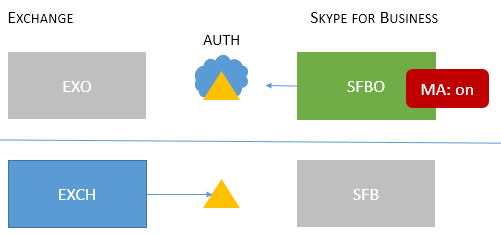

| 仅云 |

用户驻留/邮箱位于:联机

用户驻留/邮箱位于:联机 |

MA 对于 EXO 和 SFBO 为启用状态。 因此,授权服务器Microsoft Entra ID。 |

多重身份验证 (MFA) 、基于客户端证书的身份验证 (CBA) 、条件访问 (CA) /移动应用程序管理 (MAM) 。 * |

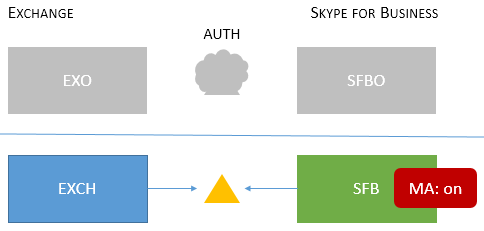

| 仅本地 |

用户驻留/邮箱位于:本地

用户驻留/邮箱位于:本地 |

MA 对于 SFB 本地为启用状态。 因此,授权服务器是 ADFS。 有关配置的详细信息,请参阅 此文。 |

MFA 仅 (Windows 桌面 -) 不支持移动客户端。 不提供 Exchange 集成功能。 不建议使用此方法。 请参阅此处: https://aka.ms/ModernAuthOverview

|

重要

建议 Skype for Business 和 Exchange(及其在线对应项)的 MA 状态应相同,以减少提示数量。

混合拓扑涉及 SFB 拆分域混合组合。 当前支持下列混合拓扑:

| 拓扑名称 |

示例 |

说明 |

支持 |

|---|---|---|---|

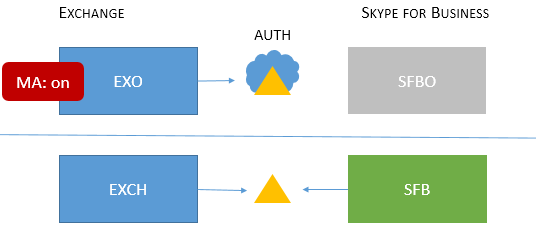

| 混合 1 |

用户托管/邮箱位置:EXO 和 SFB |

未为 SFB 启用 MA;此拓扑中没有可用的 SFB MA 功能。 |

SFB 无 MA 功能。 |

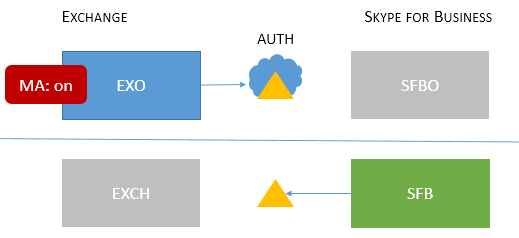

| 混合 2 |

用户托管/邮箱位置:EXCH 和 SFBO |

MA 对于仅 SFBO 为启用状态。 授权服务器Microsoft驻留在 SFBO 中的用户的 Entra ID,但 AD 用于本地 EXCH。 |

MFA、CBA、CA/MAM with Intune。* |

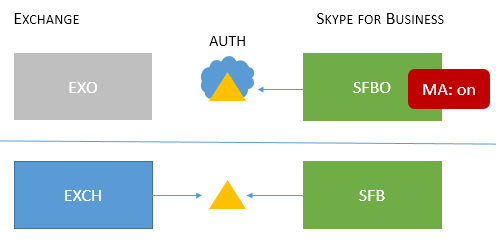

| 混合 3 |

用户托管/邮箱位置:EXO + SFB 或 EXCH + SFB |

此拓扑中不提供 SFB MA 功能 |

SFB 无 MA 功能。 |

| 混合 4 |

用户托管/邮箱位置:EXCH +SFBO 或 EXCH + SFB |

SFBO 的 MA 处于打开状态,因此授权服务器Microsoft驻留在 SFBO 中的用户的 Entra ID。 SFB 和 EXO 中的本地用户使用 AD。 |

MFA、CBA、CA/MAM with Intune 仅适用于在线用户。* |

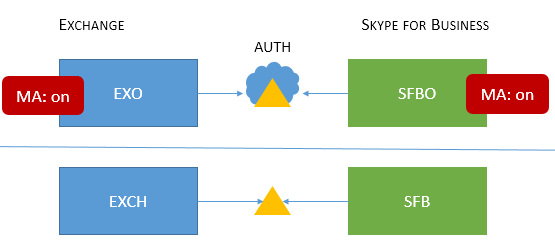

| 混合 5 |

用户托管/邮箱位置:XO + SFBO、EXO + SFB、EXCH + SFBO 或 EXCH + SFB |

MA 在 EXO 和 SFBO 中都处于打开状态,因此授权服务器Microsoft驻留在 SFBO 中的用户的 Entra ID;EXCH 和 SFB 中的本地用户使用 AD。 |

MFA、CBA、CA/MAM with Intune 仅适用于在线用户。* |

| 混合 6 |

用户托管/邮箱位置:XO + SFBO、EXO + SFB、EXCH + SFBO 或 EXCH + SFB |

MA 随处可见,因此授权服务器Microsoft所有用户的 Entra ID。 (联机和本地) 有关部署步骤,请参阅 https://aka.ms/ModernAuthOverview 。 |

所有用户通过 Intune) 进行 MFA、CBA 和 CA/MAM (。 |

* - MFA 包括 Windows 桌面、MAC、iOS、Android 设备和 Windows Phone;CBA 包括 Windows 桌面、iOS 和 Android 设备;使用 Intune 的 CA/MAM 包括 Android 和 iOS 设备。

重要

必须注意的是,在某些情况下,用户可能会看到多个提示,尤其是当客户可能需要和请求的服务器资源的 MA 状态不同时,因为这种情况下包含所有版本的混合拓扑。

重要

另请注意,在某些情况下, (专门) AllowADALForNonLyncIndependentOfLync 注册表项的混合 1、3 和 5 必须设置为 Windows 桌面客户端的正确配置。