ตั้งค่าการเข้าถึงแบบมีเงื่อนไขของ Microsoft Entra

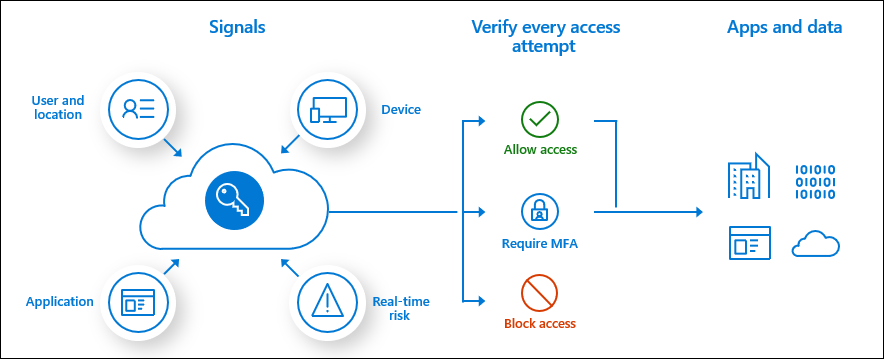

นโยบายการเข้าถึงแบบมีเงื่อนไข ใน Microsoft Entra ID ในรูปแบบที่ง่ายที่สุดคือคำสั่ง if-then: หาก ผู้ใช้ต้องการเข้าถึงทรัพยากร ผู้ใช้จะต้องดำเนินการบางอย่างให้เสร็จเรียบร้อย

ตัวอย่าง: ผู้จัดการเงินเดือนต้องการเข้าถึงแอปพลิเคชันเงินเดือนที่สร้างขึ้นด้วย Power Apps และจำเป็นต้องดำเนินการตรวจสอบปัจจัยหลายประการเพื่อเข้าถึงแอปพลิเคชันนั้น

ผู้ดูแลระบบต้องเผชิญกับเป้าหมายหลักสองประการ:

- ช่วยให้ผู้ใช้สามารถทำงานได้ทุกที่และทุกเวลา

- ปกป้องทรัพย์สินขององค์กร

ด้วยการใช้นโยบายการเข้าถึงแบบมีเงื่อนไข คุณสามารถใช้การควบคุมการเข้าถึงที่เหมาะสมเมื่อจำเป็นเพื่อให้องค์กรของคุณปลอดภัยและหลีกเลี่ยงการใช้งานของผู้ใช้เมื่อไม่จำเป็น นโยบายการเข้าถึงแบบมีเงื่อนไขจะถูกบังคับใช้หลังจากการพิสูจน์ตัวตนปัจจัยแรกเสร็จสิ้นแล้ว

แค่ ผู้ดูแลระบบส่วนกลาง เท่านั้นที่สามารถกำหนดค่านโยบายการเข้าถึงแบบมีเงื่อนไข ไม่สามารถใช้ได้กับผู้ดูแลระบบ Microsoft Power Platform หรือ Dynamics 365

หากต้องการเรียนรู้วิธีตั้งค่านโยบายการเข้าถึงแบบมีเงื่อนไข โปรดดู วางแผนการปรับใช้การเข้าถึงแบบมีเงื่อนไข

หมายเหตุ

หากคุณกำลังใช้นโยบายการเข้าถึงแบบมีเงื่อนไขเพื่อจำกัดการเข้าถึง Power Platform และคุณลักษณะต่างๆ แอปต่อไปนี้ต้องมีอยู่ในการใช้งานนโยบาย แอประบบคลาวด์:

- Dataverse

- Power Platform API

- บริการ PowerApps

- บริการ Microsoft Flow

- การจัดการ Microsoft Azure

ปัจจุบัน การมีการเข้าถึงแบบมีเงื่อนไขใน Microsoft Flow เพียงอย่างเดียวยังไม่พอ หากต้องการเรียนรู้วิธีตั้งค่านโยบายการเข้าถึงแบบมีเงื่อนไข โปรดดู วางแผนการปรับใช้งานการเข้าถึงแบบมีเงื่อนไข และ ควบคุมการเข้าถึง Power Apps และ Power Automate ด้วยนโยบายการเข้าถึงแบบมีเงื่อนไข

นโยบายการเข้าถึงแบบมีเงื่อนไขที่บล็อกแอปในระบบคลาวด์ทั้งหมด ยกเว้น Power Apps จะไม่ทำงานตามที่คาดไว้ ตัวอย่างเช่น ผู้ใช้จะไม่สามารถเข้าถึง Power Apps การยกเว้น Power Apps ไม่รวมถึงแอประบบคลาวด์ที่จำเป็นต่อการใช้งาน Power Apps แอประบบคลาวด์บางแอปที่ใช้โดย Power Apps ไม่มีอยู่ในรายการแอประบบคลาวด์การเข้าถึงแบบมีเงื่อนไข

แหล่งข้อมูลเพิ่มเติม

แนวทางปฏิบัติที่ดีที่สุดสำหรับการเข้าถึงแบบมีเงื่อนไขใน Microsoft Entra ID

ข้อกำหนดใบอนุญาตเพื่อเปิดใช้งานการเข้าถึงแบบมีเงื่อนไข