กำหนดค่าการรับรองความถูกต้องสำหรับโซลูชันการจัดซื้อของ SAP

ตัวเชื่อมต่อ SAP ERP ออกแบบมาให้ผู้ใช้หลายคนสามารถเข้าถึงและใช้งานแอปพลิเคชันในครั้งเดียวกัน ดังนั้นการเชื่อมต่อจะไม่ถูกแชร์ ข้อมูลประจำตัวของผู้ใช้มีให้ในการเชื่อมต่อ ในขณะที่รายละเอียดอื่นๆ ที่จำเป็นในการเชื่อมต่อกับระบบ SAP (เช่น รายละเอียดเซิร์ฟเวอร์และการกำหนดค่าความปลอดภัย) เป็นส่วนหนึ่งของการดำเนินการ

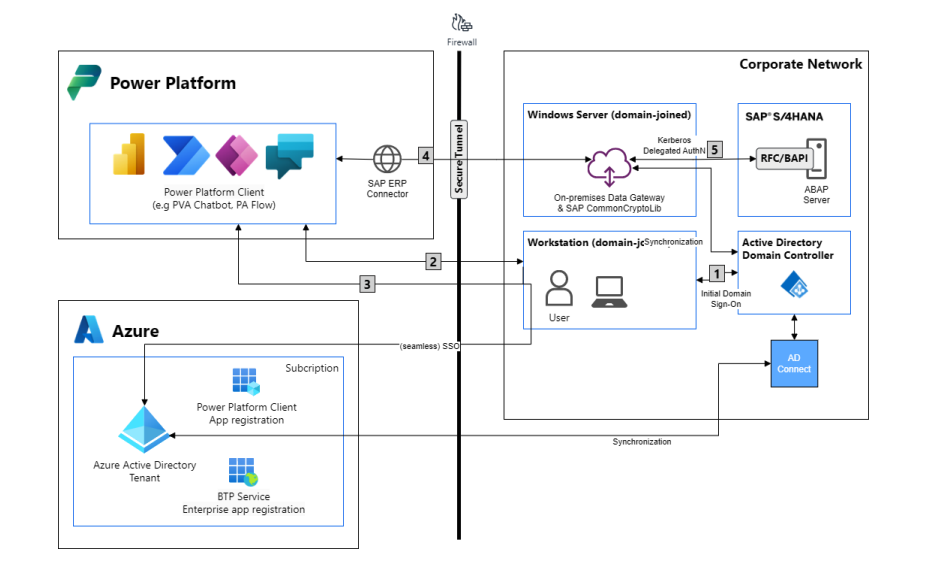

การเปิดใช้งานลงชื่อเข้าระบบครั้งเดียว (SSO) ทำให้ง่ายต่อการรีเฟรชข้อมูลจาก SAP ในขณะที่ปฏิบัติตามสิทธิ์ระดับผู้ใช้ที่กำหนดค่าไว้ใน SAP มีหลายวิธีที่คุณสามารถตั้งค่า SSO สำหรับการจัดการข้อมูลประจำตัวและการเข้าถึงที่มีประสิทธิภาพ

ตัวเชื่อมต่อ SAP ERP รองรับชนิดการรับรองความถูกต้องต่อไปนี้:

| Authentication type | วิธีเชื่อมต่อผู้ใช้ | กำหนดค่าขั้นตอน |

|---|---|---|

| การรับรองความถูกต้อง SAP | ใช้ชื่อผู้ใช้และรหัสผ่าน SAP เพื่อเข้าถึงเซิร์ฟเวอร์ SAP | ขั้นตอนที่ 4 |

| การรับรองความถูกต้องของ Windows | ใช้ชื่อผู้ใช้และรหัสผ่าน Windows เพื่อเข้าถึงเซิร์ฟเวอร์ SAP | ขั้นตอน 1, 2, 3, 4 |

| การรับรองความถูกต้อง Microsoft Entra ID | ใช้ Microsoft Entra ID เพื่อเข้าถึงเซิร์ฟเวอร์ SAP | ขั้นตอน 1, 2, 3, 4 |

หมายเหตุ

จำเป็นต้องมีสิทธิ์การใช้งานการดูแลระบบเฉพาะเพื่อตั้งค่า SSO ใน Microsoft Entra ID และ SAP ตรวจสอบให้แน่ใจว่าได้รับสิทธิ์ของผู้ดูแลระบบที่จำเป็นสำหรับแต่ละระบบก่อนที่จะตั้งค่า SSO

ข้อมูลเพิ่มเติม:

ขั้นตอนที่ 1: กำหนดค่าการมอบสิทธิ์แบบจำกัดของ Kerberos

การมอบสิทธิ์แบบจำกัดของ Kerberos (KCD) ให้ผู้ใช้หรือบริการที่ปลอดภัยในการเข้าถึงทรัพยากรที่อนุญาตโดยผู้ดูแลระบบ โดยไม่ต้องร้องขอข้อมูลประจำตัวหลายครั้ง กำหนดการมอบสิทธิ์แบบจำกัดของ Kerberos สำหรับการรับรองความถูกต้อง Windows และ Microsoft Entra ID

เรียกใช้บริการ Windows เกตเวย์เป็นบัญชีโดเมนด้วย Service Principal Names (SPNs) (SetSPN)

งานการกำหนดค่า:

กำหนดค่า SPN สำหรับบัญชีของบริการเกตเวย์ ในฐานะผู้ดูแลระบบโดเมน ให้ใช้ เครื่องมือ Setspn ที่มาพร้อมกับ Windows เปิดใช้งานการมอบสิทธิ์

ปรับปรุงการตั้งค่าการติดต่อสื่อสารสำหรับเกตเวย์ เปิดใช้งานการเชื่อมต่อ Microsoft Entra ID ขาออก และตรวจสอบการตั้งค่าไฟร์วอลล์และพอร์ตของคุณเพื่อให้แน่ใจว่ามีการสื่อสาร

กำหนดค่าการมอบสิทธิ์แบบจำกัดของ Kerberos มาตรฐาน ในฐานะผู้ดูแลระบบโดเมน ให้กำหนดค่าบัญชีโดเมนสำหรับบริการเพื่อจำกัดบัญชีให้ทำงานบนโดเมนเดียว

การอนุญาต สิทธิ์ของนโยบายภายในของบัญชีบริการเกตเวย์บนเครื่องเกตเวย์

เพิ่มบัญชีผู้ใช้บริการเกตเวย์ไปยัง Windows Authorization และ Access Group

เปลี่ยนแปลงบัญชีบริการเกตเวย์ไปยังผู้ใช้โดเมน ในการติดตั้งแบบมาตรฐาน เกตเวย์จะทำงานเป็นบัญชีบริการภายในเครื่อง NT Service\PBIEgwService จะต้องทำงานเป็นบัญชีโดเมนเพื่ออำนวยความสะดวกในตั๋ว Kerberos สำหรับ SSO

ข้อมูลเพิ่มเติม:

ขั้นตอนที่ 2: กำหนดค่า SAP ERP เพื่อเปิดใช้งานโดยใช้ CommonCryptoLib (sapcrypto.dll)

หากต้องการใช้ SSO เพื่อเข้าถึงเซิร์ฟเวอร์ SAP ของคุณ ตรวจสอบให้แน่ใจว่า:

- คุณกำหนดค่าเซิร์ฟเวอร์ SAP ของคุณสำหรับ Kerberos SSO โดยใช้ CommonCryptoLib เป็นไลบรารี Secure Network Communication (SNC)

- ชื่อ SNC ของคุณขึ้นต้นด้วย CN

สำคัญ

ตรวจสอบให้แน่ใจว่า SAP Secure Login Client (SLC) ไม่ได้ทำงานบนคอมพิวเตอร์ที่มีการติดตั้งเกตเวย์ SLC จะแคชตั๋ว Kerberos ในลักษณะที่อาจรบกวนความสามารถของเกตเวย์เพื่อใช้ Kerberos สำหรับ SSO สำหรับข้อมูลเพิ่มเติม ให้ดู SAP Note 2780475 (ต้องมี s-user)

ดาวน์โหลด CommonCryptoLib 64 บิท (

sapcrypto.dll) เวอร์ชัน 8.5.25 หรือใหม่กว่าจาก SAP Launchpad และคัดลอกไปยังโฟลเดอร์บนเครื่องเกตเวย์ของคุณในไดเรกทอรีเดียวกันกับที่คุณคัดลอก

sapcrypto.dllให้สร้างไฟล์ที่ชื่อsapcrypto.iniด้วยเนื้อหาต่อไปนี้:ccl/snc/enable_kerberos_in_client_role = 1ไฟล์

.iniมีข้อมูลการกำหนดค่าที่จำเป็นโดย CommonCryptoLib เพื่อเปิดใช้งาน SSO ในสถานการณ์เกตเวย์ ตรวจสอบให้แน่ใจว่าพาธ (เช่นc:\sapcryptolib\) มีทั้งsapcrypto.iniและsapcrypto.dllไฟล์.dllและ.iniต้องอยู่ในตำแหน่งเดียวกันให้สิทธิ์แก่ทั้งไฟล์

.iniและ.dllไปยังกลุ่ม ผู้ใช้ที่รับรองความถูกต้อง ทั้งผู้ใช้บริการเกตเวย์และผู้ใช้ Active Directory ที่ผู้ใช้บริการเลียนแบบ จำเป็นต้องมีสิทธิ์ในการ อ่าน และ ประมวลผล สำหรับทั้งสองไฟล์สร้างตัวแปรสภาพแวดล้อมของระบบ

CCL_PROFILEและตั้งค่าเป็นเส้นทางsapcrypto.iniรีสตาร์ทบริการเกตเวย์

ข้อมูลเพิ่มเติม: ใช้การลงชื่อเข้าระบบแบบครั้งเดียวของ Kerberos สำหรับ SSO ไปยัง SAP BW โดยใช้ CommonCryptoLib

ขั้นตอนที่ 3: เปิดใช้งาน SAP SNC สำหรับ Azure AD และการรับรองความถูกต้องของ Windows

ตัวเชื่อมต่อ SAP ERP รองรับ Microsoft Entra ID และการรับรองความถูกต้อง Windows Server AD โดยการเปิดใช้งาน การสื่อสารเครือข่ายที่ปลอดภัย (SNC) ของ SAP SNC เป็นเลเยอร์ซอฟต์แวร์ในสถาปัตยกรรมระบบ SAP ที่มีส่วนต่อประสานกับผลิตภัณฑ์รักษาความปลอดภัยภายนอก ดังนั้นจึงสามารถสร้างการลงชื่อเข้าระบบครั้งเดียวอย่างปลอดภัยในสภาพแวดล้อม SAP ได้ คำแนะนำคุณสมบัติต่อไปนี้ช่วยในการตั้งค่า

| คุณสมบัติ | คำอธิบาย |

|---|---|

| ใช้ SNC | ตั้งค่าเป็น ใช่ ถ้าคุณต้องการเปิดใช้งาน SNC |

| ไลบรารี SNC | ชื่อหรือพาธของไลบรารี SNC ที่สัมพันธ์กับตำแหน่งการติดตั้ง NCo หรือพาธสัมบูรณ์ ตัวอย่าง คือ sapcrypto.dll หรือ c:\sapcryptolib\sapcryptolib.dll |

| SNC SSO | ระบุว่าตัวเชื่อมต่อจะใช้ข้อมูลประจำตัวของบริการหรือข้อมูลประจำตัวของผู้ใช้ปลายทาง ตั้งค่าเป็น เปิด เพื่อใช้ข้อมูลประจำตัวของผู้ใช้ปลายทาง |

| ชื่อคู่ค้า SNC | ชื่อของเซิร์ฟเวอร์ SNC แบ็คเอนต์ ตัวอย่าง p:CN=SAPserver |

| คุณภาพของการป้องกัน SNC | คุณภาพของบริการที่จะใช้สำหรับการสื่อสาร SNC ของปลายทางเฉพาะหรือเซิร์ฟเวอร์นี้ ค่าเริ่มต้นถูกกำหนดโดยระบบแบ็คเอนต์ ค่าสูงสุดกำหนดโดยผลิตภัณฑ์รักษาความปลอดภัยที่ใช้สำหรับ SNC |

ชื่อ SAP SNC สำหรับผู้ใช้ต้องเท่ากับชื่อโดเมนแบบเต็มของ Active Directory ของผู้ใช้ ตัวอย่างเช่น p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM ต้องเท่ากับ JANEDOE@REDMOND.CORP.CONTOSO.COM

หมายเหตุ

การรับรองความถูกต้อง Microsoft Entra ID เท่านั้น — บัญชี บริการหลัก SAP สำหรับ Active Directory ต้องมี AES 128 หรือ AES 256 กำหนดไว้ในแอตทริบิวต์ msDS-SupportedEncryptionType

ขั้นตอนที่ 4: ตั้งค่าเซิร์ฟเวอร์ SAP และบัญชีผู้ใช้เพื่ออนุญาตการดำเนินการ

ตรวจสอบ SAP Note 460089 - โปรไฟล์การอนุญาตขั้นต่ำสำหรับโปรแกรม RFC ภายนอก เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับชนิดบัญชีผู้ใช้ที่รองรับและการอนุญาตขั้นต่ำที่จำเป็นสำหรับการดำเนินการแต่ละชนิด เช่น การเรียกฟังก์ชันระยะไกล (RFC), Business Application Programming Interface (BAPI) และเอกสารระดับกลาง (IDOC)

บัญชีผู้ใช้ SAP จำเป็นต้องเข้าถึงกลุ่มฟังก์ชัน RFC_Metadata และโมดูลฟังก์ชันที่เกี่ยวข้อง สำหรับการดำเนินการต่อไปนี้:

| ฝ่ายการปฏิบัติงาน | เข้าถึงโมดูลฟังก์ชัน |

|---|---|

| การดำเนินการของ RFC | RFC_GROUP_SEARCH และ DD_LANGU_TO_ISOLA |

| อ่านการดำเนินการของตาราง | ไม่ว่าจะ RFC BBP_RFC_READ_TABLE หรือ RFC_READ_TABLE |

| ให้สิทธิ์การเข้าถึงขั้นต่ำที่เข้มงวดกับเซิร์ฟเวอร์ SAP สำหรับการเชื่อมต่อ SAP ของคุณ | RFC_METADATA_GET และ RFC_METADATA_GET_TIMESTAMP |

ขั้นตอนถัดไป

ติดตั้งเทมเพลตการจัดซื้อของ SAP

เนื้อหาที่เกี่ยวข้อง

- การลงชื่อเข้าระบบครั้งเดียวของ SAP

- คู่มือการใช้งานการเข้าสู่ระบบที่ปลอดภัยสำหรับการลงชื่อเข้าระบบครั้งเดียวของ SAP

- พอร์ทัลวิธีใช้สำหรับ SAP Identity and Access Management (IAM)