จัดการ Power Apps

หากคุณเป็นผู้ดูแลระบบสภาพแวดล้อมหรือผู้ดูแลระบบ Microsoft Power Platform คุณสามารถจัดการแอปที่สร้างขึ้นในองค์กรของคุณได้

ผู้ดูแลระบบสามารถทำสิ่งต่อไปนี้ได้จากศูนย์การจัดการ Power Platform

- เพิ่มหรือเปลี่ยนแปลงผู้ใช้กับผู้ที่ใช้แอปร่วมกัน

- ลบแอปที่ไม่ได้ใช้งานในปัจจุบัน

ข้อกำหนดเบื้องต้น

- ทั้งแผน Power Apps หรือแผน Power Automate อีกวิธีหนึ่งคือ คุณสามารถลงทะเบียนสำหรับ การทดลองใช้ Power Apps ฟรี

- สิทธิ์ของผู้ดูแลระบบสภาพแวดล้อม Power Apps หรือผู้ดูแลระบบ Power Platform สำหรับข้อมูลเพิ่มเติม ดู การจัดการสภาพแวดล้อมใน Power Apps

จัดการ Power Apps

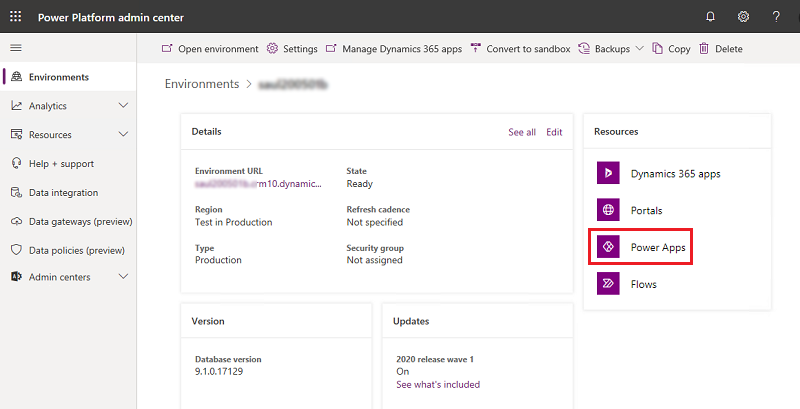

ลงชื่อเข้าใช้ใน ศูนย์จัดการ Power Platform

ในบานหน้าต่างนำทางเลือก สภาพแวดล้อม เลือกสภาพแวดล้อมที่มีทรัพยากรแล้วเลือก Power Apps ทรัพยากร

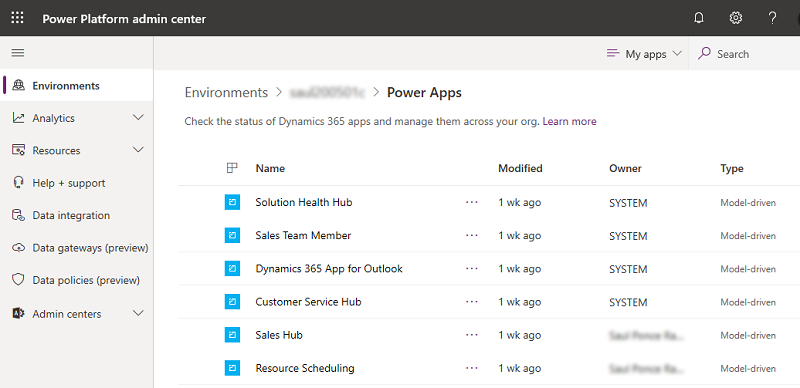

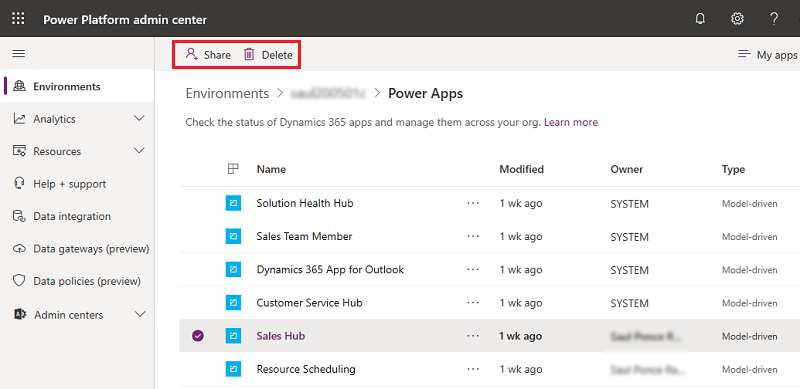

เลือกแอปที่จะจัดการ

เลือกการดำเนินการที่คุณต้องการ

จัดการว่าใครสามารถแชร์แอปพื้นที่ทำงานได้

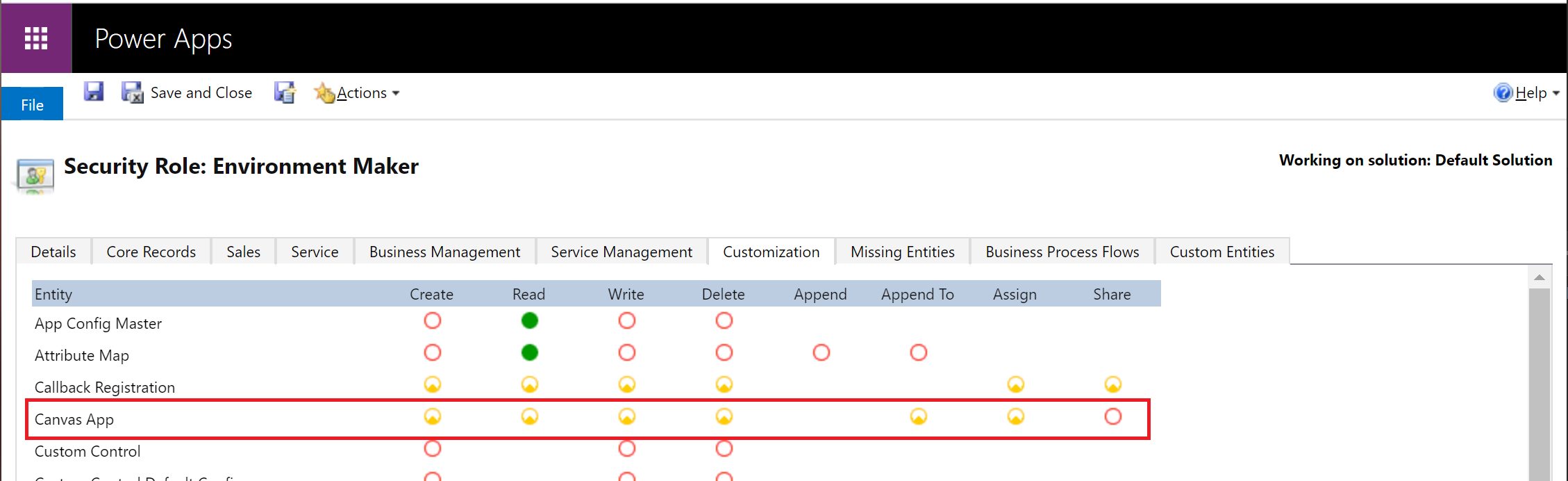

Power Apps เคารพสิทธิ์การใช้งาน 'แชร์' ของแอปพื้นที่ทำงาน ใน Dataverse ผู้ใช้จะไม่สามารถแชร์แอปพื้นที่ทำงานในสภาพแวดล้อมได้ หากไม่มีบทบาทความปลอดภัยที่ตั้งค่าสิทธิ์การใช้งานแชร์แอปพื้นที่ทำงานเป็นค่าอื่นที่ไม่ใช่ ‘ไม่ได้เลือก’ ในสภาพแวดล้อมเริ่มต้นมีการให้สิทธิ์การใช้งานที่ใช้ร่วมกันของแอปพื้นที่ทำงาน Dataverse เช่นกัน บทความนี้ระบุวิธีการแก้ไขสิทธิ์ในบทบาทความปลอดภัย: แก้ไขบทบาทความปลอดภัย

หมายเหตุ

ความสามารถในการควบคุมสิทธิ์การใช้งาน Canvas App Share อย่างละเอียด ในบทบาทความปลอดภัย ต้องการ Dataverse ในสภาพแวดล้อมที่จะเปลี่ยนแปลงสิทธิ์การใช้งาน Power Apps ไม่จดจำสิทธิ์การใช้งานแอปพื้นที่ทำงาน Dataverse อื่นๆ ที่ตั้งค่าสำหรับสภาพแวดล้อม

การอัปเดตระบบอาจลบการปรับแต่งไปยัง บทบาทความปลอดภัยที่กำหนดไว้ล่วงหน้า รวมถึงผู้สร้างสภาพแวดล้อม ซึ่งหมายความว่าการนำสิทธิ์การแชร์แอปพื้นที่ทำงานออกอาจถูกแนะนำอีกครั้งระหว่างการอัปเดตระบบ จนกว่าการปรับแต่งสิทธิ์การแชร์ของแอปพื้นที่ทำงานจะถูกรักษาไว้ในระหว่างการอัปเดทระบบ อาจจำเป็นต้องปรับใช้การปรับแต่งสิทธิ์การแชร์ใหม่อีกครั้ง

แสดงเนื้อหาข้อผิดพลาดในการกำกับดูแลองค์กรของคุณ

หากคุณระบุเนื้อหาข้อความแสดงข้อผิดพลาดด้านการกำกับดูแลให้ปรากฏในข้อความแสดงข้อผิดพลาด ข้อความดังกล่าวจะรวมอยู่ในข้อความแสดงข้อผิดพลาดที่แสดง เมื่อผู้ใช้สังเกตว่าพวกเขาไม่มีสิทธิ์แชร์แอปในสภาพแวดล้อม ดู: คำสั่งเนื้อหาข้อความแสดงข้อผิดพลาดในการกำกับดูแล PowerShell

แยกแยะผู้สร้างฟอร์ม Microsoft SharePoint ที่กำหนดเองจากผู้สร้างสภาพแวดล้อมทั่วไป

นอกจากความสามารถในการบันทึกทรัพยากรของฟอร์ม SharePoint ที่กำหนดเองสำหรับสภาพแวดล้อมที่ไม่ใช่ค่าเริ่มต้น ยังสามารถจำกัดสิทธิ์ของผู้สร้างให้สามารถสร้างและแก้ไขฟอร์ม SharePoint ที่กำหนดเองในสภาพแวดล้อมที่ไม่ใช่ค่าเริ่มต้นเท่านั้น นอกสภาพแวดล้อมเริ่มต้น ผู้ดูแลระบบสามารถยกเลิกการกำหนดบทบาทความปลอดภัย ผู้สร้างสภาพแวดล้อม จากผู้ใช้ และกำหนดบทบาทความปลอดภัยฟอร์ม SharePoint ที่กำหนดเองได้

หมายเหตุ

ความสามารถในการแยกแยะผู้สร้างฟอร์ม SharePoint ที่กำหนดเองจากผู้สร้างสภาพแวดล้อมทั่วไปต้องใช้ Dataverse ในสภาพแวดล้อมที่จะเปลี่ยนแปลงสิทธิ์การใช้งาน

ผู้ใช้ที่มีเพียงบทบาทผู้สร้างฟอร์ม SharePoint ที่กำหนดเองในสภาพแวดล้อมจะไม่เห็นสภาพแวดล้อมในรายการสภาพแวดล้อมใน https://make.powerapps.com หรือ https://flow.microsoft.com

ทำสิ่งต่อไปนี้เพื่อจำกัดสิทธิ์ของผู้สร้างให้สร้างและแก้ไขฟอร์ม SharePoint ที่กำหนดเองได้เท่านั้นในสภาพแวดล้อมที่ไม่ใช่ค่าเริ่มต้น

ให้ผู้ดูแลระบบ กำหนดสภาพแวดล้อมสำหรับฟอร์ม SharePoint ที่กำหนดเอง ที่แตกต่างจากสภาพแวดล้อมเริ่มต้น

ให้ผู้ดูแลระบบ ติดตั้ง โซลูชันผู้สร้างฟอร์ม SharePoint ที่กำหนดเองจาก AppSource ไปยังสภาพแวดล้อมของคุณที่กำหนดไว้สำหรับฟอร์ม SharePoint ที่กำหนดเอง

ในศูนย์การจัดการ Power Platform เลือกสภาพแวดล้อมที่คุณกำหนดสำหรับฟอร์ม SharePoint ที่กำหนดเองในขั้นตอนที่หนึ่งและกำหนดบทบาทความปลอดภัยผู้สร้างฟอร์ม SharePoint ที่กำหนดเองเป็นผู้ใช้ที่คาดว่าจะสร้างฟอร์ม SharePoint ที่กำหนดเอง ดู กำหนดบทบาทความปลอดภัยให้กับผู้ใช้ในสภาพแวดล้อมที่มีฐานข้อมูล Dataverse

คำถามที่ถามบ่อย

ฉันสามารถแก้ไขสิทธิ์การใช้งานในบทบาทความปลอดภัยผู้สร้างฟอร์ม SharePoint ที่กำหนดเองได้หรือไม่

ไม่ บทบาทความปลอดภัยผู้สร้างฟอร์ม SharePoint ที่กำหนดเองถูกเพิ่มในสภาพแวดล้อมโดยการนำเข้าโซลูชันที่ไม่สามารถกำหนดเองได้ โปรดทราบว่า การสร้างฟอร์ม SharePoint ที่กำหนดเอง ผู้ใช้ต้องมีสิทธิ์ใน SharePoint และ Power Platform แพลตฟอร์มตรวจสอบว่าผู้ใช้มีสิทธิ์เขียนสำหรับรายการเป้าหมายที่สร้างโดยใช้รายการ Microsoft และผู้ใช้มีสิทธิ์ใน Power Platform เพื่อสร้างหรืออัปเดตฟอร์มแบบกำหนดเองของ SharePoint สำหรับผู้สร้างฟอร์ม SharePoint ที่กำหนดเองเพื่อตอบสนองการตรวจสอบ Power Platform ผู้ใช้จะต้องมีบทบาทความปลอดภัยฟอร์ม SharePoint ที่กำหนดเองหรือบทบาทความปลอดภัยผู้สร้างสภาพแวดล้อม

ผู้ใช้ที่มีเพียงบทบาทผู้สร้างฟอร์ม SharePoint ที่กำหนดเองจะเห็นสภาพแวดล้อมในตัวเลือกสภาพแวดล้อม make.powerapps.com หรือไม่

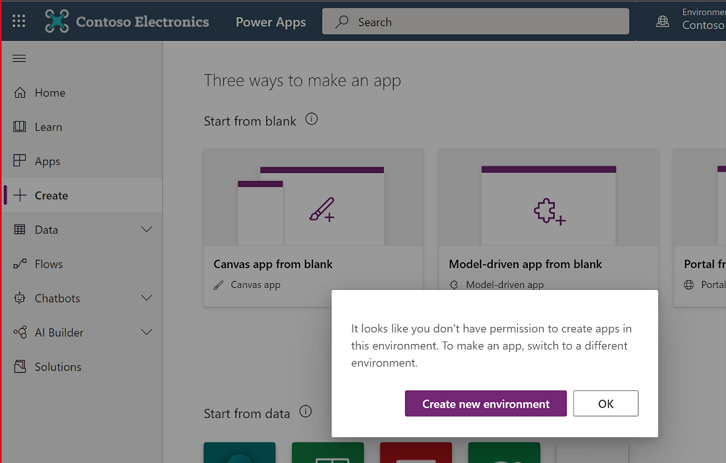

ไม่ ผู้สร้างที่ไม่มีบทบาทความปลอดภัยที่ระบุใน เลือกคู่มือสภาพแวดล้อม จะไม่เห็นสภาพแวดล้อมในตัวเลือกสภาพแวดล้อมใน https://make.powerapps.com ผู้ใช้ที่มีบทบาทผู้สร้างฟอร์ม SharePoint ที่กำหนดเองอาจพยายามนำทางไปยังสภาพแวดล้อมโดยจัดการ URI หากผู้ใช้พยายามสร้างแอปแบบสแตนด์อโลน พวกเขาจะเห็นข้อผิดพลาดของสิทธิ์

จัดการสถานะกักกันแอป

เพื่อเป็นการเติมเต็มให้กับ นโยบายการป้องกันการสูญหายของข้อมูลของ Power Platform Power Platform ช่วยให้ผู้ดูแลระบบสามารถ 'กักกัน' ทรัพยากร ซึ่งตั้งค่าตัวป้องกันสำหรับการพัฒนาแบบเขียนโค้ดเล็กน้อย สถานะการกักกันของทรัพยากรได้รับการจัดการโดยผู้ดูแลระบบ และควบคุมว่าผู้ใช้ปลายทางจะสามารถเข้าถึงทรัพยากรได้หรือไม่ ใน Power Apps ความสามารถนี้ช่วยให้ผู้ดูแลระบบสามารถจำกัดความพร้อมใช้งานของแอปที่อาจต้องได้รับการดูแลเพื่อให้เป็นไปตามข้อกำหนดขององค์กรได้โดยตรง

หมายเหตุ

ผู้ใช้ที่ไม่เคยเปิดใช้แอปมาก่อนจะเข้าถึงแอปที่ถูกกักกันไม่ได้

แอปที่ถูกกักกันอาจเข้าถึงได้ในชั่วขณะสำหรับผู้ใช้ที่เล่นแอปก่อนที่จะถูกกักกัน ผู้ใช้เหล่านี้อาจใช้แอปที่ถูกกักกันไว้ได้สองสามวินาที หากเคยใช้มาก่อน แต่หลังจากนั้น พวกเขาจะได้รับข้อความแจ้งว่าแอปถูกกักกัน หากพวกเขาพยายามเปิดอีกครั้ง

ตารางต่อไปนี้สรุปว่าสถานะการกักกันส่งผลกระทบต่อประสบการณ์ใช้งานสำหรับผู้ดูแลระบบ ผู้สร้าง และผู้ใช้ปลายทางอย่างไร

| ลักษณะ | ประสบการณ์ |

|---|---|

| ผู้ดูแลระบบ | ไม่ว่าสถานะการกักกันของแอปจะเป็นอย่างไร ผู้ดูแลระบบจะมองเห็นแอปได้ในศูนย์การจัดการ Power Platform และ cmdlet ของ PowerShell |

| ผู้สร้าง | ไม่ว่าสถานะการกักกันของแอปจะเป็นอย่างไร แอปจะมองเห็นได้ใน https://make.powerapps.com และสามารถเปิดสำหรับการแก้ไขได้ใน Power Apps Studio |

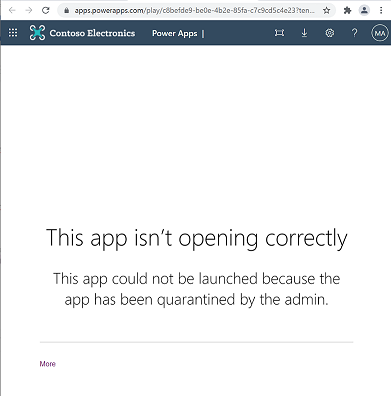

| ผู้ใช้ปลายทาง | แอปที่ถูกกักกันจะแสดงข้อความให้ผู้ใช้ปลายทางที่เปิดใช้แอป ซึ่งระบุว่าพวกเขาไม่สามารถเข้าถึงแอปได้ |

ผู้ใช้ปลายทางจะเห็นข้อความต่อไปนี้ เมื่อพวกเขาเปิดใช้แอปที่ถูกกักกัน

ตารางต่อไปนี้แสดงถึงการสนับสนุนการกักกัน:

| ชนิด Power Apps | การสนับสนุนการกักกัน |

|---|---|

| แอป Canvas | พร้อมใช้งานโดยทั่วไป |

| แอปแบบจำลอง | ยังไม่ได้รับการสนับสนุน |

กักกันแอป

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

ยกเลิกการกักกันแอป

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

รับสถานะการกักกันของแอป

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

การเข้าถึงแบบมีเงื่อนไขในแต่ละแอป (พรีวิว)

นอกเหนือจากการใช้นโยบายการเข้าถึงแบบมีเงื่อนไขที่ใช้กับบริการของ Power Apps ยังสามารถใช้นโยบายการเข้าถึงแบบมีเงื่อนไขของ Microsoft Entra สำหรับแอปแต่ละรายการที่สร้างโดยใช้ Power Apps ได้ด้วย ตัวอย่างเช่น ผู้ดูแลระบบสามารถใช้นโยบายการเข้าถึงแบบมีเงื่อนไขที่ต้องใช้การรับรองความถูกต้องแบบหลายปัจจัยกับแอปที่มีข้อมูลละเอียดอ่อนเท่านั้น Power Apps ใช้ บริบทการรับรองความถูกต้องการเข้าถึงแบบมีเงื่อนไข เป็นกลไกในการกำหนดเป้าหมายนโยบายการเข้าถึงแบบมีเงื่อนไขในแอปแบบละเอียด ผู้ดูแลระบบคือบุคคลที่ได้รับอนุญาตให้เพิ่มและลบบริบทการรับรองความถูกต้องในแอป ผู้สร้างไม่สามารถแก้ไขบริบทการรับรองความถูกต้องในแอปได้

หมายเหตุ

- บริบทการรับรองความถูกต้องที่ตั้งค่าในแอปจะไม่ถูกย้ายด้วยแอปในโซลูชันและย้ายไปอยู่ในสภาพแวดล้อมต่างๆ ซึ่งช่วยให้สามารถใช้บริบทการรับรองความถูกต้องที่แตกต่างกันกับแอปในสภาพแวดล้อมที่แตกต่างกันได้ นอกจากนี้ เมื่อย้ายแอปข้ามสภาพแวดล้อมผ่านโซลูชัน บริบทการรับรองความถูกต้องที่ตั้งค่าในสภาพแวดล้อมจะได้รับการเก็บรักษาไว้ ตัวอย่างเช่น หากบริบทการรับรองความถูกต้องตั้งค่าในแอปในสภาพแวดล้อม UAT บริบทการรับรองความถูกต้องนั้นจะถูกรักษาไว้

- อาจมีการตั้งค่าบริบทการรับรองความถูกต้องหลายรายการในแอป ผู้ใช้ปลายทางต้องส่งผ่านการรวมนโยบายการเข้าถึงแบบมีเงื่อนไขที่ใช้โดยบริบทการรับรองความถูกต้องหลายรายการ

ตารางต่อไปนี้สรุปว่าการบังคับใช้การเข้าถึงแบบมีเงื่อนไขในแอปเฉพาะส่งผลต่อประสบการณ์ของผู้ดูแลระบบ ผู้สร้าง และผู้ใช้ปลายทางอย่างไร

| ลักษณะ | ประสบการณ์ |

|---|---|

| เขตปกครอง | โดยไม่คำนึงถึงนโยบายการเข้าถึงแบบมีเงื่อนไขที่เชื่อมโยงกับแอป ผู้ดูแลระบบจะมองเห็นแอปในศูนย์จัดการ Power Platform และ cmdlet ของ PowerShell |

| ผู้สร้าง | โดยไม่คำนึงถึงนโยบายการเข้าถึงแบบมีเงื่อนไขที่เชื่อมโยงกับแอป ผู้ดูแลระบบจะมองเห็นแอปใน https://make.powerapps.com และสามารถเปิดสำหรับการแก้ไขใน Power Apps Studio |

| ผู้ใช้ปลายทาง | นโยบายการเข้าถึงแบบมีเงื่อนไขที่ใช้กับแอปจะบังคับใช้เมื่อผู้ใช้ปลายทางเปิดแอป ผู้ใช้ที่ไม่ผ่านการตรวจสอบการเข้าถึงแบบมีเงื่อนไขจะแสดงกล่องโต้ตอบในประสบการณ์การรับรองความถูกต้องซึ่งระบุว่าพวกเขาไม่ได้รับอนุญาตให้เข้าถึงทรัพยากร |

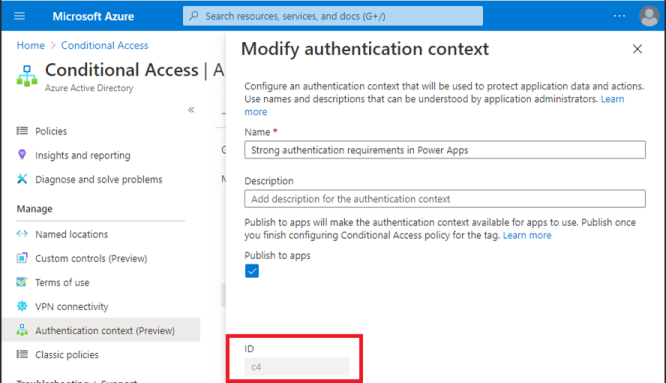

หลังจากที่ผู้ดูแลระบบเชื่อมโยงบริบทการรับรองความถูกต้องกับนโยบายการเข้าถึงแบบมีเงื่อนไขใน https://portal.azure.com พวกเขาอาจตั้งค่ารหัสบริบทการรับรองความถูกต้องในแอป รูปภาพต่อไปนี้แสดงตำแหน่งที่จะรับรหัสบริบทการรับรองความถูกต้อง

ผู้ใช้ปลายทางที่ไม่ตรงตามข้อกำหนดของนโยบายการเข้าถึงแบบมีเงื่อนไขจะได้รับข้อความแสดงข้อผิดพลาดที่ระบุว่าตนไม่มีสิทธิ์เข้าถึง

ตารางต่อไปนี้แสดงการเข้าถึงแบบมีเงื่อนไขในการสนับสนุนแอปแบบละเอียด:

| ชนิด Power Apps | การเข้าถึงแบบมีเงื่อนไขในการสนับสนุนแต่ละแอป |

|---|---|

| แอป Canvas | ความพร้อมใช้งานพรีวิว |

| แอปแบบจำลอง | ไม่รองรับ |

เพิ่มรหัสบริบทการรับรองความถูกต้องของการเข้าถึงแบบมีเงื่อนไขให้กับแอป

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

รับรหัสบริบทการรับรองความถูกต้องของการเข้าถึงแบบมีเงื่อนไขที่ตั้งค่าในแอป

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

เอารหัสบริบทการรับรองความถูกต้องของการเข้าถึงแบบมีเงื่อนไขในแอปออก

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>