Vad är Secured-core server?

Secured-Core är en samling funktioner som erbjuder inbyggda säkerhetsfunktioner för maskinvara, inbyggd programvara, drivrutin och operativsystem. Skyddet som tillhandahålls av Skyddade kärnsystem börjar innan operativsystemet startar och fortsätter medan det körs. Säker kärnserver är utformad för att leverera en säker plattform för kritiska data och program.

Säker kärnserver bygger på tre viktiga säkerhetspelare:

Skapa en maskinvarubaserad rot av tillit.

Skydd mot attacker på inbyggd programvara.

Att skydda operativsystemet från att köra overifierad kod.

Vad är en server med säker kärna

Initiativet Secured-core började med Windows-datorer genom ett djupgående samarbete mellan Microsofts och PC-tillverkningspartners för att ge den mest upphöjda Windows-säkerheten någonsin. Microsoft har utökat samarbetet ytterligare med partner för servertillverkning för att säkerställa att Windows Server levererar en säker operativsystemmiljö.

Windows Server är nära integrerat med maskinvara för att ge allt högre säkerhetsnivåer:

Rekommenderad baslinje: Det rekommenderade minimivärdet för alla system för att tillhandahålla grundläggande systemintegritet med TPM 2.0 för en maskinvarurot med förtroende och säker start. TPM2.0 och Säker start krävs för Windows Server-maskinvarucertifiering. Mer information finns i Microsoft höjer säkerhetsstandarden för nästa större Windows Server-version

Säker kärnserver: Rekommenderas för system och branscher som kräver högre säkerhetsnivåer. Säker kärnserver bygger på tidigare funktioner och använder avancerade processorfunktioner för att skydda mot attacker med inbyggd programvara.

Följande tabell visar hur varje säkerhetskoncept och funktion används för att skapa en säker kärnserver.

| Koncept | Funktion | Krav | Rekommenderad baslinje | Secured-Core-servern |

|---|---|---|---|---|

| Skapa en maskinvarubaserad rot av förtroende | ||||

| Säker startfunktion | Säker start är aktiverat i UEFI(Unified Extensible Firmware Interface) BIOS som standard. | ✓ | ✓ | |

| TPM (Trusted Platform Module) 2.0 | Uppfylla de senaste Microsoft-kraven för TCG-specifikationen (Trusted Computing Group). | ✓ | ✓ | |

| Certifierad för Windows Server | Visar att ett serversystem uppfyller Microsofts högsta tekniska stapel för säkerhet, tillförlitlighet och hanterbarhet. | ✓ | ✓ | |

| Start-DMA-skydd | Stöd för enheter som har IOMMU (Input/Output Memory Management Unit). Till exempel Intel VT-D eller AMD-Vi. | ✓ | ||

| Försvara mot angrepp på inbyggd programvara | ||||

| System Guard Säker start | Aktiverad i operativsystemet med DRTM-kompatibel Intel- och AMD-maskinvara (Dynamic Root of Trust for Measurement). | ✓ | ||

| Skydda operativsystemet från körning av icke-verifierad kod | ||||

| Virtualiseringsbaserad säkerhet (VBS) | Kräver Windows-hypervisor-programmet, som endast stöds på 64-bitars processorer med virtualiseringstillägg, inklusive Intel VT-X och AMD-v. | ✓ | ✓ | |

| Förbättrad kodintegritet för Hypervisor (HVCI) | HVCI-kompatibla drivrutiner (Hypervisor Code Integrity) plus VBS-krav. | ✓ | ✓ |

Skapa en maskinvarubaserad rot av förtroende

UEFI Secure boot är en säkerhetsstandard som skyddar dina servrar från skadliga rootkits genom att verifiera systemstartkomponenterna. Säker start verifierar att en betrodd författare har signerat drivrutiner och program för UEFI-inbyggd programvara digitalt. När servern startas kontrollerar den inbyggda programvaran signaturen för varje startkomponent, inklusive drivrutiner för inbyggd programvara och operativsystemet. Om signaturerna är giltiga startar servern och den inbyggda programvaran ger kontroll över operativsystemet.

Mer information om startprocessen finns i Skydda Windows-startprocessen.

TPM 2.0 tillhandahåller en säker, maskinvarubaserad lagring för känsliga nycklar och data. Varje komponent som läses in under startprocessen mäts, och mätresultaten lagras i TPM. Genom att verifiera maskinvarans rot av tillit höjer den nivån av skydd som ges av funktioner som BitLocker, som använder TPM 2.0 och underlättar skapandet av attesteringsbaserade arbetsflöden. Dessa attesteringsbaserade arbetsflöden kan införlivas i säkerhetsstrategier med noll förtroende.

Läs mer om Trusted Platform-moduler och hur Windows använder TPM-.

Tillsammans med Säker start och TPM 2.0 använder Windows Server Secured-core Boot DMA-skydd på kompatibla processorer som har IOMMU (Input/Output Memory Management Unit). Till exempel Intel VT-D eller AMD-Vi. Med DMA-startskydd skyddas system från DMA-attacker (Direct Memory Access) under start och under operativsystemets körning.

Försvara dig mot attacker på inbyggd programvara

Lösningar för slutpunktsskydd och identifiering har vanligtvis begränsad synlighet för inbyggd programvara, eftersom den inbyggda programvaran körs under operativsystemet. Inbyggd programvara har en högre åtkomst- och behörighetsnivå än operativsystem och hypervisor-kernel, vilket gör den till ett attraktivt mål för angripare. Attacker riktade mot inbyggd programvara undergräver andra säkerhetsåtgärder som implementeras av operativsystemet, vilket gör det svårare att identifiera när ett system eller en användare har komprometterats.

Från och med Windows Server 2022 skyddar System Guard Secure Launch startprocessen mot attacker mot inbyggd programvara med hjälp av maskinvarufunktioner från AMD och Intel. Med processorstöd för DRTM-teknik (Dynamic Root of Trust for Measurement)placerar säkra kärnservrar inbyggd programvara i en maskinvarubaserad sandbox som hjälper till att begränsa effekterna av sårbarheter i kod för högprivilegierad inbyggd programvara. System Guard använder DRTM-funktionerna som är inbyggda i kompatibla processorer för att starta operativsystemet, vilket säkerställer att systemet startas i ett betrott tillstånd genom att använda verifierad kod.

Skydda operativsystemet från utförande av overifierad kod

Säker kärnserver använder virtualiseringsbaserad säkerhet (VBS) och hypervisorskyddad kodintegritet (HVCI) för att skapa och isolera en säker minnesregion från det normala operativsystemet. VBS använder Windows-hypervisor-programmet för att skapa en VIRTUAL Secure Mode (VSM) för att erbjuda säkerhetsgränser inom operativsystemet, som kan användas för andra säkerhetslösningar.

HVCI, som ofta kallas minnesintegritetsskydd, är en säkerhetslösning som hjälper till att säkerställa att endast signerad och betrodd kod tillåts köras i kerneln. Om du endast använder signerad och betrodd kod förhindras attacker som försöker ändra kernellägeskoden. Till exempel attacker som ändrar drivrutiner, eller kryphål som WannaCry som försöker mata in skadlig kod i kerneln.

Mer information om VBS- och maskinvarukrav finns i Virtualiseringsbaserad säkerhet.

Förenklad hantering

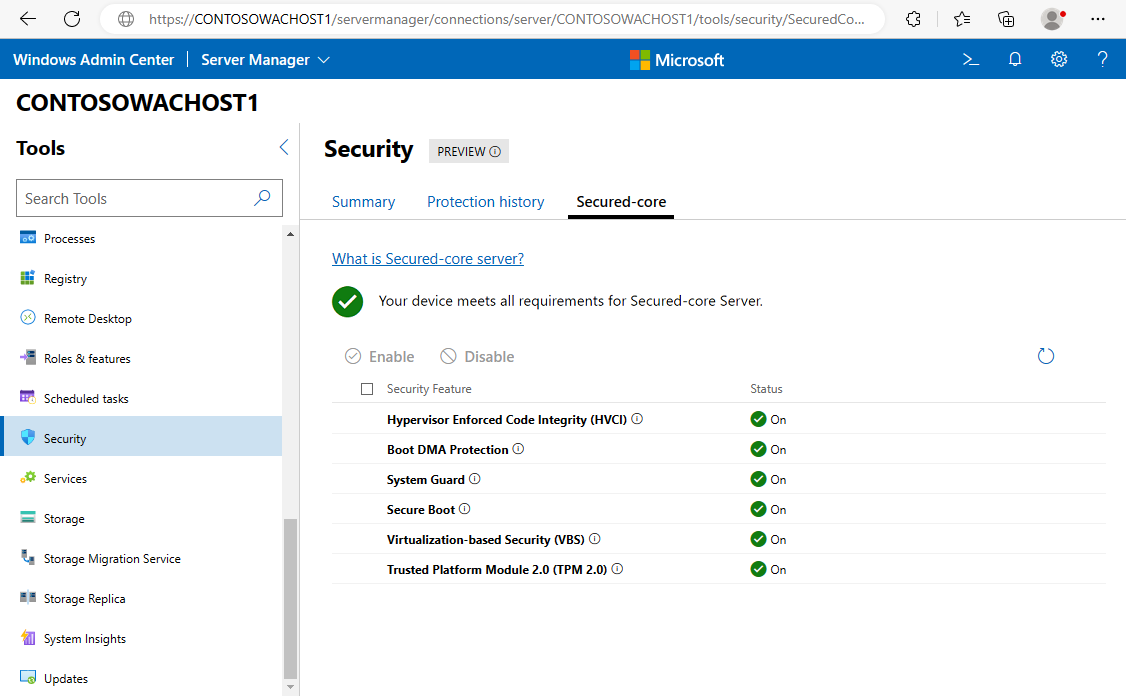

Du kan visa och konfigurera operativsystemets säkerhetsfunktioner i skyddade kärnsystem med hjälp av Windows PowerShell eller säkerhetstillägget i Administrationscenter för Windows. Med Azure Local Integrated Systems har tillverkningspartners ytterligare förenklat konfigurationsupplevelsen för kunder så att Microsofts bästa serversäkerhet är tillgänglig direkt.

Läs mer om Windows Admin Center.

Förebyggande skydd

Du kan proaktivt försvara dig mot och störa många av de vägar som angripare använder för att utnyttja system genom att aktivera funktioner med säkra kärnor. Säker kärnserver möjliggör avancerade säkerhetsfunktioner i de nedre lagren i teknikstacken, vilket skyddar de mest privilegierade områdena i systemet innan många säkerhetsverktyg är medvetna om sårbarheter. Det sker också utan behov av extra uppgifter eller övervakning av IT- och SecOps-team.

Påbörja din Secured-core-resa

Du hittar maskinvara som är certifierad för secured-core-servern från Windows Server Catalogoch Azure Local-servrar i Azure Local Catalog. Dessa certifierade servrar är fullt utrustade med branschledande säkerhetsreduceringar inbyggda i maskinvara, inbyggd programvara och operativsystemet för att förhindra några av de mest avancerade attackvektorerna.

Nästa steg

Nu förstår du vad Secured-core-servern är, här är några resurser för att komma igång. Lär dig mer om hur:

- Konfigurera säker kärnserver.

- Microsoft ger avancerad maskinvarusäkerhet till Server och Edge med secured-core i Microsofts säkerhetsblogg.

- Nya servrar med säkra kärnor är nu tillgängliga från Microsofts ekosystem för att skydda din infrastruktur i Microsofts säkerhetsblogg.

- Skapa Windows-kompatibla enheter, system och filterdrivrutiner på alla Windows-plattformar i Specifikationer och principer för Windows-maskinvarukompatibilitetsprogram.