Villkorlig åtkomst för VPN-anslutning med Microsoft Entra-ID

I den här guiden får du lära dig hur du ger VPN-användare åtkomst till dina resurser med hjälp av Villkorsstyrd åtkomst i Microsoft Entra. Med Microsoft Entra-villkorlig åtkomst för VPN-anslutning (virtual private network) kan du skydda VPN-anslutningarna. Villkorlig åtkomst är en principbaserad utvärderingsmotor som gör att du kan skapa åtkomstregler för alla Microsoft Entra-anslutna program.

Förutsättningar

Innan du börjar konfigurera villkorlig åtkomst för ditt VPN måste du ha slutfört följande krav:

Villkorlig åtkomst i Microsoft Entra ID

- Administratörer som interagerar med villkorlig åtkomst måste ha någon av följande rolltilldelningar beroende på vilka uppgifter de utför. Om du vill följa principen Noll förtroende för minsta behörighetkan du överväga att använda Privileged Identity Management (PIM) till just-in-time aktivera privilegierade rolltilldelningar.

- Läs principer och konfigurationer för villkorsstyrd åtkomst

- Skapa eller ändra principer för villkorsstyrd åtkomst

- Administratörer som interagerar med villkorlig åtkomst måste ha någon av följande rolltilldelningar beroende på vilka uppgifter de utför. Om du vill följa principen Noll förtroende för minsta behörighetkan du överväga att använda Privileged Identity Management (PIM) till just-in-time aktivera privilegierade rolltilldelningar.

Du har slutfört Självstudie: Distribuera Always On VPN – Konfigurera infrastruktur för Always On VPN- eller så har du redan konfigurerat Always On VPN-infrastrukturen i din miljö.

Windows-klientdatorn har redan konfigurerats med en VPN-anslutning med Intune. Om du inte vet hur du konfigurerar och distribuerar en VPN-profil med Intune kan du läsa Distribuera Always On VPN-profil till Windows 10 eller senare klienter med Microsoft Intune.

Konfigurera EAP-TLS för att ignorera crl-kontroll (Certificate Revocation List)

En EAP-TLS klient kan inte ansluta om inte NPS-servern slutför en återkallningskontroll av certifikatkedjan (inklusive rotcertifikatet). Molncertifikat som utfärdats till användaren av Microsoft Entra-ID har ingen CRL eftersom de är kortlivade certifikat med en livslängd på en timme. EAP på NPS måste konfigureras för att ignorera avsaknaden av en CRL. Eftersom autentiseringsmetoden är EAP-TLS behövs det här registervärdet endast under EAP\13. Om andra EAP-autentiseringsmetoder används bör även registervärdet läggas till under dessa.

I det här avsnittet lägger du till IgnoreNoRevocationCheck och NoRevocationCheck. Som standard är IgnoreNoRevocationCheck och NoRevocationCheck inställda på 0 (inaktiverad).

Mer information om registerinställningar för NPS CRL finns i Konfigurera certifikatåterkallningslistan för nätverkspolicyserver, kontrollera registerinställningarna.

Viktig

Om en Windows-routnings- och fjärråtkomstserver (RRAS) använder NPS för proxy-RADIUS-anrop till en andra NPS måste du ange IgnoreNoRevocationCheck=1 på båda servrarna.

Om den här registerändringen inte implementeras misslyckas IKEv2-anslutningar med hjälp av molncertifikat med PEAP, men IKEv2-anslutningar med klientautentiseringscertifikat som utfärdats från den lokala certifikatutfärdare fortsätter att fungera.

Öppna regedit.exe på NPS-servern.

Gå till HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13.

Välj Redigera > Ny och välj DWORD-värde (32-bitars) och ange IgnoreNoRevocationCheck.

Dubbelklicka på IgnoreNoRevocationCheck och ange Värdedata till 1.

Välj Redigera > Ny och välj DWORD-värde (32-bitars) och ange NoRevocationCheck.

Dubbelklicka på NoRevocationCheck och ange värdet till 1.

Välj OK och starta om servern. Det räcker inte att starta om RRAS- och NPS-tjänsterna.

| Registersökväg | EAP-tillägg |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13 | EAP-TLS |

| HKLM\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\25 | PEAP |

Skapa rotcertifikat för VPN-autentisering med Microsoft Entra-ID

I det här avsnittet konfigurerar du rotcertifikat för villkorlig åtkomst för VPN-autentisering med Microsoft Entra-ID, som automatiskt skapar en molnapp med namnet VPN Server i klientorganisationen. Om du vill konfigurera villkorlig åtkomst för VPN-anslutning måste du:

- Skapa ett VPN-certifikat i Azure-portalen.

- Ladda ned VPN-certifikatet.

- Distribuera certifikatet till VPN- och NPS-servrarna.

Viktig

När ett VPN-certifikat har skapats i Azure-portalen börjar Microsoft Entra-ID:t använda det omedelbart för att utfärda kortlivade certifikat till VPN-klienten. Det är viktigt att VPN-certifikatet distribueras omedelbart till VPN-servern för att undvika problem med verifiering av autentiseringsuppgifter för VPN-klienten.

När en användare försöker ansluta till en VPN-anslutning gör VPN-klienten ett anrop till Web Account Manager (WAM) på Windows 10-klienten. WAM anropar VPN-Serverns molnapplikation. När villkor och kontroller i principen för villkorsstyrd åtkomst är uppfyllda utfärdar Microsoft Entra-ID en token i form av ett kortlivat certifikat (1 timme) till WAM. WAM placerar certifikatet i användarens certifikatarkiv och skickar kontrollen till VPN-klienten.

VPN-klienten skickar sedan certifikatet som utfärdats av Microsoft Entra-ID:t till VPN för validering av autentiseringsuppgifter.

Notera

Microsoft Entra-ID använder det senast skapade certifikatet på VPN-anslutningsbladet som utfärdare. Microsoft Entra VPN-anslutningsbladscertifikat för villkorlig åtkomst stöder nu starka certifikatmappningar, ett certifikatbaserat autentiseringskrav som införts av KB5014754. VPN-anslutningsbladcertifikat innehåller nu ett SID-tillägg (1.3.6.1.4.1.311.25.2), som innehåller en kodad version av användarens SID som hämtats från attributet onPremisesSecurityIdentifier.

Skapa rotcertifikat:

- Logga in på din Azure-portal som global administratör.

- På den vänstra menyn klickar du på Microsoft Entra-ID.

- På sidan Microsoft Entra ID klickar du på Securityi avsnittet Hantera .

- På sidan Security i avsnittet Skydda klickar du på Villkorlig Åtkomst.

- På sidan Villkorlig åtkomst | Principer, i Hantera-avsnittet, klickar du på VPN-anslutning.

- På sidan VPN-anslutning klickar du på Nytt certifikat.

- På sidan Ny utför du följande steg: a. För Välj varaktighet, välj antingen 1, 2 eller 3 år. b. Välj Skapa.

Konfigurera principen för villkorlig åtkomst

I det här avsnittet konfigurerar du principen för villkorlig åtkomst för VPN-anslutning. När det första rotcertifikatet skapas i fliken VPN-anslutning skapas automatiskt en "VPN Server"-molnapplikation i klientorganisationen.

Skapa en princip för villkorsstyrd åtkomst som är tilldelad VPN-användargruppen och rikta in Cloud-appen till VPN Server-:

- användare: VPN-användare

- Cloud App: VPN Server

- Bevilja (åtkomstkontroll): "Kräv multifaktorautentisering". Andra kontroller kan användas om du vill.

Procedure: Det här steget omfattar skapandet av den mest grundläggande principen för villkorsstyrd åtkomst. Om du vill kan ytterligare villkor och kontroller användas.

På sidan villkorlig åtkomst väljer du Lägg tilli verktygsfältet längst upp.

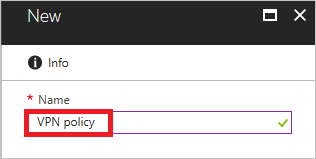

På sidan Ny i rutan Namn anger du ett namn för policyn. Ange till exempel VPN-princip.

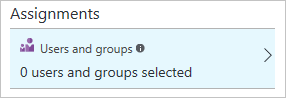

I avsnittet Tilldelning väljer du Användare och grupper.

Utför följande steg på sidan Användare och grupper:

a. Välj Välj användare och grupper.

b. Välj Välj.

c. På sidan Välj väljer du gruppen VPN-användare och väljer sedan Välj.

d. På sidan Användare och grupper väljer du Klar.

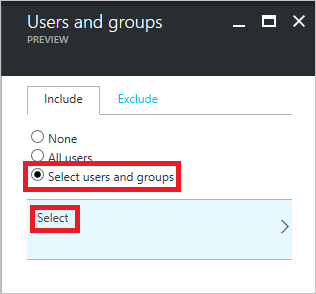

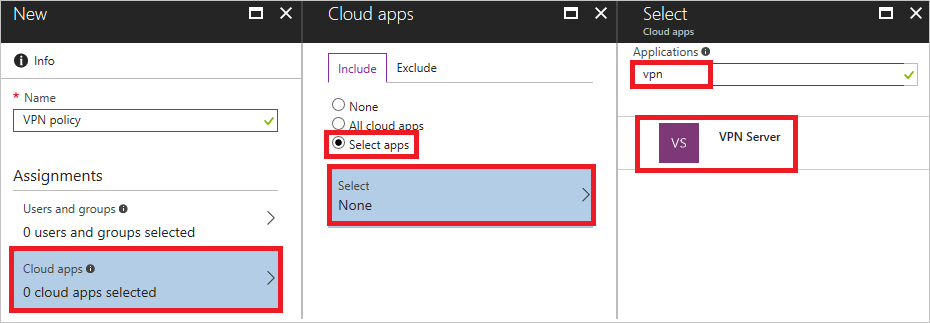

Utför följande steg på sidan Ny:

a. I avsnittet Tilldelningar väljer du Molnappar.

b. På sidan Molnappar väljer du Välj appar.

d. Välj VPN Server.

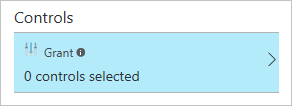

På sidan Ny öppnar du sidan Bevilja genom att välja Beviljai avsnittet Controls .

På sidan Bidrag, utför följande steg:

a. Välj Kräv multifaktorautentisering.

b. Välj Välj.

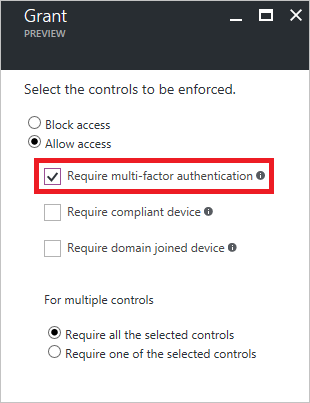

På sidan Ny, under Aktivera policy, välj På.

På sidan Ny väljer du Skapa.

Distribuera rotcertifikat för villkorlig åtkomst till lokal AD

I det här avsnittet distribuerar du ett betrott rotcertifikat för VPN-autentisering till din lokala AD.

På sidan VPN-anslutning väljer du Ladda ned certifikat.

Not

Alternativet Ladda ned base64-certifikat är tillgängligt för vissa konfigurationer som kräver base64-certifikat för distribution.

Logga in på en domänansluten dator med företagsadministratörsbehörighet och kör dessa kommandon från en kommandotolk för administratör för att lägga till molnrotcertifikaten i Enterprise NTauth store:

Obs

För miljöer där VPN-servern inte är ansluten till Active Directory-domänen måste molnrotcertifikaten läggas till i Betrodda rotcertifikat lagret manuellt.

Befallning Beskrivning certutil -dspublish -f VpnCert.cer RootCASkapar två Microsoft VPN-rot-CA gen 1 containrar under CN=AIA och CN=Certifikatutfärdare containrar, och publicerar varje rotcertifikat som ett värde på attributet cACertificate för båda Microsoft VPN-rot-CA gen 1 containrar. certutil -dspublish -f VpnCert.cer NTAuthCASkapar en CN=NTAuthCertificates container under CN=AIA och CN=Certification Authorities containers och publicerar varje rotcertifikat som ett värde i attributet cACertificate för CN=NTAuthCertificates container. gpupdate /forceGör det snabbare att lägga till rotcertifikaten på Windows-servern och klientdatorerna. Kontrollera att rotcertifikaten finns i Enterprise NTauth-arkivet och visa dem som betrodda:

- Logga in på en server med företagsadministratörsrättigheter som har certifikatutfärdarhanteringsverktyg installerade.

Anteckning

Som standard installeras Hanteringsverktyg för certifikatutfärdare på certifikatutfärdarservrar. De kan installeras på andra medlemsservrar som en del av Rolladministrationsverktyg i Serverhanteraren.

- På VPN-servern går du till Start-menyn och anger pkiview.msc för att öppna dialogrutan Enterprise PKI.

- På Start-menyn anger du pkiview.msc för att öppna dialogrutan Enterprise PKI.

- Högerklicka på Enterprise PKI och välj Hantera AD-behållare.

- Kontrollera att varje gen 1-certifikat för Microsoft VPN-rotcertifikatutfärdare finns under:

- NTAuthCertificates

- AIA-container

- Container för certifikatutfärdare

Skapa OMA-DM baserade VPNv2-profiler till Windows 10-enheter

I det här avsnittet skapar du OMA-DM-baserade VPNv2-profiler med Intune för att tillämpa en VPN-enhetskonfigurationspolicy.

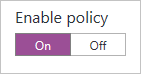

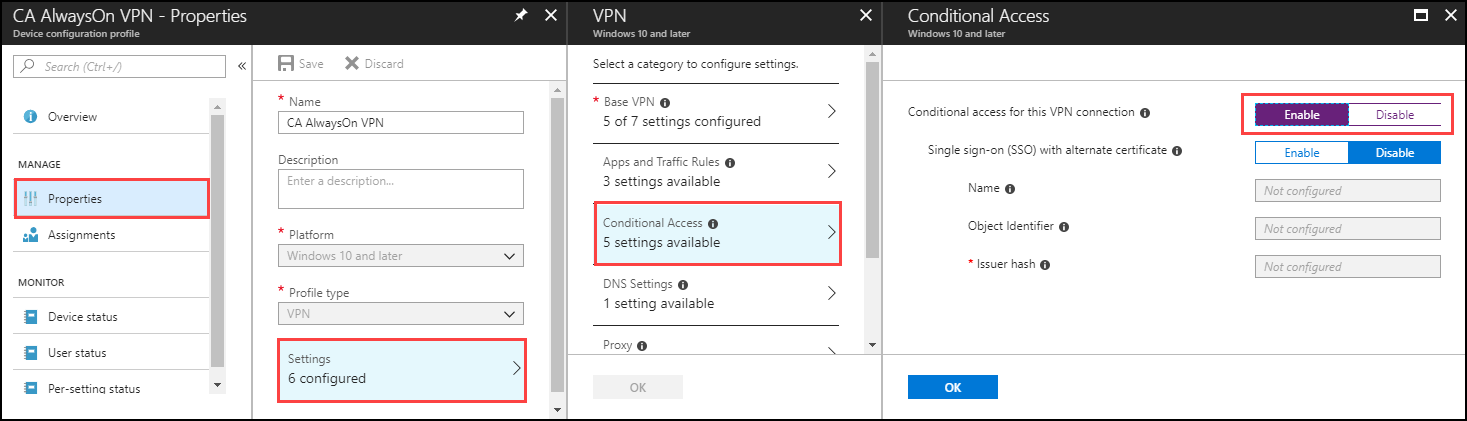

I Azure-portalen väljer du Intune>Enhetskonfiguration>Profiler och väljer den VPN-profil som du skapade i Konfigurera VPN-klienten med hjälp av Intune.

I principredigeraren väljer du Egenskaper>Inställningar>Bas-VPN. Utöka den befintliga EAP Xml- för att inkludera ett filter som ger VPN-klienten den logik som krävs för att hämta Microsoft Entra-certifikatet för villkorsstyrd åtkomst från användarens certifikatarkiv i stället för att lämna det åt slumpen så att det kan använda det första identifierade certifikatet.

Not

Utan detta kan VPN-klienten hämta användarcertifikatet som utfärdats från den lokala certifikatutfärdare, vilket resulterar i en misslyckad VPN-anslutning.

Leta upp avsnittet som slutar med </AcceptServerName></EapType> och infoga följande sträng mellan dessa två värden för att ge VPN-klienten logiken för att välja Certifikat för villkorsstyrd åtkomst i Microsoft Entra:

<TLSExtensions xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV2"><FilteringInfo xmlns="http://www.microsoft.com/provisioning/EapTlsConnectionPropertiesV3"><EKUMapping><EKUMap><EKUName>AAD Conditional Access</EKUName><EKUOID>1.3.6.1.4.1.311.87</EKUOID></EKUMap></EKUMapping><ClientAuthEKUList Enabled="true"><EKUMapInList><EKUName>AAD Conditional Access</EKUName></EKUMapInList></ClientAuthEKUList></FilteringInfo></TLSExtensions>Välj bladet Villkorlig Åtkomst och växla Villkorlig Åtkomst för den här VPN-anslutningen till Aktiverad.

Om du aktiverar den här inställningen ändras inställningen <DeviceCompliance><Enabled>true</Enabled> i VPNv2 Profile XML.

Välj OK.

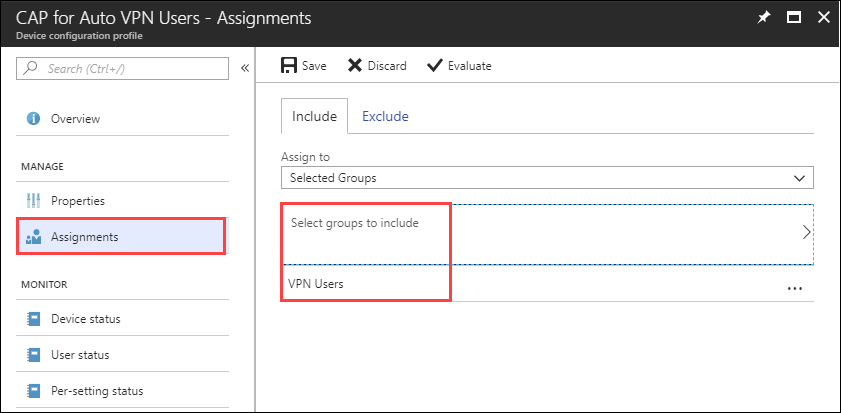

Välj Tilldelningarunder Inkludera och välj Välj grupper som ska inkluderas.

Välj rätt grupp som tar emot den här principen och välj Spara.

Tvinga synkronisering av MDM-policy på klientdatorn

Om VPN-profilen inte visas på klientenheten kan du under Inställningar\Nätverk & Internet\VPN tvinga MDM-principen att synkronisera.

Logga in på en domänansluten klientdator som medlem i VPN-användare grupp.

På Start-menyn anger du kontooch trycker på Retur.

I det vänstra navigeringsfönstret väljer du Åtkomst till arbete eller skola.

Under Åtkomst till arbete eller skola väljer du Ansluten till <\domain> MDMoch väljer sedan Info.

Välj Synkronisera och kontrollera att VPN-profilen visas under Inställningar\Nätverk & Internet\VPN.

Nästa steg

Du har konfigurerat VPN-profilen så att den använder villkorsstyrd åtkomst i Microsoft Entra.

Mer information om hur villkorlig åtkomst fungerar med VPN finns i VPN och villkorlig åtkomst.

Mer information om avancerade VPN-funktioner finns i Avancerade VPN-funktioner.

En översikt över VPNv2 CSP finns i CSPNv2 CSP: I det här avsnittet får du en översikt över VPNv2 CSP.