Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Bilaga C: Skyddade konton och grupper i Active Directory

I Active Directory betraktas en standarduppsättning med högprivilegierade konton och grupper som skyddade konton och grupper. Med de flesta objekt i Active Directory kan användare delegerade behörigheter för att hantera Active Directory-objekt ändra behörigheter för objekten, inklusive att ändra behörigheter för att tillåta sig att ändra medlemskap i särskilda grupper.

Skyddade konton och grupper är särskilda objekt där behörigheter anges och framtvingas via en automatisk process som säkerställer att behörigheterna för objekten förblir konsekventa. Dessa behörigheter kvarstår även om du flyttar objekten till olika platser i Active Directory. Om ett skyddat objekts behörigheter ändras ser befintliga processer till att behörigheterna snabbt återgår till standardinställningarna.

Skyddade grupper

Följande säkerhetskonton och grupper skyddas i Active Directory Domain Services:

- Kontooperatorer

- Administratör

- Administratörer

- Säkerhetskopieringsoperatorer

- Domänadministratörer

- Domänkontrollanter

- Företagsadministratörer

- Företagsnyckeladministratörer

- Nyckeladministratörer

- Krbtgt

- Utskriftsoperatorer

- Skrivskyddade domänkontrollanter

- Replikator

- Schemaadministratörer

- Serveroperatorer

AdminSDHolder

Syftet med AdminSDHolder-objektet är att ge "mallbehörigheter" för de skyddade kontona och grupperna i domänen. AdminSDHolder skapas automatiskt som ett objekt i systemcontainern för varje Active Directory-domän. Sökvägen är: CN=AdminSDHolder,CN=System,DC=<domain_component>,DC=<domain_component>?.

Gruppen Administratörer äger de flesta objekt i en Active Directory-domän, men gruppen Domänadministratörer äger objektet AdminSDHolder. Som standard kan företagsadministratörer göra ändringar i domänens AdminSDHolder-objekt, liksom domänens domänadministratörer och administratörsgrupper. Även om standardägaren för AdminSDHolder är domänens domänadministratörsgrupp kan medlemmar i administratörer eller företagsadministratörer ta över ägarskapet för objektet.

SDProp

SDProp är en process som körs var 60:e minut (som standard) på domänkontrollanten som innehåller domänens PDC-emulator (PDCE). SDProp jämför behörigheterna för domänens AdminSDHolder-objekt med behörigheterna för de skyddade kontona och grupperna i domänen. Om behörigheterna för något av de skyddade kontona och grupperna inte matchar behörigheterna för objektet AdminSDHolder återställer SDProp behörigheterna för de skyddade kontona och grupperna så att de matchar de som konfigurerats för domänens AdminSDHolder-objekt.

Arv av behörigheter är inaktiverat för skyddade grupper och konton. Även om kontona och grupperna flyttas till olika platser i katalogen ärver de inte behörigheter från sina nya överordnade objekt. Arv är inaktiverat på objektet AdminSDHolder så att behörighetsändringar i de överordnade objekten inte ändrar behörigheterna för AdminSDHolder.

Ändra SDProp-intervall

Normalt bör du inte behöva ändra det intervall med vilket SDProp körs, förutom i testsyfte. Om du behöver ändra SDProp-intervallet använder du regedit i PDCE för domänen för att lägga till eller ändra DWORD-värdet AdminSDProtectFrequency i HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters.

Intervallet med värden är i sekunder från 60 till 7200 (en minut till två timmar). Ta bort ändringar genom att ta bort adminSDProtectFrequency-nyckeln. Om du tar bort nyckeln återgår SDProp till intervallet 60 minuter. Du bör vanligtvis inte minska det här intervallet i produktionsdomäner eftersom det kan öka kostnaderna för LSASS-bearbetning på domänkontrollanten. Effekten av den här ökningen beror på antalet skyddade objekt i domänen.

Köra SDProp manuellt

En bättre metod för att testa AdminSDHolder-ändringar är att köra SDProp manuellt, vilket gör att uppgiften körs omedelbart men inte påverkar schemalagd körning. Du kan tvinga SDProp att köras med hjälp av Ldp.exe eller genom att köra ett LDAP-ändringsskript. Utför följande steg för att köra SDProp manuellt:

Starta Ldp.exe.

I dialogrutan Ldp klickar du på Anslutningoch klickar på Anslut.

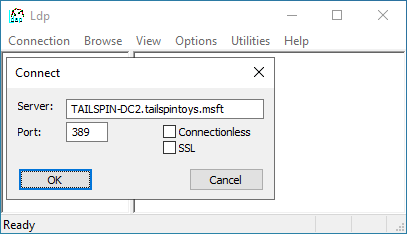

I dialogrutan Connect skriver du namnet på domänkontrollanten för domänen som innehåller PDC-emulatorrollen (PDCE) och klickar på OK.

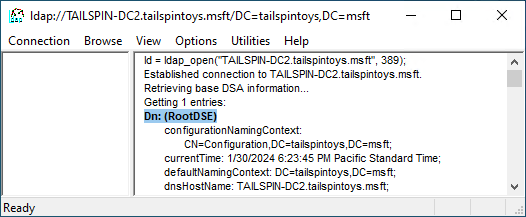

Kontrollera anslutningen genom att kontrollera att Dn: (RootDSE) finns ungefär som i följande skärmbild. Klicka sedan på Anslutning och klicka på Bind.

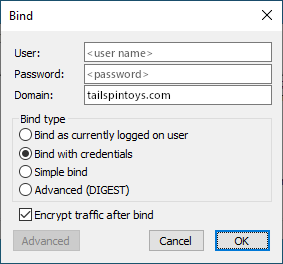

I dialogrutan Bind anger du autentiseringsuppgifterna för ett användarkonto som har behörighet att ändra rootDSE-objektet. (Om du är inloggad som den aktuella användaren kan du välja Bind som nuvarande inloggad användare.) Klicka på OK.

När bindningsåtgärden är klar klickar du på Bläddraoch klickar på Ändra.

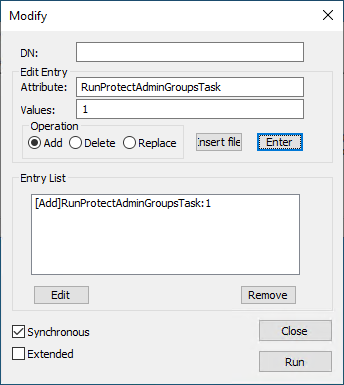

I dialogrutan Ändra lämnar du fältet DN tomt. I fältet Redigera postattribut skriver du RunProtectAdminGroupsTaskoch i fältet Värden skriver du 1. Klicka på och ange för att fylla i postlistan som visas här.

I den ifyllda dialogrutan Ändra klickar du på Köroch kontrollerar att de ändringar som du har gjort i objektet AdminSDHolder har dykt upp på objektet.