Nätverksisolering och säkerhet

Gäller för: Windows Server 2022, Windows Server 2019, Windows Server 2016

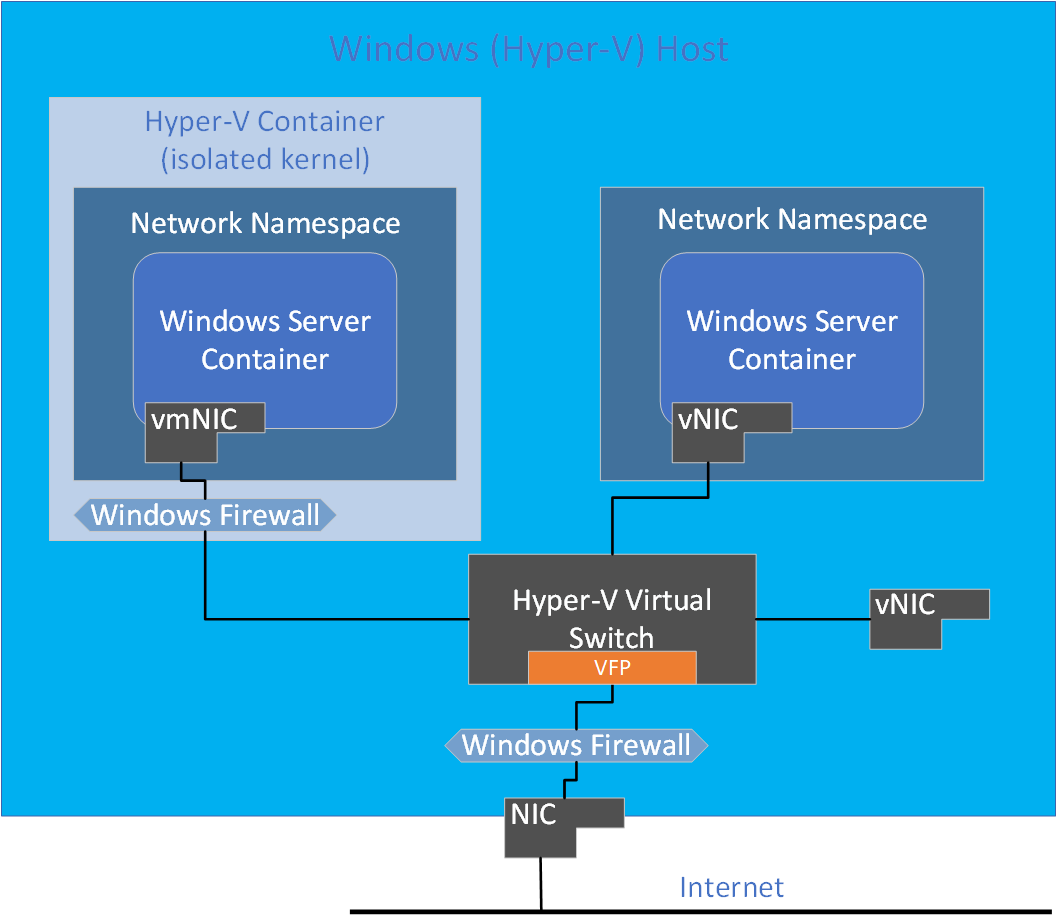

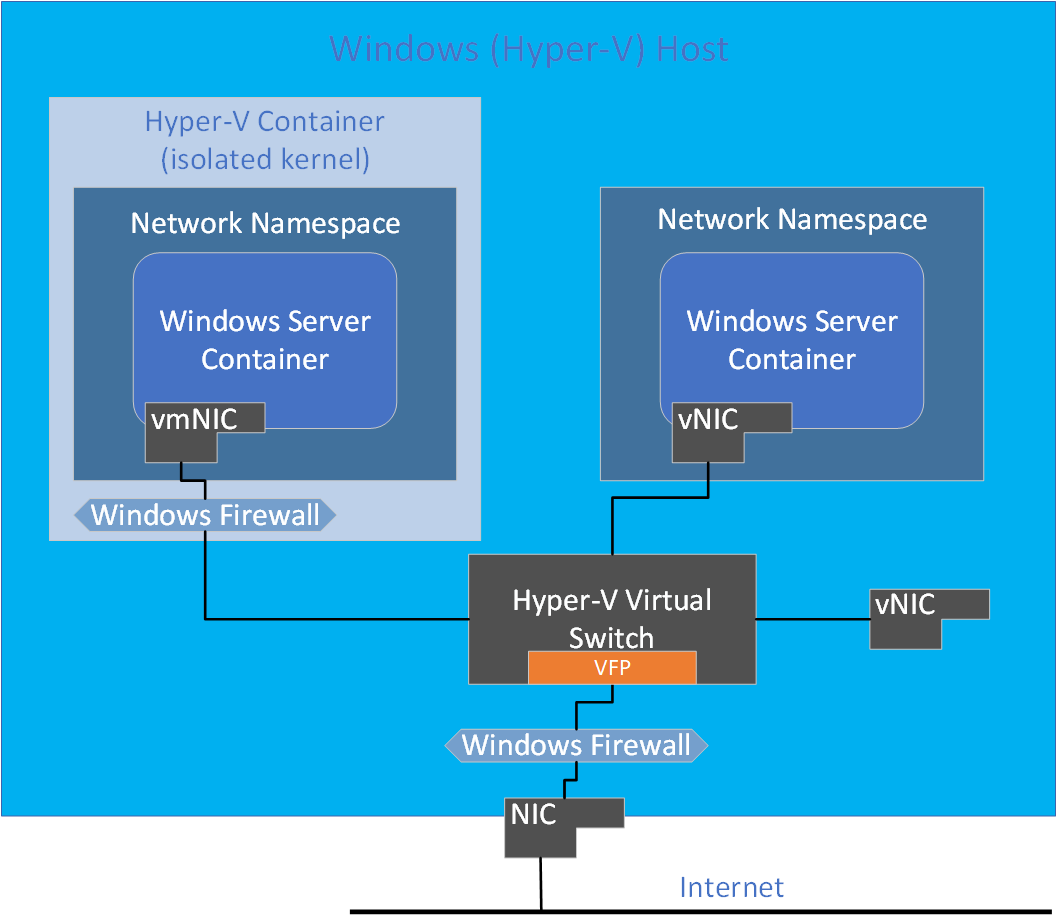

Isolering med nätverksnamnområden

Varje containerslutpunkt placeras i sitt eget nätverksnamnområde. Hanteringsvärdens virtuella nätverkskort och värdnätverksstack finns i standardnätverkets namnområde. För att framtvinga nätverksisolering mellan containrar på samma värd skapas ett nätverksnamnområde för varje Windows Server-container och containrar som körs under Hyper-V isolering som nätverkskortet för containern är installerat i. Windows Server-containrar använder ett virtuellt värdnätverkskort för att ansluta till den virtuella växeln. Hyper-V-isolering använder ett syntetiskt virtuellt nätverkskort (som inte exponeras för verktygs-VM) för att ansluta till den virtuella switchen.

Kör följande Powershell-cmdlet för att hämta alla nätverksutrymmen i protokollstacken:

Get-NetCompartment

Nätverkssäkerhet

Beroende på vilken container och nätverksdrivrutin som används tillämpas port-ACL:er av en kombination av Windows-brandväggen och Azure Virtual Filtering Platform (VFP).

Windows Server-containers

Följande värden använder Windows-värdarnas brandvägg (upplyst med nätverksnamnområden) samt VFP:

- Standardutgående: Tillåt alla

- Standard inkommande: TILLÅT ALL nätverkstrafik (TCP, UDP, ICMP, IGMP) som är obegärd

- NEKA ALL annan nätverkstrafik som inte kommer från dessa protokoll

Not

Innan Windows Server version 1709 och Windows 10 Fall Creators Update var standardregeln för inkommande trafik att neka all trafik. Användare som kör dessa äldre versioner kan skapa inkommande ALLOW-regler med docker run -p (portvidarebefordring).

Hyper-V isolering

Containrar som körs i Hyper-V isolering har en egen isolerad kernel och kör därför en egen instans av Windows-brandväggen med följande konfiguration:

- Standardinställningen TILLÅT ALLA i både Windows-brandväggen (körs på utility-VM:n) och den virtuella filtreringsplattformen (VFP).

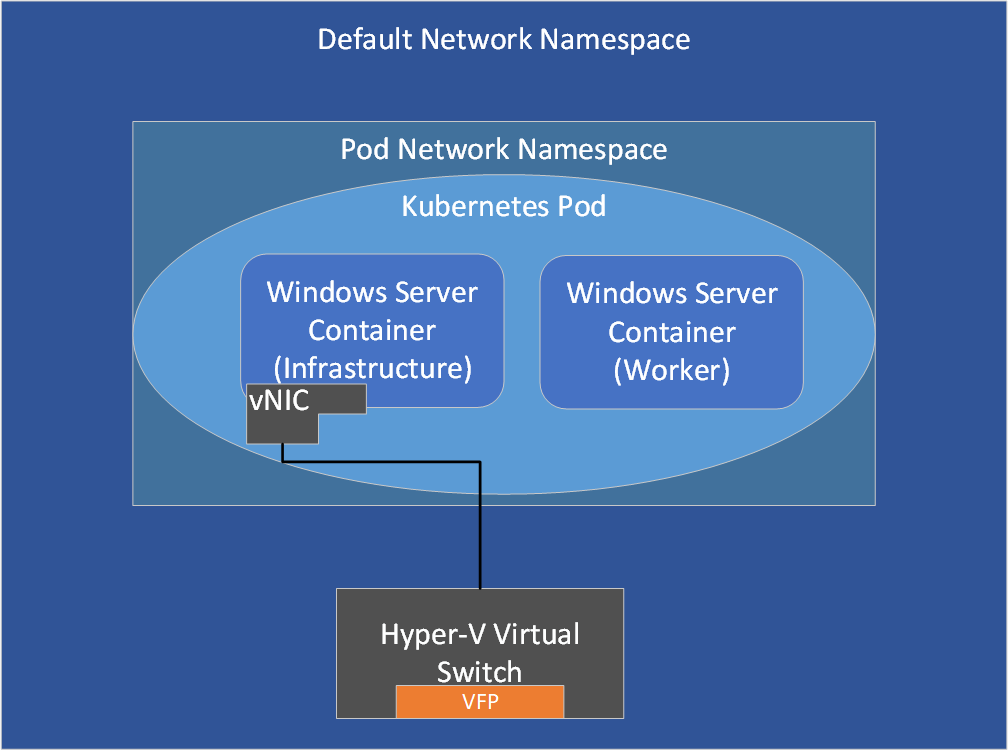

Kubernetes-poddar

I en Kubernetes-poddskapas först en infrastrukturcontainer som en slutpunkt är ansluten till. Containrar som tillhör samma podd, inklusive infrastruktur- och arbetscontainrar, delar ett gemensamt nätverksnamnområde (till exempel samma IP-adress och portutrymme).

Anpassa standardport-ACL:er

Om du vill ändra standardportens ACL:er läser du avsnittet Värdnätverkstjänst innan du ändrar portarna. Du måste uppdatera principer i följande komponenter:

Not

För Hyper-V isolering i transparent och NAT-läge kan du för närvarande inte konfigurera om standardportens ACL:er, vilket återspeglas av ett "X" i tabellen nedan:

| Nätverksdrivrutin | Windows Server-containrar | Hyper-V isolering |

|---|---|---|

| Genomskinlig | Windows-brandväggen | X |

| NAT | Windows-brandväggen | X |

| L2Bridge | Båda | VFP |

| L2Tunnel | Båda | VFP |

| Överlägg | Båda | VFP |