Hotidentifiering på Microsofts enhetliga SecOps-plattform

Cybersäkerhetshot finns i överflöd i det nuvarande tekniklandskapet. Mycket brus skapas av det ständiga spöket av intrång och ett överflöd av signaler som är tillgängliga för säkerhetsoperationscenter. Microsofts enhetliga SecOps-plattform separerar åtgärdsbara hot från bruset. Varje tjänst i Microsofts enhetliga SecOps-plattform lägger till sina egna finjusterade identifieringar för att matcha komplexiteten i den lösning som den tillhandahåller och sätter ihop allt i en enda instrumentpanel.

Microsofts enhetliga SecOps-plattform i Microsoft Defender-portalen samlar identifieringar i form av aviseringar och incidenter från Microsoft Defender XDR, Microsoft Sentinel och Microsoft Defender för molnet.

Hotidentifiering i Microsoft Defender-portalen

Säkerhetsteamen behöver fokus och klarhet för att eliminera falska positiva identifieringar. Microsoft Defender-portalen korrelerar och sammanfogar aviseringar och incidenter från alla Microsofts säkerhets- och efterlevnadslösningar som stöds och förenar hotidentifiering från externa lösningar via Microsoft Sentinel och Microsoft Defender för molnet. Korrelationen och sammanslagningen av dessa signaler ger omfattande kontext och prioritering. Till exempel kan en AiTM-nätfiskeattack (Adversary-in-The-Middle) ha delar av hotpusslet utspridda över flera källor. Defender-portalen sätter ihop dessa delar i en attackberättelse samtidigt som du tillhandahåller attackavbrutna och guidade svar för att åtgärda hotet.

Följande bild visar incidentinstrumentpanelen som korrelerar signaler från flera tjänster, inklusive de enskilda identifieringskällorna för en fullständig AiTM-attackberättelse.

Varje Microsoft-säkerhetsprodukt som stöds aktiverar fler signaler för att strömma till Defender-portalen. Mer information om hur dessa signaler sammanfogas och prioriteras finns i Incidenter och aviseringar i Microsoft Defender-portalen.

Microsoft Defender XDR hotidentifiering

Defender XDR har en unik korrelationsfunktion som ger ett extra lager med dataanalys och hotidentifiering. Följande tabell innehåller exempel på hur säkerhetstjänster som stöds justeras för att identifiera hot som matchar dess lösnings karaktär.

| Defender XDR tjänst | Specialitet för hotidentifiering |

|---|---|

| Microsoft Defender för Endpoint | Microsoft Defender antivirusprogram identifierar polymorf skadlig kod med beteendebaserad och heuristisk analys på slutpunkter som mobila enheter, stationära datorer med mera. |

| Microsoft Defender för Office 365 | Identifierar nätfiske, skadlig kod, vapenbaserade länkar med mera i e-post, Teams och OneDrive. |

| Microsoft Defender for Identity | Identifierar behörighetseskalering, lateral förflyttning, identifiering, skyddundandragande, persistens och mer i både lokala identiteter och molnidentiteter. |

| Microsoft Defender for Cloud Apps | Identifierar misstänkta aktiviteter via användar- och entitetsbeteendeanalys (UEBA) i molnprogram. |

| Hantering av hot och säkerhetsrisker för Microsoft Defender | Identifierar sårbarheter på enheter som ger meningsfull kontext för undersökningar. |

| Microsoft Entra ID Protection | Identifierar risker som är kopplade till inloggningar som omöjliga resor, verifierade hotskådespelares IP-adresser, läckta autentiseringsuppgifter, lösenordssprayer med mera. |

| Microsoft Data Loss Prevention | Identifierar risker och beteenden som är kopplade till överdelning och exfiltrering av känslig information i Microsoft 365-tjänster, Office-program, slutpunkter med mera. |

Mer information finns i Vad är Microsoft Defender XDR?

Microsoft Sentinel hotidentifiering

Microsoft Sentinel ansluten till Defender-portalen möjliggör datainsamling från ett stort antal Microsoft- och icke-Microsoft-källor, men slutar inte där. Med Microsoft Sentinel funktioner för hothantering får du de verktyg som behövs för att identifiera och organisera hot mot din miljö.

| Hothanteringsfunktion | Identifieringsfunktion | Mer information |

|---|---|---|

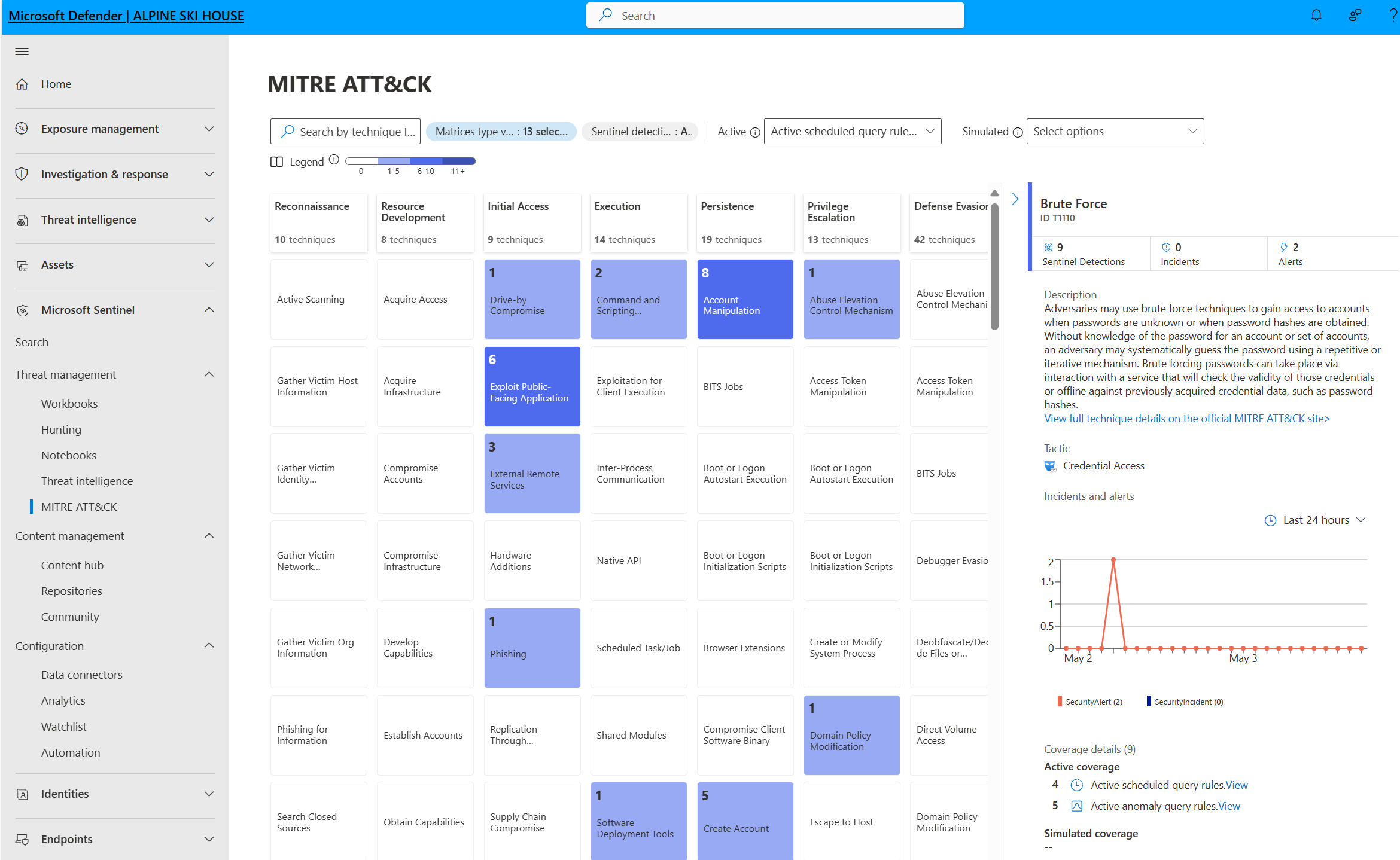

| MITRE ATT&CK-täckning | Organisera täckningen för hotidentifiering och förstå luckor. | Förstå säkerhetstäckningen i MITRE ATT&CK-ramverket® |

| Analytics | Regler gräver ständigt igenom dina data för att generera aviseringar och incidenter och integrerar dessa signaler i Defender-portalen. | Identifiera hot direkt |

| Visningslistor | Kurera meningsfulla relationer i din miljö för att förbättra kvaliteten och prioriteringen av identifieringar. | Visningslistor i Microsoft Sentinel |

| Arbetsböcker | Identifiera hot med visuella insikter, särskilt för att övervaka hälsotillståndet för din datainsamling och förstå luckor som förhindrar korrekt hotidentifiering. | Visualisera dina data med arbetsböcker |

| Sammanfattningsregler | Optimerar bullriga loggar med hög volym för att identifiera hot i värdedata med låg säkerhet. | Generera aviseringar om hotinformationsmatchningar mot nätverksdata |

Mer information finns i Ansluta Microsoft Sentinel till Microsoft Defender-portalen.

Microsoft Defender för molnhotidentifiering

Defender för molnet tillhandahåller hotidentifiering för att generera aviseringar och incidenter genom att kontinuerligt övervaka molnens tillgångar med avancerad säkerhetsanalys. Dessa signaler integreras direkt i Defender-portalen för korrelations- och allvarlighetsgradsklassificering. Varje plan som aktiveras i Defender för molnet lägger till identifieringssignalerna som strömmas till Defender-portalen. Mer information finns i Aviseringar och incidenter i Microsoft Defender XDR.

Defender för molnet identifierar hot i en mängd olika arbetsbelastningar. Följande tabell innehåller exempel på några av de hot som identifieras. Mer information om specifika aviseringar finns i referenslistan säkerhetsaviseringar.

| Defender for Cloud-plan | Specialitet för hotidentifiering |

|---|---|

| Defender för servrar | Identifierar hot för Linux och Windows baserat på fel med program mot skadlig kod, fillösa attacker, krypterings- och utpressningstrojanattacker, råstyrkeattacker och många fler. |

| Defender för Storage | Identifierar nätfiskeinnehåll och distribution av skadlig kod, misstänkt åtkomst och identifiering, ovanlig dataextrahering med mera. |

| Defender för containrar | Identifierar hot på kontrollplanet och arbetsbelastningskörningen för riskfylld exponering, skadlig eller kryptografiutvinning, web shell-aktivitet, anpassade simuleringar med mera. |

| Defender för databaser | Identifierar SQL-inmatning, fuzzing, ovanlig åtkomst, råstyrkeförsök med mera. |

| Defender för API:er | Identifierar misstänkta trafiktoppar, åtkomst från skadliga IP-adresser, identifierings- och uppräkningstekniker för API-slutpunkter med mera. |

| SKYDD mot AI-hot | Identifierar hot i generativa AI-program för jailbreak-försök, exponering av känsliga data, skadad AI med mera. |

Mer information finns i Säkerhetsaviseringar och incidenter.