Utforska entiteter

När aviseringar skickas till Microsoft Sentinel innehåller de dataelement som Microsoft Sentinel identifierar och klassificerar som entiteter, till exempel användarkonton, värdar, IP-adresser och andra. Ibland kan den här identifieringen vara en utmaning om aviseringen inte innehåller tillräckligt med information om entiteten.

Användarkonton kan till exempel identifieras på mer än ett sätt: använda ett Microsoft Entra-kontos numeriska identifierare (GUID) eller dess UPN-värde (User Principal Name), eller alternativt använda en kombination av användarnamnet och dess NT-domännamn. Olika datakällor kan identifiera samma användare på olika sätt. När det är möjligt sammanfogar Microsoft Sentinel därför dessa identifierare till en enda entitet, så att de kan identifieras korrekt.

Det kan dock hända att en av dina resursprovidrar skapar en avisering där en entitet inte är tillräckligt identifierad – till exempel ett användarnamn utan domännamnskontexten. I sådana fall kan användarentiteten inte sammanfogas med andra instanser av samma användarkonto, som skulle identifieras som en separat entitet, och dessa två entiteter skulle förbli separata i stället för enhetliga.

För att minimera risken för detta bör du kontrollera att alla dina aviseringsprovidrar korrekt identifierar entiteterna i de aviseringar som de skapar. Dessutom kan synkronisering av användarkontoentiteter med Microsoft Entra-ID skapa en enande katalog som kan slå samman användarkontoentiteter.

Följande typer av entiteter identifieras för närvarande i Microsoft Sentinel:

Användarkonto (konto)

Host

IP-adress (IP)

Skadlig kod

Fil

Process

Molnprogram (CloudApplication)

Domännamn (DNS)

Azure-resurs

Fil (FileHash)

Registernyckel

Registervärde

Säkerhetsgrupp

webbadress

IoT-enhet

Mailbox

E-postkluster

Mail message

Skicka e-post

Entitetssidor

När du stöter på en entitet (för närvarande begränsad till användare och värdar) i en sökning, en avisering eller en undersökning kan du välja entiteten och tas till en entitetssida, ett datablad som är fullt av användbar information om den entiteten. De typer av information som du hittar på den här sidan innehåller grundläggande fakta om entiteten, en tidslinje med viktiga händelser relaterade till den här entiteten och insikter om entitetens beteende.

Entitetssidor består av tre delar:

Panelen till vänster innehåller entitetens identifierande information som samlas in från datakällor som Microsoft Entra-ID, Azure Monitor, Microsoft Defender för molnet och Microsoft Defender XDR.

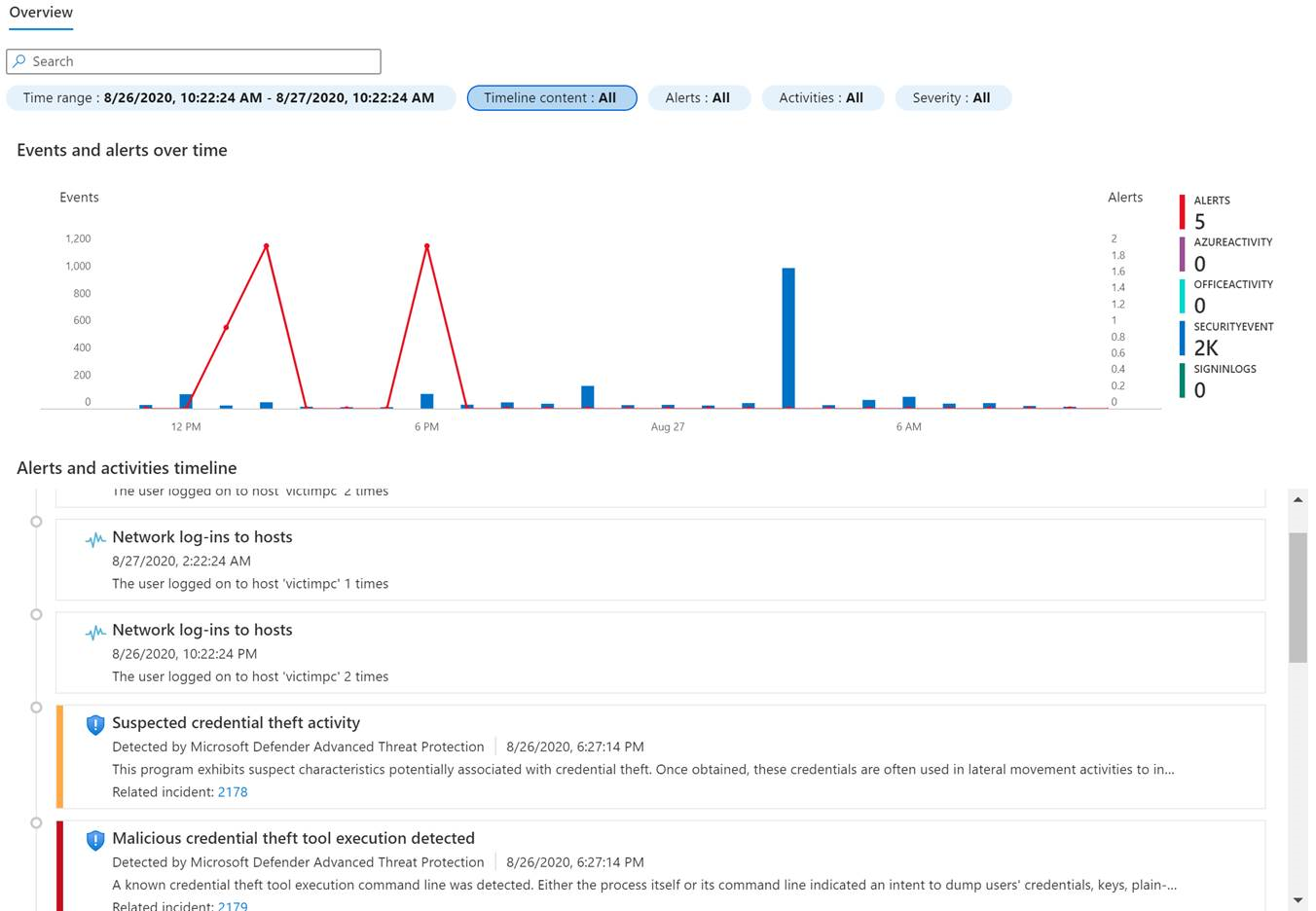

I mittenpanelen visas en grafisk tidslinje och en texttidslinje med viktiga händelser relaterade till entiteten, till exempel aviseringar, bokmärken och aktiviteter. Aktiviteter är aggregeringar av viktiga händelser från Log Analytics. De frågor som identifierar dessa aktiviteter utvecklas av Microsofts säkerhetsforskningsteam.

Panelen på höger sida visar beteendeinsikter för entiteten. Dessa insikter hjälper dig att snabbt identifiera avvikelser och säkerhetshot. Insikterna utvecklas av Microsofts säkerhetsforskningsteam och baseras på modeller för avvikelseidentifiering.

Tidslinjen

Tidslinjen är en viktig del av entitetssidans bidrag till beteendeanalys i Microsoft Sentinel. Den visar en berättelse om entitetsrelaterade händelser som hjälper dig att förstå entitetens aktivitet inom en viss tidsram.

Du kan välja tidsintervall bland flera förinställda alternativ (till exempel de senaste 24 timmarna) eller ange det till valfri anpassad tidsram. Dessutom kan du ange filter som begränsar informationen i tidslinjen till specifika typer av händelser eller aviseringar.

Följande typer av objekt ingår i tidslinjen:

Aviseringar – alla aviseringar där entiteten definieras som en mappad entitet. Om din organisation har skapat anpassade aviseringar med hjälp av analysregler bör du se till att reglernas entitetsmappning görs korrekt.

Bokmärken – alla bokmärken som innehåller den specifika entitet som visas på sidan.

Aktiviteter – aggregering av viktiga händelser som rör entiteten.

Entity Insights

Entitetsinsikter är frågor som definieras av Microsofts säkerhetsforskare för att hjälpa dina analytiker att undersöka mer effektivt och effektivt. Insikterna presenteras som en del av entitetssidan och ger värdefull säkerhetsinformation om värdar och användare i form av tabelldata och diagram. Att ha informationen här innebär att du inte behöver ta en omväg till Log Analytics. Insikterna omfattar data om inloggningar, grupptillägg, avvikande händelser med mera och innehåller avancerade ML-algoritmer för att identifiera avvikande beteende. Insikterna baseras på följande datatyper:

Syslog

SecurityEvent

Granskningsloggar

Inloggningsloggar

Office-aktivitet

BehaviorAnalytics (UEBA)