Övning – Felsöka nätverk med hjälp av verktygen för övervakning och diagnostisering i Network Watcher

Azure Network Watcher hjälper dig att diagnostisera konfigurationsfel som hindrar kommunikation mellan virtuella datorer.

Anta att du har två virtuella datorer som inte kan kommunicera. Du vill diagnostisera problemet och lösa det så snabbt som möjligt. Du vill göra det här med Network Watcher.

Här felsöker du anslutningen mellan två virtuella datorer i olika undernät.

Viktigt!

Du behöver en egen Azure-prenumeration för att utföra den här övningen, och avgifter kan tillkomma. Om du inte redan har en Azure-prenumeration kan du skapa ett kostnadsfritt konto innan du börjar.

Konfigurera ett virtuellt nätverk och virtuella datorer

Vi börjar med att skapa infrastrukturen. Vi kommer också att skapa ett konfigurationsfel:

Öppna en Azure Cloud Shell-session i webbläsaren.

Öppna katalogen där du vill skapa resurser.

Välj Bash längst upp till vänster på Cloud Shell-menyraden.

Lista de regioner som stöds för din prenumeration.

az account list-locationsSkapa en resursgrupp och tilldela den till variabelnamnet RG genom att köra följande kod, ersätta

<resource group name>med ett namn för resursgruppen och<name>med namnet på en region från föregående utdata.az group create --name <resource group name> --location <name> RG=<resource group name>Skapa ett virtuellt nätverk med namnet MyVNet1 med ett undernät med namnet FrontendSubnet genom att köra det här kommandot.

az network vnet create \ --resource-group $RG \ --name MyVNet1 \ --address-prefixes 10.10.0.0/16 \ --subnet-name FrontendSubnet \ --subnet-prefixes 10.10.1.0/24Skapa ett annat undernät med namnet BackendSubnet genom att köra det här kommandot.

az network vnet subnet create \ --address-prefixes 10.10.2.0/24 \ --name BackendSubnet \ --resource-group $RG \ --vnet-name MyVNet1Distribuera en virtuell dator i FrontendSubnet genom att

<password>köra det här kommandot och ersätta med ett komplext lösenord som du väljer.az vm create \ --resource-group $RG \ --name FrontendVM \ --vnet-name MyVNet1 \ --subnet FrontendSubnet \ --image Win2019Datacenter \ --admin-username azureuser \ --admin-password <password>Kommentar

Om du får felet "partofthepassword: event not found" skapar du ett nytt lösenord med hjälp av tillåtna tecken.

Installera IIS på FrontendVM genom att köra följande kod.

az vm extension set \ --publisher Microsoft.Compute \ --name CustomScriptExtension \ --vm-name FrontendVM \ --resource-group $RG \ --settings '{"commandToExecute":"powershell.exe Install-WindowsFeature -Name Web-Server"}' \ --no-waitDistribuera en virtuell dator i BackendSubnet genom att köra det här kommandot och ersätt

<password>med ett komplext lösenord som du väljer.az vm create \ --resource-group $RG \ --name BackendVM \ --vnet-name MyVNet1 \ --subnet BackendSubnet \ --image Win2019Datacenter \ --admin-username azureuser \ --admin-password <password>Installera IIS på BackendVM genom att köra det här kommandot.

az vm extension set \ --publisher Microsoft.Compute \ --name CustomScriptExtension \ --vm-name BackendVM \ --resource-group $RG \ --settings '{"commandToExecute":"powershell.exe Install-WindowsFeature -Name Web-Server"}' \ --no-waitSkapa en nätverkssäkerhetsgrupp (NSG) MyNsg genom att ange följande kommando.

az network nsg create \ --name MyNsg \ --resource-group $RGSkapa ett konfigurationsfel som förhindrar kommunikation mellan de virtuella datorerna.

az network nsg rule create \ --resource-group $RG \ --name MyNSGRule \ --nsg-name MyNsg \ --priority 4096 \ --source-address-prefixes '*' \ --source-port-ranges '*' \ --destination-address-prefixes '*' \ --destination-port-ranges 80 443 3389 \ --access Deny \ --protocol TCP \ --direction Inbound \ --description "Deny from specific IP address ranges on 80, 443 and 3389."Kör följande kommando för att associera en nätverkssäkerhetsgrupp med ett undernät.

az network vnet subnet update \ --resource-group $RG \ --name BackendSubnet \ --vnet-name MyVNet1 \ --network-security-group MyNsg

Aktivera Network Watcher för din region

Nu ska vi använda Azure CLI för att konfigurera Network Watcher i samma region som infrastrukturen.

- Aktivera Network Watcher genom att köra det här kommandot och ersätta

<location>med den Azure-region som du använde när du skapade resursgruppen i början av den här sessionen.

az network watcher configure \

--enabled true \

--resource-group $RG \

--locations <location>

Använd Network Watcher till att visa topologin

Nu kan du använda Network Watcher i Azure Portal för att felsöka anslutningen mellan två virtuella datorer i olika undernät. Din kollega har rapporterat ett anslutningsproblem via HTTP/HTTPS mellan de två virtuella datorerna. Först undersöker du nätverkstopologin.

Logga in på Azure-portalen.

I global sökning anger du Network Watcher och väljer den tjänsten. Fönstret Översikt över Network Watcher visas med en lista över den aktiva nätverksbevakaren.

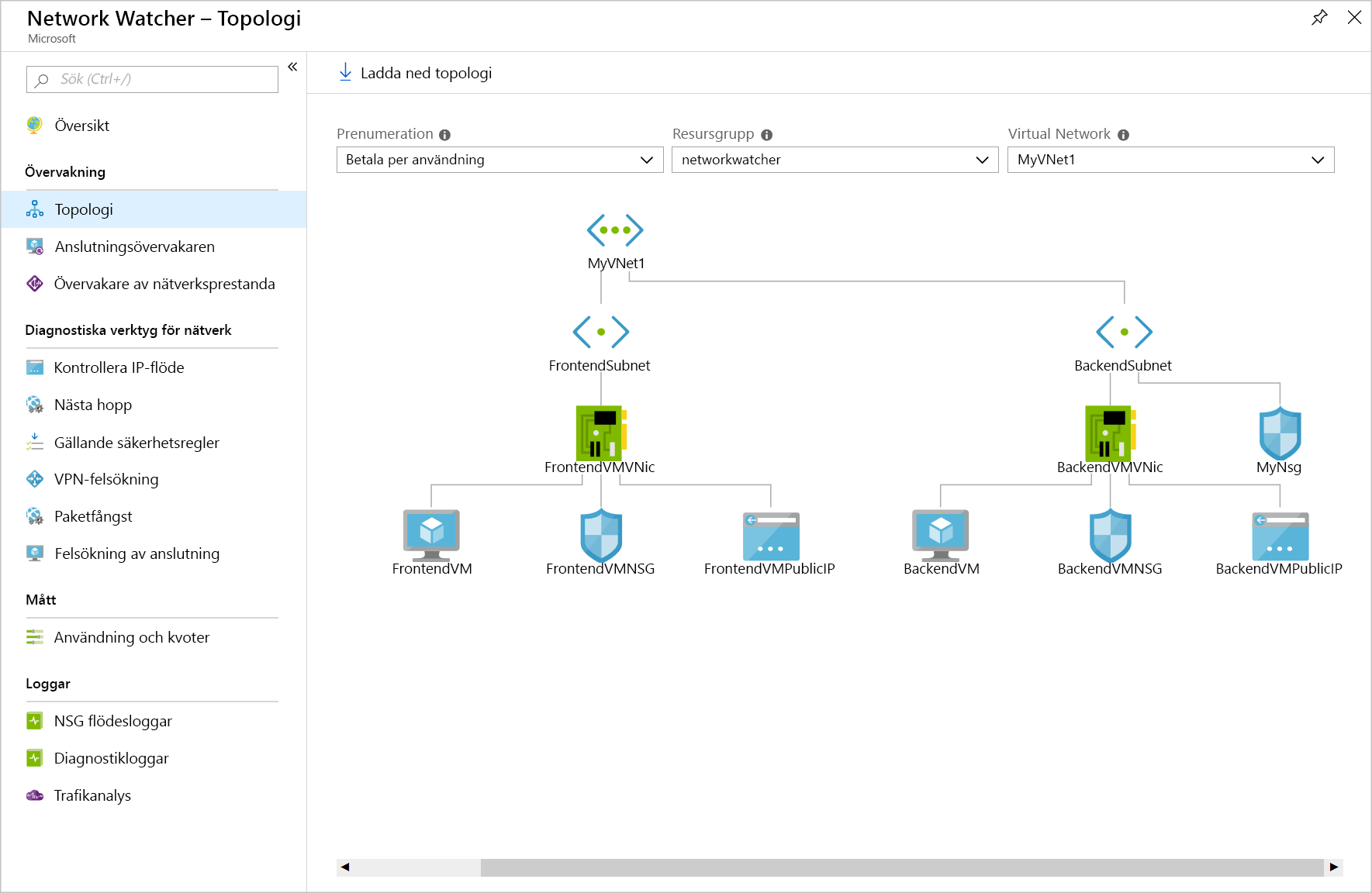

På menyn Network Watcher går du till Övervakning och väljer Topologi. Network Watcher | Topologifönstret visas.

I de nedrullningsbara fälten väljer du din prenumeration och resursgrupp för den här övningen. Nätverkstopologin för MyVNet1 visar gränssnitten för klientdelen och den virtuella datorns serverdel. Det här är det virtuella nätverk som du skapade i början av den här övningen.

Använd Anslutningsövervakare för att köra tester från serverdelen till klientdelen

Topologin verkar vara korrekt. Nu ska vi konfigurera några tester i Anslutningsövervakaren för att få mer information. Börja med att skapa ett test från den virtuella serverdelsdatorn till den virtuella klientdatorn.

På menyn Network Watcher går du till Övervakning och väljer Anslutningsövervakare. Network Watcher | Fönstret Översikt över anslutningsövervakare visas.

I kommandofältet väljer du Skapa. Sidan Skapa Anslutningsövervakare visas.

På fliken Grundläggande anger du följande värden för varje inställning.

Inställning Värde Anslutningsövervakare namn Back-to-front-HTTP-test Prenumeration Välj din prenumeration i listrutan Region Välj den Azure-region där du distribuerade dina resurser Konfiguration av arbetsyta Använd arbetsytan som skapats av anslutningsövervakaren (standard) är markerad Välj Nästa: Testgrupper. Fönstret Lägg till testgruppsinformation visas.

Som Testgruppnamn anger du Back-to-front-HTTP-test-group.

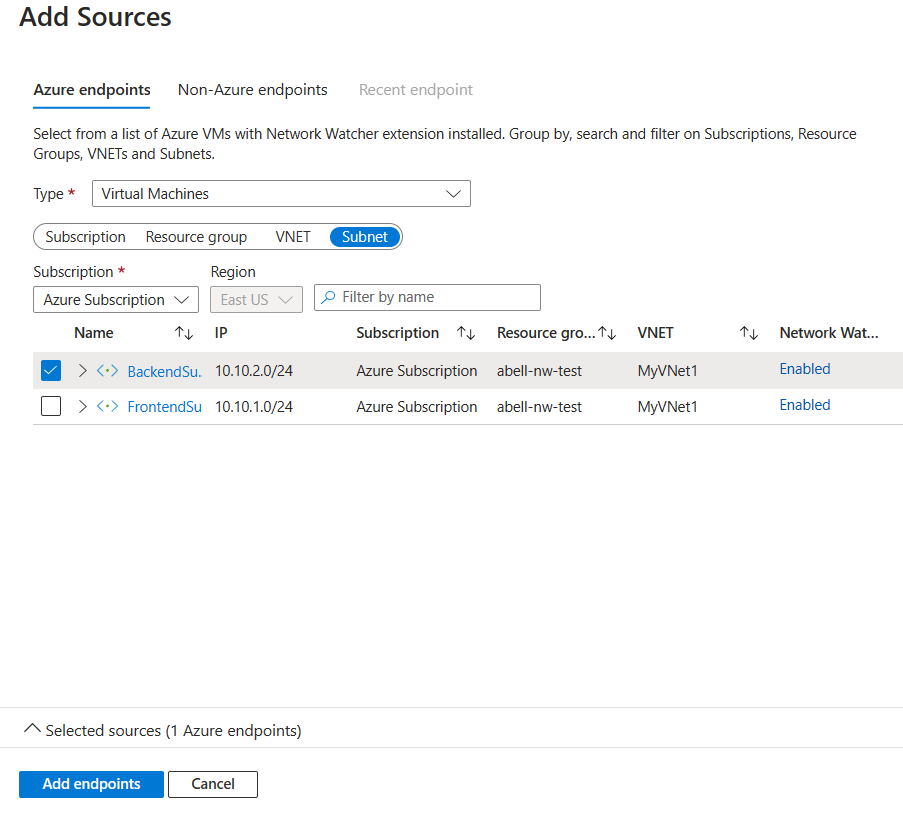

I rutan Källor väljer du Lägg till källor. Fönstret Lägg till källor visas.

På fliken Azure-slutpunkter väljer du Undernät, kontrollerar att din prenumeration är vald och väljer sedan BackendSubnet i listan.

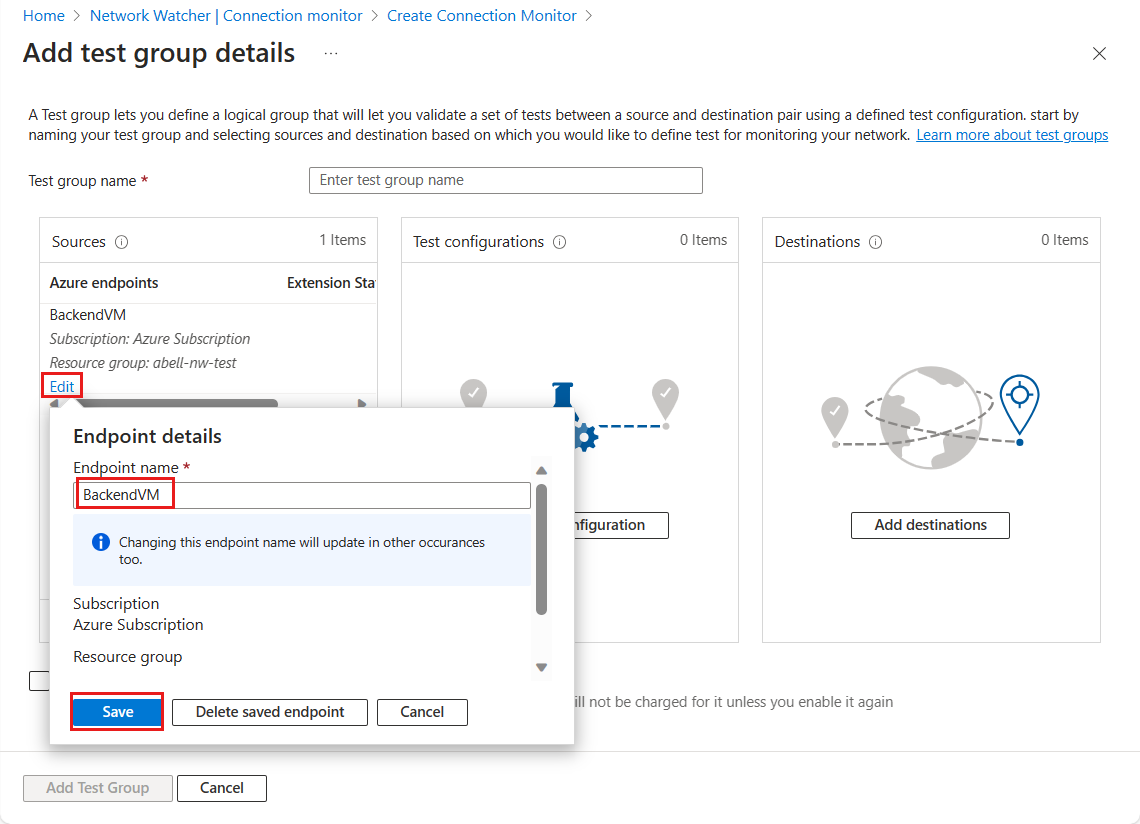

Välj Lägg till slutpunkter. I rutan Källor med BackendSubnet identifierad som din källa. Välj den här slutpunkten, välj Redigera och byt namn på den till BackendSubnet och välj sedan Spara.

I rutan Testkonfigurationer väljer du Lägg till testkonfiguration. Fönstret Lägg till testkonfiguration visas.

På fliken Ny konfiguration anger du följande värden för varje inställning.

Inställning Värde Testkonfigurationsnamn Back-to-front-HTTP-test-configuration Protokoll HTTP Målport 80 Testfrekvens Var 30:e sekund Behåll standardvärdena för de återstående inställningarna Välj Lägg till testkonfiguration för att lägga till den här testkonfigurationen i testgruppen. Informationen om lägg till testgrupp visas igen med testkonfigurationen identifierad.

I rutan Mål väljer du Lägg till mål. Fönstret Lägg till mål visas.

På fliken Azure-slutpunkter väljer du Undernät, kontrollerar att din prenumeration är vald och väljer sedan FrontendSubnet i listan.

Välj Lägg till slutpunkter. Informationen om lägg till testgrupp visas igen med FrontendSubnet som identifieras som ditt mål.

Längst ned i fönstret väljer du Lägg till testgrupp. Fönstret Skapa Anslutningsövervakare visas.

På fliken Testgrupper ser du att testgruppen visas med källan som serverdel och mål som klientdel.

Välj Granska + skapa och sedan Skapa.

Om testet inte visas i fönstret Anslutningsövervakare väljer du knappen Uppdatera. Resultatet av Back-to-front-HTTP-test bör visa att eftersom NSG:n är associerad med serverdelsundernätet flödar trafiken utan problem från den virtuella serverdelsdatorn till den virtuella klientdatorn.

Använd Anslutningsövervakare för att köra tester från klientdelen till serverdelen

Kör samma test i motsatt riktning. Nu ska vi konfigurera ett nytt test i Anslutningsövervakare. Börja med att skapa ett test från den virtuella klientdatorn till den virtuella serverdelsdatorn.

I fönstret Anslutningsövervakare väljer du Skapa.

På fliken Grundläggande anger du följande värden för varje inställning.

Inställning Värde Anslutningsövervakare namn Front-to-back-HTTP-test Prenumeration Välj din prenumeration i listrutan Region Välj den Azure-region där du distribuerade dina resurser Välj Nästa: Testgrupper. Fönstret Lägg till testgruppsinformation visas.

I Testgruppnamn anger du Front-to-back-HTTP-test-group och väljer sedan Lägg till källor i rutan Källor. Fönstret Lägg till källor visas.

På fliken Azure-slutpunkter väljer du Undernät, kontrollerar att din prenumeration är vald och väljer sedan FrontSubnet i listan.

Välj Lägg till slutpunkter. I rutan Källor med BackendSubnet identifierad som din källa. Välj den här slutpunkten, välj Redigera och byt namn på den till FrontendSubnet och välj sedan Spara.

I rutan Testkonfigurationer väljer du Lägg till testkonfiguration. Fönstret Lägg till testkonfiguration visas.

På fliken Ny konfiguration anger du följande värden för varje inställning.

Inställning Värde Testkonfigurationsnamn Front-to-back-HTTP-test-configuration Protokoll HTTP Målport 80 Testfrekvens Var 30:e sekund Acceptera standardvärdena för de återstående inställningarna Välj Lägg till testkonfiguration. Informationen om lägg till testgrupp visas igen med testkonfigurationen identifierad.

I rutan Mål väljer du Lägg till mål. Fönstret Lägg till mål visas.

På fliken Azure-slutpunkter väljer du Undernät, kontrollerar att din prenumeration är vald och väljer sedan BackendSubnet i listan.

Välj Lägg till slutpunkter. Fönstret Lägg till testgruppsinformation visas igen med BackendSubnet identifierat som ditt mål.

Längst ned i fönstret väljer du Lägg till testgrupp. Fönstret Skapa Anslutningsövervakare visas igen.

På fliken Testgrupper ser du att din Front-to-back-HTTP-test-group nu visas.

Välj Granska + skapa och sedan Skapa.

Om testet inte visas i fönstret Anslutningsövervakare väljer du knappen Uppdatera. Resultatet av Front-to-back-HTTP-test bör visa att eftersom NSG:n är associerad med serverdelsundernätet flödar ingen trafik från den virtuella klientdatorn till den virtuella serverdelsdatorn.

Använd IP-flöden till att verifiera och testa anslutningen

Nu ska vi använda verktyget Kontrollera IP-flöde till att ta reda på mer information.

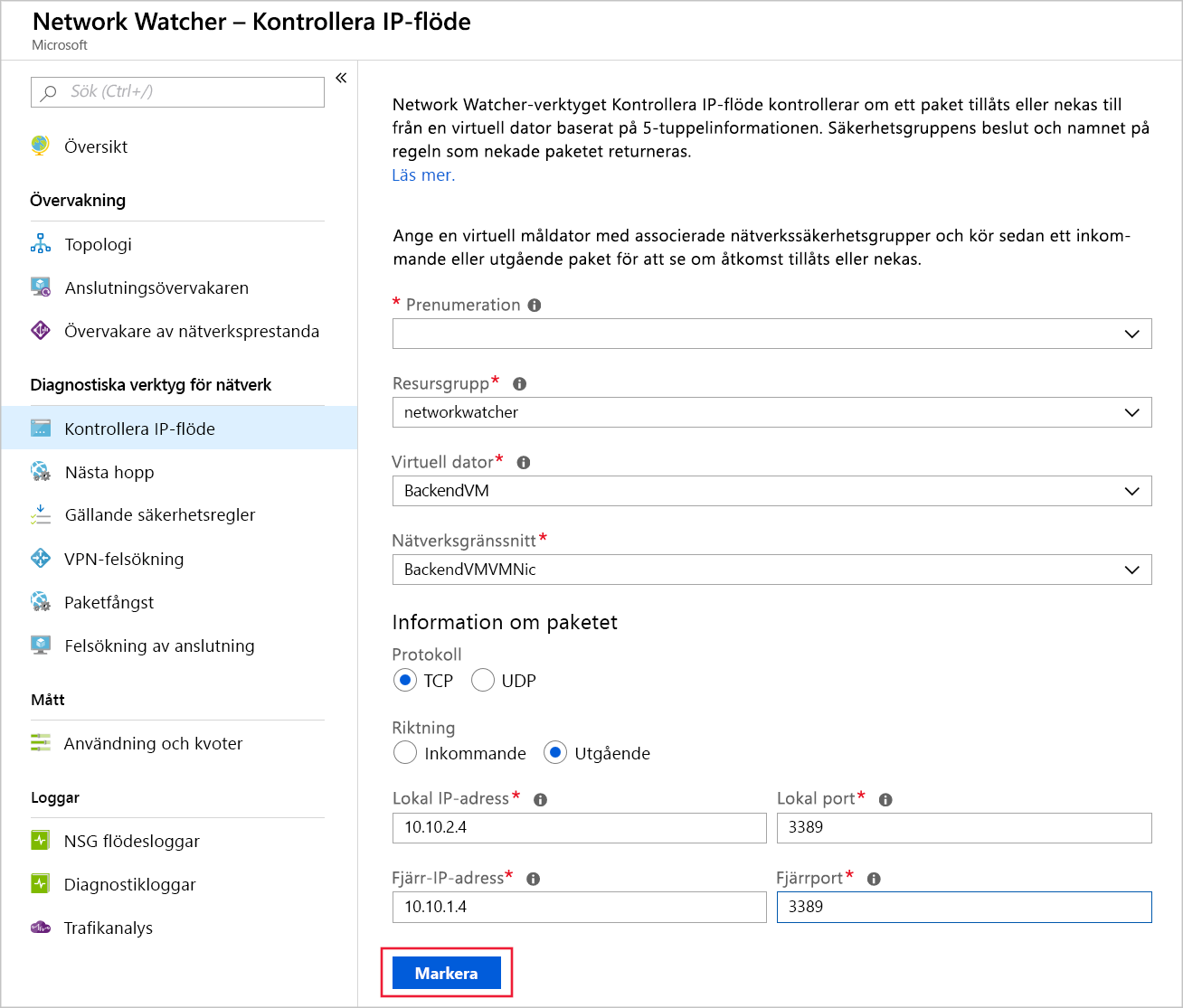

Välj Network Watcher och välj VERIFIERA IP-flöde på resursmenyn under Verktyg för nätverksdiagnostik.

Konfigurera testet genom att ange följande värden för varje inställning och välj sedan Kontrollera.

Inställning Värde Prenumeration Välj din prenumeration Resursgrupp Välj din resursgrupp Virtuell maskin BackendVM Nätverksgränssnitt BackendVMVMNic Protokoll TCP Riktning Inkommande Lokal IP-adress 10.10.2.4 Lokal port 3389 Fjärr-IP 10.10.1.4 Fjärr-IP-adress 3389

Resultatet visar åtkomst nekad på grund av NSG och säkerhetsregler.

I den här övningen har du använt Network Watcher-verktyg till att identifiera anslutningsproblemet mellan de två undernäten. Kommunikation tillåts åt ena hållet men blockeras åt det andra på grund av NSG-regler.