Felsöka ett nätverk med hjälp av övervaknings- och diagnostikverktyg för Network Watcher

Azure Network Watcher innehåller flera verktyg som du kan använda för att övervaka dina virtuella nätverk och virtuella datorer . För att effektivt använda Network Watcher är det viktigt att förstå alla tillgängliga alternativ och syftet med varje verktyg.

I ditt ingenjörsföretag vill du hjälpa personalen att välja rätt Network Watcher-verktyg för varje felsökningsuppgift. De måste förstå alla tillgängliga alternativ och vilka typer av problem som varje verktyg kan lösa.

Här tittar du på verktygskategorierna för Network Watcher, verktygen i varje kategori och hur varje verktyg används i exempelanvändningsfall.

Vad är Network Watcher?

Network Watcher är en Azure-tjänst som kombinerar verktyg på en central plats för att diagnostisera hälsotillståndet för Azure-nätverk. Network Watcher-verktygen är indelade i tre kategorier:

- Övervakningsverktyg

- Verktyg för nätverksdiagnostik

- Verktyg för trafikloggning

Med verktyg för att övervaka och diagnostisera problem ger Network Watcher dig en centraliserad hubb för att identifiera nätverksfel, CPU-toppar, anslutningsproblem, minnesläckor och andra problem innan de påverkar din verksamhet.

Övervakningsverktyg för Network Watcher

Network Watcher innehåller tre övervakningsverktyg:

- Topologi

- Anslutningsövervakare

- Övervakare av nätverksprestanda

Nu ska vi titta på vart och ett av dessa verktyg.

Vad är topologiverktyget?

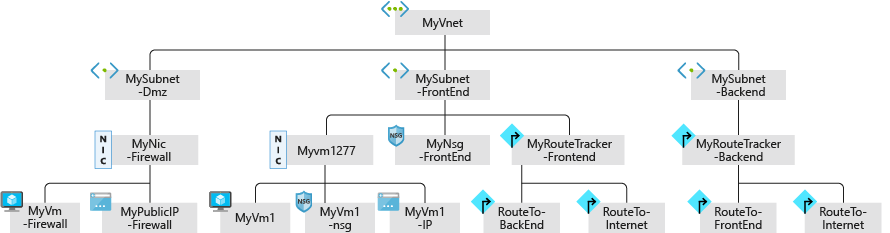

Topologiverktyget genererar en grafisk visning av ditt virtuella Azure-nätverk, dess resurser, dess sammankopplingar och deras relationer med varandra.

Anta att du måste felsöka ett virtuellt nätverk som skapats av dina kollegor. Om du inte var involverad i processen för att skapa nätverk kanske du inte känner till alla aspekter av infrastrukturen. Du kan använda topologiverktyget för att visualisera och förstå infrastrukturen du hanterar innan du börjar felsöka.

Du använder Azure-portalen för att visa topologin för ett Azure-nätverk. I Azure-portalen:

Logga in på Azure-portalenoch sök sedan efter och välj Network Watcher.

På menyn Network Watcher går du till Övervakningoch väljer Topologi.

Välj en prenumeration, resursgruppen för ett virtuellt nätverk och sedan själva det virtuella nätverket.

Not

För att generera topologin behöver du Network Watcher-instansen i samma geografiska region som det virtuella nätverket.

Här är ett exempel på en topologi som genererats för ett virtuellt nätverk med namnet MyVNet.

Vad är verktyget Anslutningsövervakare?

Verktyget Anslutningsövervakare är ett sätt att kontrollera att anslutningar fungerar mellan Azure-resurser. Använd det här verktyget för att kontrollera att två virtuella datorer kan kommunicera om du vill.

Det här verktyget mäter även svarstiden mellan resurser. Den kan fånga upp ändringar som påverkar anslutningen, till exempel ändringar i nätverkskonfigurationen eller ändringar i NSG-regler (network security group). Den kan avsöka virtuella datorer med jämna mellanrum för att söka efter fel eller ändringar.

Om det uppstår ett problem anger Anslutningsövervakaren varför det inträffade och hur du åtgärdar det. Tillsammans med övervakning av virtuella datorer kan Anslutningsövervakaren undersöka en IP-adress eller ett fullständigt domännamn (FQDN).

Vad är verktyget Övervakare av nätverksprestanda?

Med verktyget Övervakare av nätverksprestanda kan du spåra och varna om svarstider och paketförluster över tid. Det ger dig en centraliserad vy över nätverket.

När du bestämmer dig för att övervaka dina hybridanslutningar med hjälp av Övervakare av nätverksprestanda kontrollerar du att den associerade arbetsytan finns i en region som stöds.

Du kan använda Övervakare av nätverksprestanda för att övervaka slutpunkt-till-slutpunkt-anslutning:

- Mellan grenar och datacenter

- Mellan virtuella nätverk

- För dina anslutningar mellan lokalt och molnet

- För Azure ExpressRoute-kretsar

Diagnostikverktyg för Network Watcher

Network Watcher innehåller följande diagnostikverktyg:

- Verifiera IP-flöde

- NSG-diagnostik

- Nästa hopp

- Effektiva säkerhetsregler

- Paketinsamling

- Felsökning av anslutning

- VPN-felsökning

Nu ska vi undersöka varje verktyg och ta reda på hur de kan hjälpa dig att lösa problem.

Vad är verktyget för att verifiera IP-flöde?

Verktyget verifiera IP-flöde anger om paket tillåts eller nekas för en specifik virtuell dator. Om en nätverkssäkerhetsgrupp nekar ett paket meddelar verktyget namnet på den gruppen så att du kan åtgärda problemet.

Det här verktyget använder en parameterbaserad verifieringsmekanism med fem tupplar för att identifiera om inkommande eller utgående paket tillåts eller nekas från en virtuell dator. I verktyget anger du en lokal port och fjärrport, protokollet (TCP eller UDP), den lokala IP-adressen, fjärr-IP,den virtuella datorn och den virtuella datorns nätverkskort.

Vad är diagnostikverktyget för NSG?

Diagnostikverktyget för nätverkssäkerhetsgrupp (NSG) innehåller detaljerad information som hjälper dig att förstå och felsöka nätverkets säkerhetskonfiguration.

För ett givet källmålpar visar verktyget de NSG:er som ska passeras, de regler som ska tillämpas i varje NSG och den slutliga tillåtna/neka-statusen för flödet. Genom att förstå vilka trafikflöden som tillåts eller nekas i ditt virtuella Azure-nätverk kan du avgöra om NSG-reglerna är korrekt konfigurerade.

Vad är nästa hoppverktyg?

När en virtuell dator skickar ett paket till ett mål kan det ta flera hopp under resan. Om målet till exempel är en virtuell dator i ett annat virtuellt nätverk kan nästa hopp vara till den virtuella nätverksgatewayen som dirigerar paketet till den virtuella måldatorn.

Med nästa hoppverktyg kan du avgöra hur ett paket kommer från en virtuell dator till ett mål. Du anger den virtuella källdatorn, källnätverkskortet, källans IP-adress och målets IP-adress. Verktyget avgör sedan paketets väg. Du kan använda det här verktyget för att diagnostisera problem som orsakas av felaktiga routningstabeller.

Vad är det effektiva verktyget för säkerhetsregler?

Verktyget för effektiva säkerhetsregler i Network Watcher visar alla gällande NSG-regler som tillämpas på ett nätverksgränssnitt.

Nätverkssäkerhetsgrupper (NSG:er) används i Azure-nätverk för att filtrera paket baserat på deras käll- och mål-IP-adress och portnummer. NSG:er är viktiga för säkerheten eftersom de hjälper dig att noggrant kontrollera ytan på de virtuella datorer som användarna kan komma åt. Tänk dock på att en felaktigt konfigurerad NSG-regel kan förhindra legitim kommunikation. Därför är NSG:er en vanlig källa till nätverksproblem.

Om två virtuella datorer till exempel inte kan kommunicera eftersom en NSG-regel blockerar dem kan det vara svårt att diagnostisera vilken regel som orsakar problemet. Du använder verktyget för effektiva säkerhetsregler i Network Watcher för att visa alla effektiva NSG-regler och hjälpa dig att diagnostisera vilken regel som orsakar det specifika problemet.

Om du vill använda verktyget väljer du en virtuell dator och dess nätverkskort. Verktyget visar alla NSG-regler som gäller för adaptern. Det är enkelt att fastställa en blockeringsregel genom att visa den här listan.

Du kan också använda verktyget för att upptäcka sårbarheter för den virtuella datorn som orsakas av onödiga öppna portar.

Vad är paketinsamlingsverktyget?

Paketinsamlingsverktyget registrerar alla paket som skickas till och från en virtuell dator. När det är aktiverat kan du granska insamlingen för att samla in statistik om nätverkstrafik eller diagnostisera avvikelser, till exempel oväntad nätverkstrafik i ett privat virtuellt nätverk.

Paketinsamlingsverktyget är ett tillägg för virtuella datorer som startas via en fjärranslutning via Network Watcher. Den startar automatiskt när du startar en paketinsamlingssession.

Tänk på att det finns en gräns för antalet tillåtna paketinsamlingssessioner per region. Standardanvändningsgränsen är 100 paketinsamlingssessioner per region och den totala gränsen är 10 000. Dessa gränser gäller endast för antalet sessioner, inte sparade avbildningar. Du kan spara paket som samlas in i Azure Storage eller lokalt på datorn.

Paketinsamling har ett beroende av VM-tillägget network watcher agent installerat på den virtuella datorn. Länkar till instruktioner som beskriver installationen av tillägget på virtuella Windows- och Linux-datorer finns i avsnittet "Läs mer" i slutet av den här modulen.

Vad är felsökningsverktyget för anslutning?

Du använder felsökningsverktyget för anslutning för att kontrollera TCP-anslutningen mellan en virtuell käll- och måldator. Du kan ange den virtuella måldatorn med hjälp av ett FQDN, en URI eller en IP-adress.

Om anslutningen lyckas visas information om kommunikationen, inklusive:

- Svarstiden i millisekunder.

- Antalet skickade proberingspaket.

- Antalet hopp i den fullständiga vägen till målet.

Om anslutningen misslyckas visas information om felet. Bland feltyperna finns:

- CPU-. Anslutningen misslyckades på grund av hög CPU-användning.

- Memory. Anslutningen misslyckades på grund av hög minnesanvändning.

- GuestFirewall. Anslutningen blockerades av en brandvägg utanför Azure.

- DNSResolution. Det gick inte att matcha mål-IP-adressen.

- NetworkSecurityRule. Anslutningen blockerades av en nätverkssäkerhetsgrupp (NSG).

- UserDefinedRoute. Det finns en felaktig användarväg i en routningstabell.

Vad är VPN-felsökningsverktyget?

Du kan använda vpn-felsökningsverktyget för att diagnostisera problem med virtuella nätverksgatewayanslutningar. Det här verktyget kör diagnostik på en anslutning till en virtuell nätverksgateway och returnerar en hälsodiagnos.

När du startar VPN-felsökningsverktyget diagnostiserar Network Watcher hälsotillståndet för gatewayen eller anslutningen och returnerar lämpliga resultat. Begäran är en tidskrävande transaktion.

I följande tabell visas exempel på olika feltyper.

| Feltyp | Förnuft | Logg |

|---|---|---|

| Inga fel | Inget fel har identifierats. | Ja |

| Gateway inte hittad | Det går inte att hitta eller konfigurera en gateway. | Nej |

| PlaneratUnderhåll | En gatewayinstans är under underhåll. | Nej |

| Användarstyrd Uppdatering | En användaruppdatering pågår. Uppdateringen kan vara en storleksändringsåtgärd. | Nej |

| VipUnResponsive | Det går inte att nå den primära instansen av gatewayen på grund av ett hälsokontrollfel. | Nej |

| PlattformInAktiv | Det finns ett problem med plattformen. | Nej |

Verktyg för trafikloggning

Network Watcher innehåller följande två trafikverktyg:

- Flödesloggar

- Trafikanalys

Vad är verktyget för flödesloggar?

Med flödesloggar kan du logga information om IP-trafik som flödar genom en nätverkssäkerhetsgrupp. Flödesloggar lagrar data i Azure Storage. Flödesdata skickas till Azure Storage där du kan komma åt dem och exportera dem till valfritt visualiseringsverktyg, siem-lösning (säkerhetsinformation och händelsehantering) eller intrångsidentifieringssystem (IDS). Du kan använda dessa data för att analysera trafikmönster och felsöka anslutningsproblem.

Användningsfall för flödesloggar kan kategoriseras i två typer. Övervakning av nätverk och användning samt optimering.

Nätverksövervakning

- Identifiera okänd eller oönstrade trafik.

- Övervaka trafiknivåer och bandbreddsförbrukning.

- Filtrera flödesloggar efter IP och port för att förstå programmets beteende.

- Exportera flödesloggar till valfria analys- och visualiseringsverktyg för att konfigurera övervakningsinstrumentpaneler.

Användningsövervakning och optimering

- Identifiera de viktigaste talarna i nätverket.

- Kombinera med GeoIP-data för att identifiera trafik mellan regioner.

- Förstå trafiktillväxt för kapacitetsprognoser.

- Använd data för att ta bort alltför restriktiva trafikregler.

Vad är verktyget för trafikanalys?

Trafikanalys är en molnbaserad lösning som ger insyn i användar- och programaktivitet i dina molnnätverk. Mer specifikt analyserar trafikanalyser Azure Network Watcher NSG-flödesloggar för att ge insikter om trafikflödet i ditt Azure-moln. Med trafikanalys kan du:

- Visualisera nätverksaktivitet i dina Azure-prenumerationer.

- Identifiera aktiva punkter.

- Skydda nätverket med hjälp av information för att identifiera hot.

- Optimera nätverksdistributionen för prestanda och kapacitet genom att förstå trafikflödesmönster i Azure-regioner och Internet.

- Hitta felkonfigurationer i nätverket som kan leda till misslyckade anslutningar i nätverket.

Användningsfall för Azure Network Watcher

Nu ska vi undersöka några scenarier som du kan undersöka och felsöka med hjälp av Övervakning och diagnostik i Azure Network Watcher.

Det finns anslutningsproblem i ett enskilt virtuell dator-nätverk

Dina kollegor har distribuerat en virtuell dator i Azure och har problem med nätverksanslutningen. Dina kollegor försöker använda RDP (Remote Desktop Protocol) för att ansluta till den virtuella datorn, men de kan inte ansluta.

Om du vill felsöka det här problemet använder du verktyget verifiera IP-flöde. Med det här verktyget kan du ange en lokal port och fjärrport, protokollet (TCP/UDP), den lokala IP-adressen och fjärr-IP-adressen för att kontrollera anslutningsstatusen. Du kan också ange anslutningens riktning (inkommande eller utgående). IP-flödesverifieringen utför ett logiskt test på de regler som är på plats i din nätverksmiljö.

I det här fallet använder du ip-flödeskontroll för att ange den virtuella datorns IP-adress och RDP-port 3389. Ange sedan den virtuella fjärrdatorns IP-adress och port. Välj TCP-protokollet och välj sedan Kontrollera.

Anta att resultatet visar att åtkomst nekades på grund av NSG-regeln DefaultInboundDenyAll. Lösningen är att ändra NSG-regeln.

En VPN-anslutning fungerar inte

Dina kollegor har distribuerat virtuella datorer i två virtuella nätverk och kan inte ansluta mellan dem.

Om du vill felsöka en VPN-anslutning använder du Azure VPN-felsökning. Det här verktyget kör diagnostik på en anslutning till en virtuell nätverksgateway och returnerar en hälsodiagnos. Du kan köra det här verktyget från Azure-portalen, PowerShell eller Azure CLI.

När du kör verktyget kontrollerar det gatewayen för vanliga problem och returnerar systemdiagnosen. Du kan också visa loggfilen för att få mer information. Diagnosen visar om VPN-anslutningen fungerar. Om VPN-anslutningen inte fungerar föreslår VPN-felsökning olika sätt att lösa problemet.

Anta att diagnosen visar en nyckelkonflikt. Lös problemet genom att konfigurera om fjärrgatewayen så att nycklarna matchar i båda ändar. I förväg delade nycklar är skiftlägeskänsliga.

Inga servrar lyssnar på avsedda målportar

Dina kollegor har distribuerat virtuella datorer i ett enda virtuellt nätverk och kan inte ansluta mellan dem.

Använd felsökningsverktyget för anslutning för att felsöka det här problemet. I det här verktyget anger du de lokala och fjärranslutna virtuella datorerna. I avsökningsinställningen kan du välja en specifik port.

Anta att resultatet visar att fjärrservern är Ej åtkomlig, tillsammans med meddelandet "Trafik blockerad på grund av brandväggskonfiguration för virtuella datorer". På fjärrservern inaktiverar du brandväggen och testar sedan anslutningen igen.

Anta att servern nu kan nås. Det här resultatet anger att brandväggsregler på fjärrservern är problemet och måste korrigeras för att tillåta anslutningen.