Övning – Skapa en Microsoft Sentinel-spelbok

Övningen Skapa en Microsoft Sentinel-spelbok i den här modulen är en valfri enhet. För att genomföra den här övningen behöver du dock ha tillgång till en Azure-prenumeration där du kan skapa Azure-resurser. Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

Om du vill distribuera förutsättningarna för övningen utför du följande uppgifter.

Kommentar

Om du väljer att utföra övningen i den här modulen ska du vara medveten om att det kan tillkomma kostnader i din Azure-prenumeration. Information om hur du beräknar kostnaden finns i Priser för Microsoft Sentinel.

Uppgift 1: Distribuera Microsoft Sentinel

Välj följande länk:

Du uppmanas att logga in på Azure.

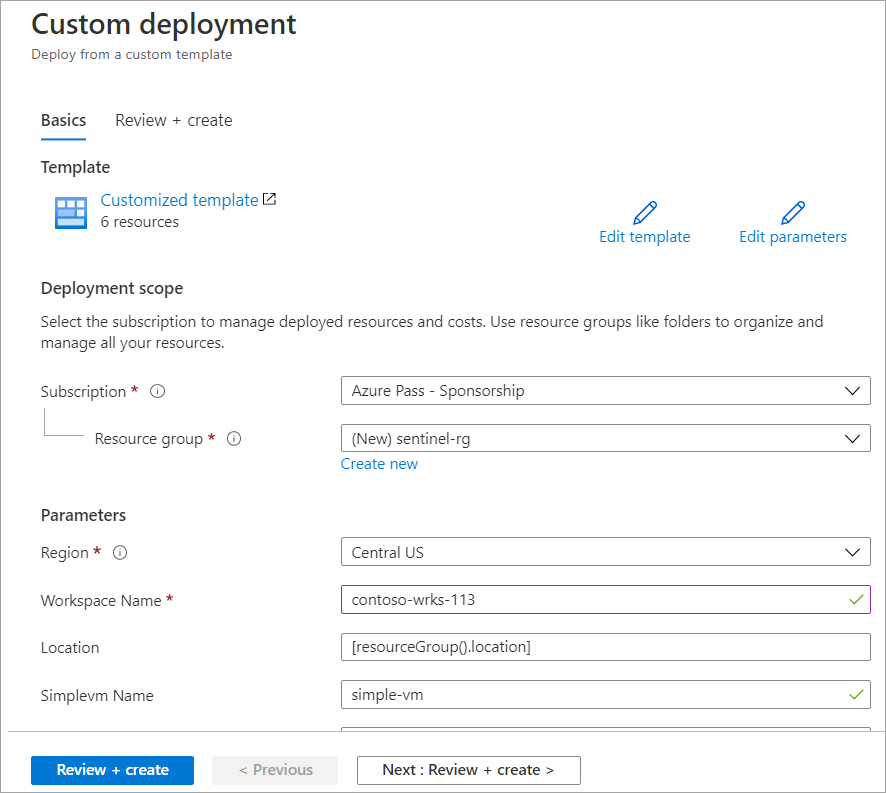

Ange följande information på sidan Anpassad distribution:

Etikett Description Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj Skapa ny och ange ett namn för resursgruppen, till exempel azure-sentinel-rg.Region I den nedrullningsbara menyn väljer du den region där du vill distribuera Microsoft Sentinel. Namn på arbetsyta Ange ett unikt namn för Microsoft Sentinel-arbetsytan, till exempel <yourName>-Sentinel, där <yourName> representerar arbetsytans namn som du valde i föregående uppgift.Plats Acceptera standardvärdet [resourceGroup().location]. Simplevm-namn Acceptera standardvärdet simple-vm. Windows OS-version för simplevm Acceptera standardvärdet 2016-Datacenter.

Välj Granska + skapa och välj sedan Skapa när data har verifierats.

Kommentar

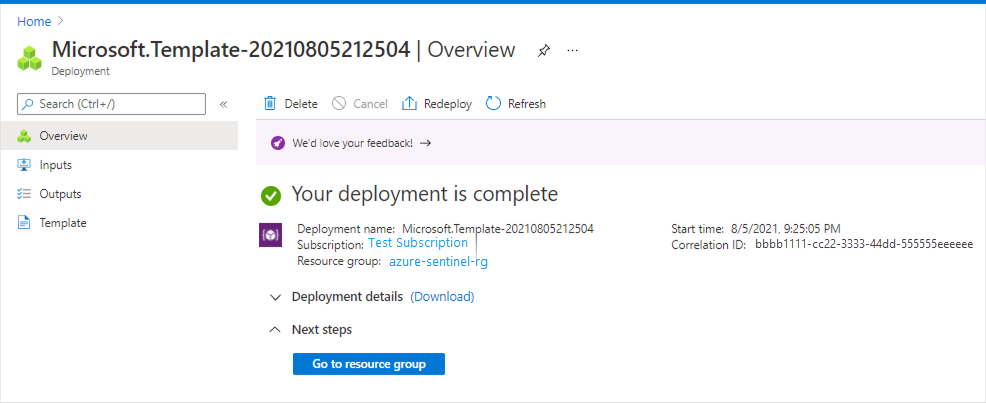

Vänta tills distributionen har slutförts. Distributionen bör ta mindre än fem minuter.

Uppgift 2: Kontrollera de resurser som skapats

På sidan Distributionsöversikt väljer du Gå till resursgrupp. Resurserna för din anpassade distribution visas.

Välj Start och i Azure-tjänster söker du efter och väljer Resursgrupper.

Välj azure-sentinel-rg.

Sortera listan med resurser efter Typ.

Resursgruppen ska innehålla resurserna som visas i nedanstående tabell.

Namn Type Beskrivning <yourName>-SentinelLog Analytics-arbetsyta Log Analytics-arbetsyta som används av Microsoft Sentinel, där <yourName> representerar arbetsytans namn som du valde i föregående uppgift. simple-vmNetworkInterfaceNätverksgränssnitt Nätverksgränssnitt för den virtuella datorn. SecurityInsights(<yourName>-Sentinel)Lösning Säkerhetsinsikter för Microsoft Sentinel. st1<xxxxx>Lagringskonto Det lagringskonto som används av den virtuella datorn. simple-vmVirtuell dator Virtuell dator (VM) som används i demonstrationen. vnet1Virtuellt nätverk Virtuellt nätverk för den virtuella datorn.

Kommentar

De resurser som distribueras och de konfigurationssteg som slutförs i den här övningen är obligatoriska för nästa övning. Om du har tänkt att slutföra nästa övning ska du inte ta bort resurserna från den här övningen.

Uppgift 3: Konfigurera Microsoft Sentinel-Anslut orer

I Azure-portalen söker du efter Microsoft Sentinel och väljer sedan den tidigare skapade Microsoft Sentinel-arbetsytan.

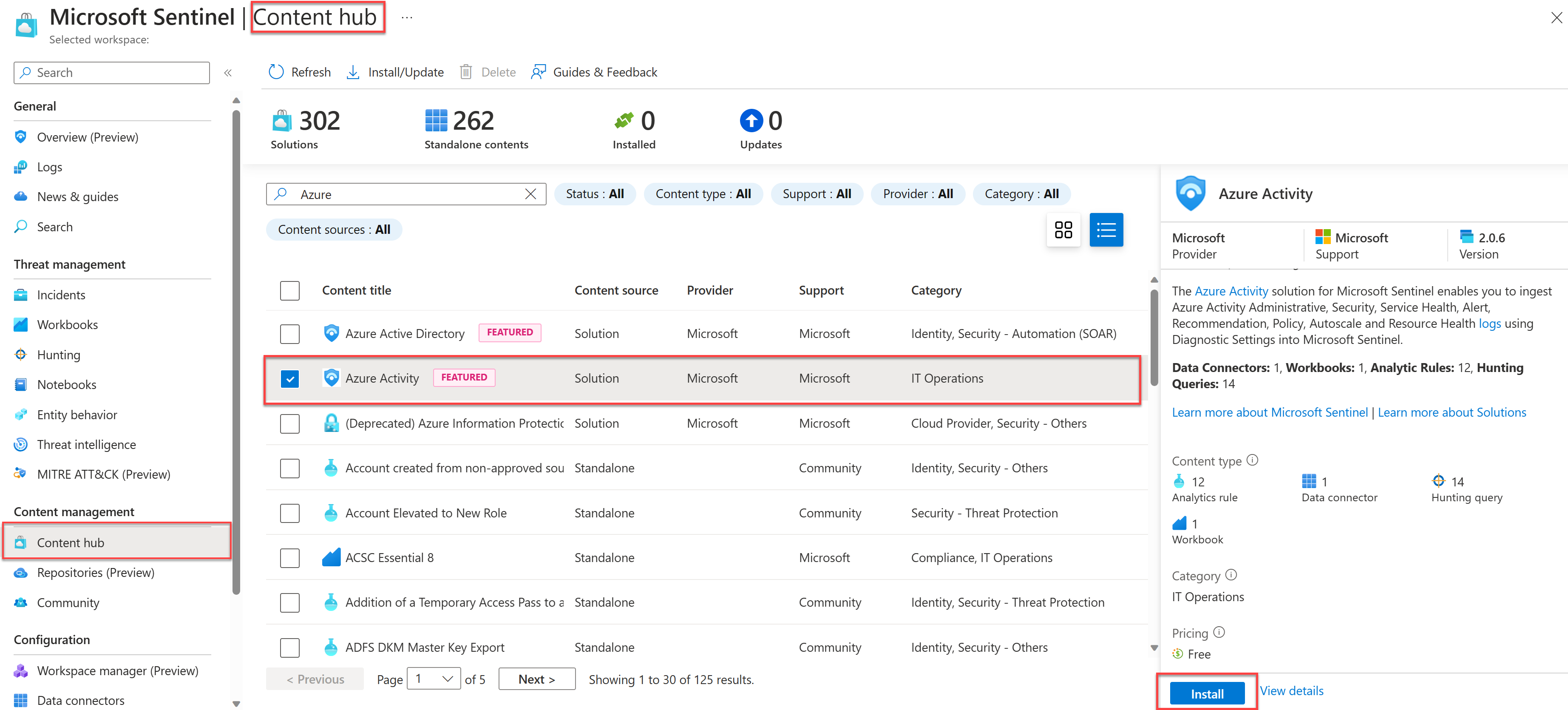

På Microsoft Sentinel | Översiktsfönstret i den vänstra menyn rullar du ned till Innehållshantering och väljer Innehållshubb.

På sidan Innehållshubb skriver du Azure-aktivitet i sökformuläret och väljer lösningen Azure-aktivitet.

I fönstret Information om Azure-aktivitetslösning väljer du Installera.

I kolumnen Innehållsnamn i mitten väljer du Anslutningsappen för Azure Activity Data.

Kommentar

Den här lösningen installerar dessa innehållstyper: 12 analysregler, 14 jaktfrågor, 1 arbetsbok och Azure Activity Data-anslutningsappen.

Välj Sidan Öppna anslutningsapp.

I området Instruktioner/konfiguration rullar du nedåt och under 2. Anslut dina prenumerationer... välj Starta guiden Azure Policy-tilldelning.

På fliken Grundinställningar i guiden väljer du ellipsen ... under Omfång. I fönstret Omfång väljer du din prenumeration och väljer sedan Välj.

Välj fliken Parametrar och välj din Microsoft Sentinel-arbetsyta i listrutan Primär Log Analytics-arbetsyta .

Välj fliken Reparation och markera kryssrutan Skapa en reparationsaktivitet . Den här åtgärden tillämpar principtilldelningen på redan befintliga Azure-resurser.

Välj knappen Granska + skapa för att granska konfigurationen och välj sedan Skapa.

Kommentar

Anslutningsappen för Azure Activity använder principtilldelningar. Du måste ha rollbehörigheter som gör att du kan skapa principtilldelningar. Och det tar vanligtvis 15 minuter att visa statusen Anslut ed. När anslutningsappen distribueras kan du fortsätta att utföra resten av stegen i den här enheten och efterföljande enheter i den här modulen.

Uppgift 4: Skapa en analysregel

I Azure-portalen söker du efter och väljer Microsoft Sentinel och väljer sedan den tidigare skapade Microsoft Sentinel-arbetsytan.

På sidan Microsoft Sentinel går du till menyraden i avsnittet Konfiguration och väljer Analys.

På Microsoft Sentinel | På analyssidan väljer du Skapa och sedan NRT-frågeregel (förhandsversion).

På sidan Allmänt anger du indata i följande tabell och väljer sedan Nästa: Ange regellogik >.

Etikett Beskrivning Name Ange ett beskrivande namn, till exempel Ta bort virtuella datorer, för att förklara vilken typ av misstänkt aktivitet som aviseringen identifierar. beskrivning Ange en detaljerad beskrivning som hjälper andra säkerhetsanalytiker att förstå vad regeln gör. Taktiker och tekniker I den nedrullningsbara menyn Taktiker och tekniker väljer du Kategorin Initial åtkomst för att klassificera regeln enligt MITRE-taktiken. Allvarlighet Välj den nedrullningsbara menyn Allvarlighetsgrad för att kategorisera prioritetsnivån för aviseringen som ett av fyra alternativ: Hög, Medel, Låg eller Informational. Status Visa regelns status. Som standard är statusen Aktiverad. Du kan välja Inaktiverad för att inaktivera regeln om den genererar ett stort antal falska positiva identifieringar. På sidan Konfigurera regellogik i avsnittet Regelfråga anger du följande fråga:

AzureActivity | where OperationNameValue == 'MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE' | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressAcceptera standardvärdena för alla andra inställningar och välj sedan Inställningen Nästa: Incident.

På fliken Incidentinställning kontrollerar du att Aktiverad har valts för att skapa incidenter från aviseringar som utlöses av den här analysregeln. Välj sedan Nästa: Automatiserat svar.

På fliken Automatiserat svar kan du välja att en spelbok ska köras automatiskt när aviseringen genereras. Endast spelböcker som innehåller en Logic App Microsoft Sentinel-anslutning visas.

Välj Nästa: Granska.

På sidan Granska och skapa kontrollerar du att verifieringen utfördes och väljer sedan Skapa.

Kommentar

Du kan lära dig mer om Microsoft Sentinel-analysregler i modulen Hotidentifiering med Microsoft Sentinel-analys.