Kryptera befintliga VM-diskar

Anta att ditt företag bestämmer sig för att implementera Azure Disk Encryption (ADE) på alla virtuella datorer. Du måste utvärdera hur du distribuerar kryptering till befintliga virtuella datorvolymer (VM). Här tittar vi på kraven för ADE och de steg som ingår i krypteringen av diskar på befintliga virtuella Linux- och Windows-datorer. I nästa lektion går du igenom processen med att kryptera befintliga virtuella datordiskar.

Förhandskrav för Azure Disk Encryption

Innan du kan kryptera dina virtuella datordiskar behöver du göra följande:

- Skapa ett nyckelvalv.

- Konfigurera åtkomstprincipen för nyckelvalv så att den stöder diskkryptering.

- Använda nyckelvalvet för att lagra krypteringsnycklarna för ADE.

Azure Key Vault

Krypteringsnycklarna som ADE använder kan lagras i Azure Key Vault. Azure Key Vault är ett verktyg för att lagra och komma åt hemligheter på ett säkert sätt. En hemlighet är allt som du vill kontrollera åtkomsten till, till exempel API-nycklar, lösenord eller certifikat. Azure Key Vault tillhandahåller högtillgänglig och skalbar säker lagring enligt definitionen i FIPS (Federal Information Processing Standards) 140-2 Level 2 validerade maskinvarusäkerhetsmoduler (HSM). Med Key Vault kan du behålla fullständig kontroll över de nycklar som används för att kryptera dina data och även hantera och granska din nyckelanvändning.

Kommentar

Azure Disk Encryption kräver att ditt nyckelvalv och dina virtuella datorer finns i samma Azure-region. Det säkerställer att krypteringshemligheter inte korsar regionala gränser.

Du kan konfigurera och hantera ditt nyckelvalv med:

PowerShell

New-AzKeyVault -Location <location> `

-ResourceGroupName <resource-group> `

-VaultName "myKeyVault" `

-EnabledForDiskEncryption

Azure CLI

az keyvault create \

--name "myKeyVault" \

--resource-group <resource-group> \

--location <location> \

--enabled-for-disk-encryption True

Azure Portal

Ett Azure Key Vault är en resurs som du kan skapa i Azure Portal med hjälp av den normala processen för att skapa resurser.

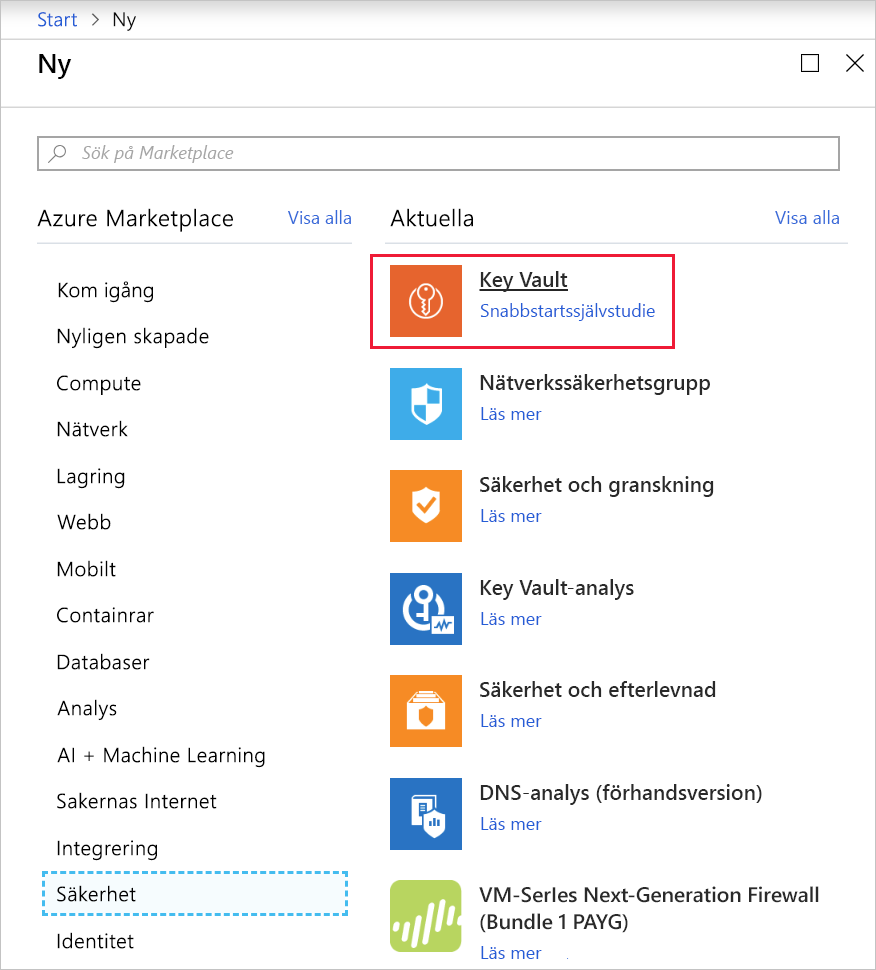

I menyn i Azure-portalen eller på sidan Start väljer du Skapa en resurs.

I sökrutan söker du efter och väljer Key Vault. Fönstret Key Vault visas.

Välj Skapa. Fönstret Skapa ett nyckelvalv visas.

På fliken Grundläggande anger du följande värden för varje inställning.

Inställning Värde Projektinformation Prenumeration Välj den prenumeration där nyckelvalvet ska placeras (standardvärdet för din aktuella prenumeration). Resursgrupp Välj en befintlig resursgrupp eller skapa en ny. Instansinformation Namn på nyckelvalv Ange ett namn på ditt nyckelvalv. Region Välj den region där den virtuella datorn finns. Prisnivå Standard. Du kan välja antingen Standard eller Premium för prisnivån. Den största skillnaden är att Premium-nivån tillåter maskinvarukrypteringsbaserade nycklar.

Välj Nästa för att gå till fliken Åtkomstkonfiguration. Du måste ändra åtkomstprinciperna för att stödja diskkryptering. Som standard läggs ditt konto till i principen.

På fliken Åtkomstkonfiguration anger du följande värde för inställningen.

Inställning Värde Resursåtkomst Markera kryssrutan för Azure Disk Encryption för volymkryptering. Du kan ta bort ditt konto om du vill, eftersom det inte är nödvändigt om du bara tänker använda nyckelvalvet för diskkryptering. Välj Granska + skapa.

När valideringen har slutförts väljer du Skapa för att skapa det nya Nyckelvalvet.

Aktivera åtkomstprinciper i nyckelvalvet

Azure behöver ha åtkomst till krypteringsnycklarna eller hemligheterna i ditt nyckelvalv för att göra dem tillgängliga för den virtuella datorn för start och dekryptering av volymerna. Du aktiverade den här åtkomsten i föregående steg när du ändrade åtkomstprincipen.

Det finns tre principer som du kan aktivera:

- Diskkryptering: Krävs för Azure Disk-kryptering.

-

Distribution: (Valfritt) Gör att resursprovidern kan

Microsoft.Computehämta hemligheter från det här nyckelvalvet när det här nyckelvalvet refereras till när resursen skapas. Till exempel när du skapar en virtuell dator. - Malldistribution: (Valfritt) Gör att Azure Resource Manager kan hämta hemligheter från det här nyckelvalvet när det här nyckelvalvet refereras i en malldistribution.

Så här aktiverar du principen för diskkryptering. De andra två principerna liknar varandra men använder olika flaggor.

Set-AzKeyVaultAccessPolicy -VaultName <keyvault-name> -ResourceGroupName <resource-group> -EnabledForDiskEncryption

az keyvault update --name <keyvault-name> --resource-group <resource-group> --enabled-for-disk-encryption true

Kryptera en befintlig virtuell datordisk

När du har konfigurerat nyckelvalvet kan du kryptera den virtuella datorn med antingen Azure CLI eller Azure PowerShell. Första gången du krypterar en virtuell dator i Windows kan du välja att kryptera alla diskar eller endast OS-disken. På vissa Linux-distributioner kan endast datadiskarna krypteras. För att vara berättigad till kryptering måste dina Windows-diskar formateras som NTFS-volymer (New Technology File System).

Varning

Du måste ta en ögonblicksbild eller en säkerhetskopia av de hanterade diskarna innan du kan aktivera kryptering.

SkipVmBackup Följande flagga informerar verktyget om att säkerhetskopieringen är klar på hanterade diskar. Utan säkerhetskopian kan du inte återställa den virtuella datorn om krypteringen misslyckas av någon anledning.

Om du vill aktivera kryptering med hjälp av PowerShell kör du cmdleten Set-AzVmDiskEncryptionExtension .

Set-AzVmDiskEncryptionExtension `

-ResourceGroupName <resource-group> `

-VMName <vm-name> `

-VolumeType [All | OS | Data]

-DiskEncryptionKeyVaultId <keyVault.ResourceId> `

-DiskEncryptionKeyVaultUrl <keyVault.VaultUri> `

-SkipVmBackup

Om du vill aktivera kryptering med hjälp av Azure CLI kör az vm encryption enable du kommandot och anger den volym som du vill kryptera med hjälp av parametern --volume-type [all | os | data] . Här är ett exempel på kryptering av alla volymer för en virtuell dator:

az vm encryption enable \

--resource-group <resource-group> \

--name <vm-name> \

--disk-encryption-keyvault <keyvault-name> \

--volume-type all

Visa status för disk

Du kan kontrollera om specifika diskar är krypterade.

Get-AzVmDiskEncryptionStatus -ResourceGroupName <resource-group> -VMName <vm-name>

az vm encryption show --resource-group <resource-group> --name <vm-name>

Båda dessa kommandon returnerar statusen för varje disk som är ansluten till den angivna virtuella datorn.

Dekryptera enheter

Om du vill återställa krypteringen via PowerShell kör du cmdleten Disable-AzVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName <resource-group> -VMName <vm-name>

För Azure CLI körs vm encryption disable-kommandot.

az vm encryption disable --resource-group <resource-group> --name <vm-name>

Dessa kommandon inaktiverar kryptering för volymer av typen alla för den angivna virtuella datorn. Precis som krypteringsversionen kan du ange en -VolumeType parameter [All | OS | Data]för att bestämma vilka diskar som ska dekrypteras. Standardvärdet är All om inget annat anges.

Varning

Att inaktivera kryptering av datadiskar på Windows-datorer när både operativsystemet och datadiskarna har krypterats fungerar inte som förväntat. I stället måste du inaktivera kryptering på alla diskar.

I nästa övning provar du några av dessa kommandon på en ny virtuell dator.