Vad är Azure RBAC?

När det gäller identitet och åtkomst är det främst två saker som de flesta organisationer som överväger att använda molnet bryr sig om:

- Att säkerställa att personer som lämnar organisationen förlorar åtkomst till resurser i molnet.

- Att hitta rätt balans mellan självstyre och central styrning. Till exempel att ge projektteam möjlighet att skapa och hantera virtuella datorer i molnet samtidigt som de centralt styr de nätverk som de virtuella datorerna använder för att kommunicera med andra resurser.

Microsoft Entra ID och rollbaserad åtkomstkontroll i Azure (Azure RBAC) fungerar tillsammans för att göra det enkelt att utföra dessa mål.

Azure-prenumerationer

Kom först ihåg att varje Azure-prenumeration är associerad med en enda Microsoft Entra-katalog. Användare, grupper och program i den katalogen kan hantera resurser i Azure-prenumerationen. Prenumerationerna använder Microsoft Entra-ID för enkel inloggning (SSO) och åtkomsthantering. Du kan utöka din lokal Active Directory till molnet med hjälp av Microsoft Entra Connect. Den här funktionen gör att dina anställda kan hantera sina Azure-prenumerationer med hjälp av sina befintliga arbetsidentiteter. När du inaktiverar ett lokal Active Directory konto förlorar det automatiskt åtkomsten till alla Azure-prenumerationer som är anslutna med Microsoft Entra-ID.

Vad är Azure RBAC?

Rollbaserad åtkomstkontroll i Azure (Azure RBAC) är ett auktoriseringssystem som bygger på Azure Resource Manager och som ger detaljerad åtkomsthantering för resurser i Azure. Med Azure RBAC kan du bevilja exakt den åtkomst som användarna behöver för att utföra sina jobb. Du kan till exempel använda Azure RBAC för att låta en medarbetare hantera virtuella datorer i en prenumeration medan en annan hanterar SQL-databaser i samma prenumeration.

I följande video beskrivs Azure RBAC i detalj:

Du kan bevilja åtkomst genom att tilldela lämplig Azure-roll till användare, grupper och program i ett visst omfång. Omfånget för en rolltilldelning kan vara en hanteringsgrupp, en prenumeration, en resursgrupp eller en enskild resurs. En roll som tilldelas i ett överordnat omfång beviljar även åtkomst till de underordnade omfång som finns i det. Exempelvis kan en användare med åtkomst till en resursgrupp hantera alla resurser som den innehåller, till exempel webbplatser, virtuella datorer och undernät. Den Azure-roll du tilldelar avgör vilka resurser som användaren, gruppen eller programmet kan hantera i omfånget.

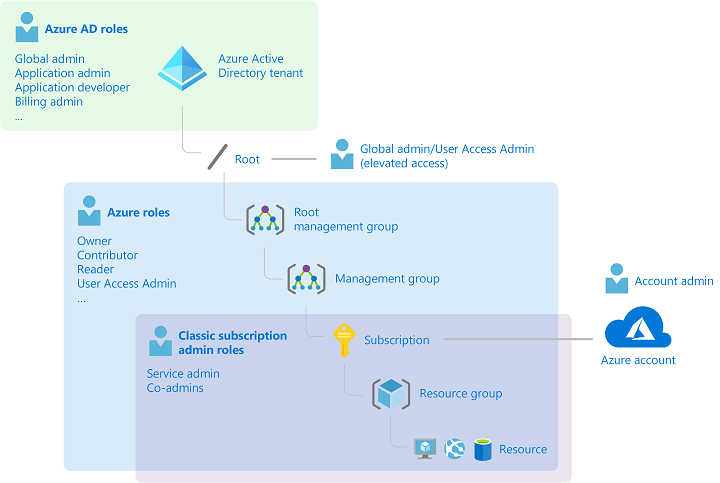

Följande diagram visar hur de klassiska administratörsrollerna för prenumerationer, Azure-roller och Microsoft Entra-roller är relaterade på hög nivå. Roller som har tilldelats i en högre omfattning, t.ex. en hel prenumeration, ärvs av underordnade områden, t.ex. tjänstinstanser.

I föregående diagram associeras en prenumeration med endast en Microsoft Entra-klientorganisation. Observera också att en resursgrupp kan ha flera resurser, men den är bara associerad med en prenumeration. Även om det inte är uppenbart i diagrammet kan en resurs bara bindas till en resursgrupp.

Vad kan jag göra med Azure RBAC?

Med Azure RBAC kan du bevilja åtkomst till Azure-resurser som du kontrollerar. Anta att du behöver hantera åtkomsten till resurser i Azure för utvecklings-, teknik- och marknadsföringsteam. Du har börjat få förfrågningar och behöver snabbt lära dig hur åtkomsthanteringen fungerar för Azure-resurser.

Här följer några scenarier som du kan implementera med Azure RBAC:

- Tillåt en användare att hantera virtuella datorer i en prenumeration och en annan användare att hantera virtuella nätverk

- Tillåt en databasadministratörsgrupp att hantera SQL-databaser i en prenumeration

- Tillåt en användare att hantera alla resurser i en resursgrupp, till exempel virtuella datorer, webbplatser och undernät

- Tillåt att ett program får åtkomst till alla resurser i en resursgrupp

Azure RBAC i Azure-portalen

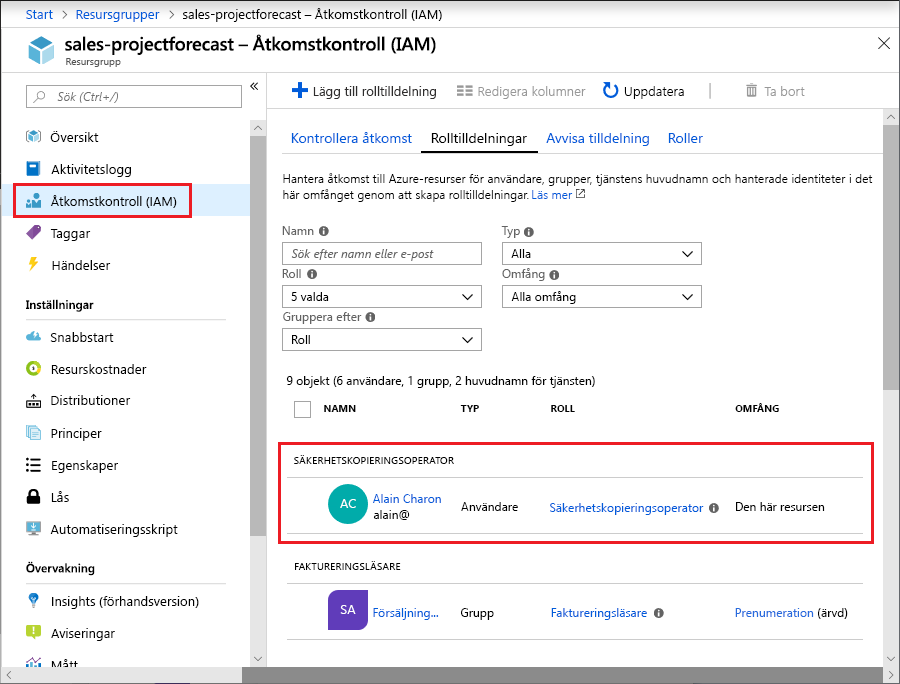

I flera områden i Azure Portal visas ett fönster med namnet Åtkomstkontroll (IAM), även kallat identitets- och åtkomsthantering. I det här fönstret kan se du vilka som har åtkomst till området och deras roll. I samma fönster kan du bevilja eller ta bort åtkomst.

Nedan visas ett exempel på fönstret Åtkomstkontroll (IAM) för en resursgrupp. I det här exemplet har Alain tilldelats rollen Operatör för säkerhetskopiering för den här resursgruppen.

Hur fungerar Azure RBAC?

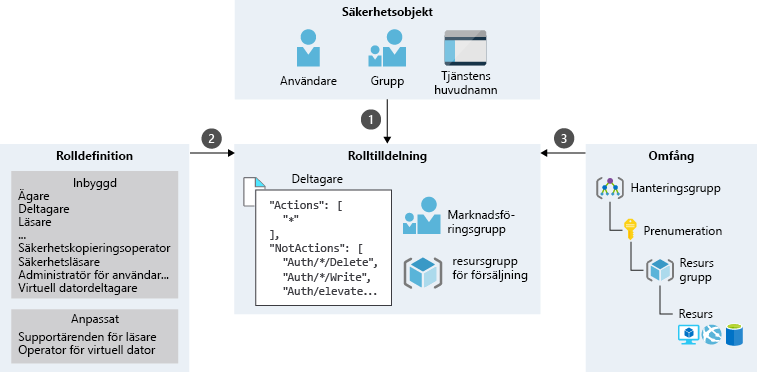

Du kan styra åtkomsten till resurser med hjälp av Azure RBAC genom att skapa rolltilldelningar som styr hur behörigheter tillämpas. Om du vill skapa en rolltilldelning behöver du tre element: ett säkerhetsobjekt, en rolldefinition och ett omfång. Du kan tänka på de här elementen som ”vem”, ”vad” och ”var”.

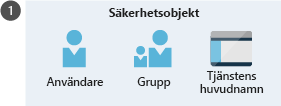

1. Säkerhetsobjekt (vem)

Ett säkerhetsobjekt är bara ett tjusigt namn för en användare, grupp eller ett program som du vill bevilja åtkomst till.

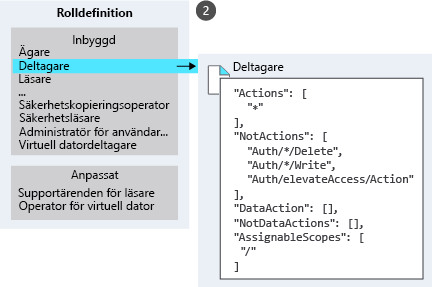

2. Rolldefinition (vad du kan göra)

En rolldefinition är en samling behörigheter. Ibland kallas den helt enkelt för en roll. En rolldefinition visar de behörigheter som rollen kan utföra, till exempel läsning, skrivning och borttagning. Roller kan vara på hög nivå som t.ex. Ägare, eller specifika som t.ex. Virtuell datordeltagare.

Azure innehåller flera inbyggda roller som du kan använda. I följande lista finns fyra grundläggande inbyggda roller:

- Ägare: Har fullständig åtkomst till alla resurser, inklusive rätten att delegera åtkomst till andra

- Deltagare: Kan skapa och hantera alla typer av Azure-resurser, men kan inte bevilja åtkomst till andra

- Läsare: Kan visa befintliga Azure-resurser

- Administratör för användaråtkomst: Låter dig hantera användaråtkomst till Azure-resurser

Om de inbyggda rollerna inte uppfyller organisationens specifika krav, kan du skapa egna anpassade roller.

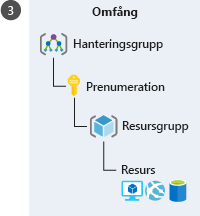

3. Omfattning (där)

Omfånget är den nivå där åtkomsten gäller. Det här är användbart om du vill göra någon till en Webbplatsdeltagare men endast för en resursgrupp.

I Azure kan du ange ett omfång på flera nivåer: hanteringsgrupp, prenumeration, resursgrupp eller resurs. Omfång är strukturerade i en överordnad/underordnad relation. När du beviljar åtkomst i ett överordnat omfång, ärvs dessa behörigheter av underordnade omfång. Om du tilldelar rollen Deltagare till en grupp i prenumerationsomfånget, ärvs den rollen av alla resursgrupper och resurser i prenumerationen.

Rolltilldelning

När du har bestämt vem, vad och var, kan du kombinera dessa element för att bevilja åtkomst. En rolltilldelning är processen för att binda en roll till ett säkerhetsobjekt i ett visst omfång i syfte att bevilja åtkomst. Om du vill bevilja åtkomst skapar du en rolltilldelning. Om du vill återkalla åtkomsten tar du bort en rolltilldelning.

I det här exemplet har marknadsföringsgruppen tilldelats rollen Deltagare i försäljningsresursgruppens omfång.

Azure RBAC är en Tillåt-modell

Azure RBAC är en tillåten modell. Det innebär att när du har tilldelats en roll kan du med Azure RBAC utföra vissa åtgärder, till exempel läsa, skriva eller ta bort. Så om en rolltilldelning ger dig läsbehörighet till en resursgrupp och en annan rolltilldelning ger dig skrivbehörighet till samma resursgrupp, har du läs- och skrivbehörigheter för den resursgruppen.

Azure RBAC har något som kallas NotActions-behörigheter. Du kan använda NotActions för att skapa en uppsättning behörigheter som inte tillåts. Åtkomsten som en roll ger – de effektiva behörigheterna – beräknas genom att åtgärderna subtraheras NotActions från Actions åtgärderna. Till exempel har rollen Deltagare både Actions och NotActions. Jokertecknet (*) i Actions anger att den kan utföra alla åtgärder på kontrollplanet. Sedan subtraherar du följande åtgärder för NotActions att beräkna de gällande behörigheterna:

- Ta bort roller och rolltilldelningar

- Skapa roller och rolltilldelningar

- Ge anroparen administratörsåtkomst för användaråtkomst i klientomfånget

- Skapa eller uppdatera eventuella skissartefakter

- Ta bort eventuella skissartefakter