Konfigurera metoder för multifaktorautentisering

Som vi nämnde tidigare i modulen rekommenderar vi att användarna kan välja fler än en autentiseringsmetod om deras primära metod inte är tillgänglig.

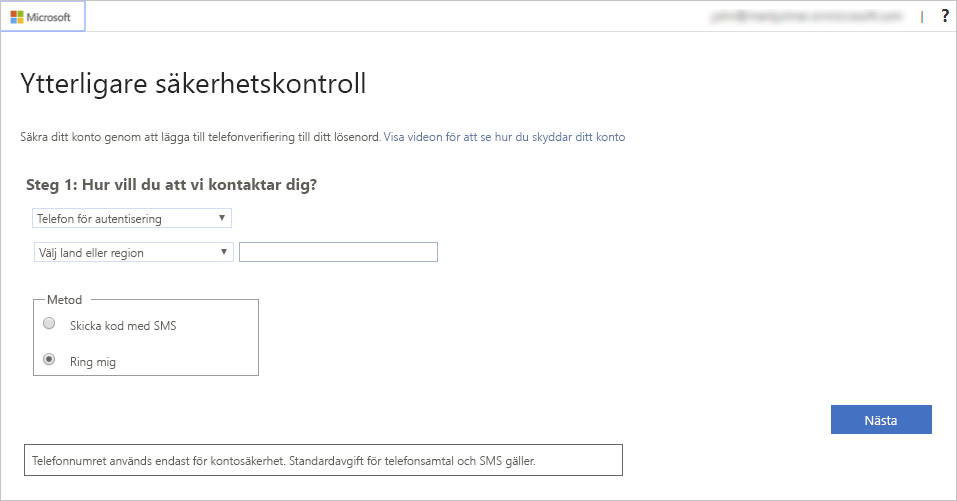

När en användare loggar in på en tjänst som kräver MFA första gången uppmanas de att registrera sin föredragna multifaktorautentiseringsmetod enligt följande skärmbild:

Dricks

Om du följde föregående övning och aktiverade MFA för ett konto och en app kan du prova att komma åt appen med det angivna användarkontot. Du bör se föregående flöde.

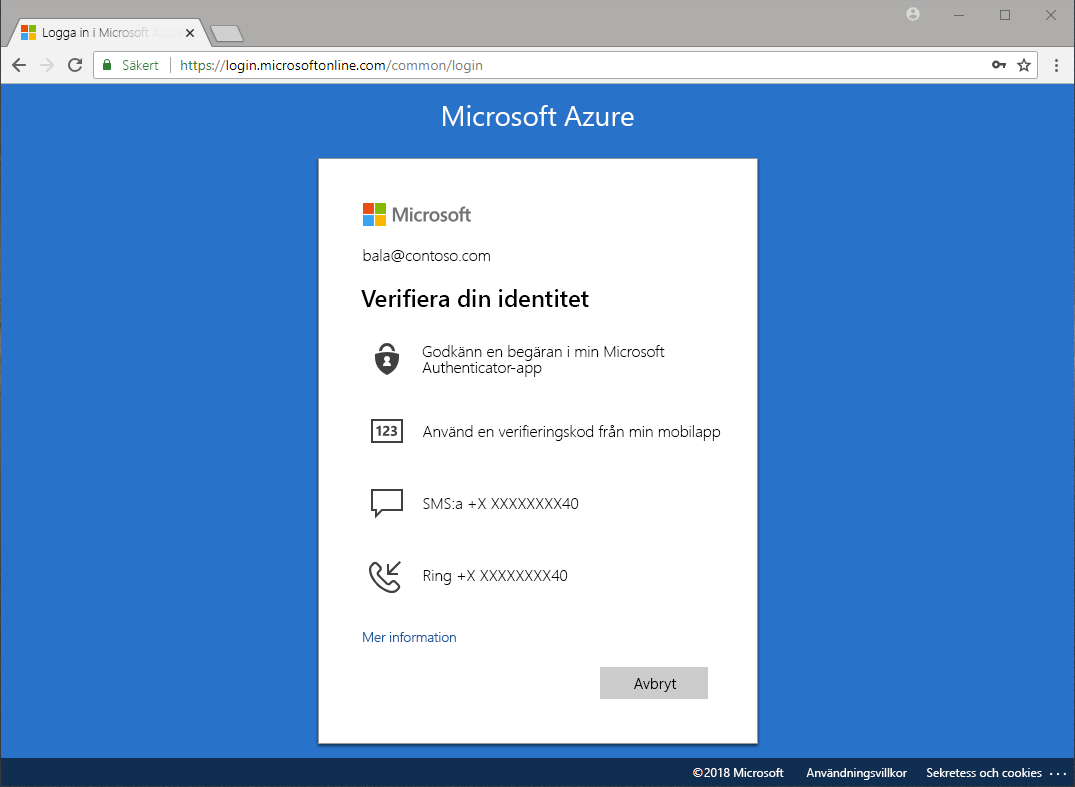

När de registrerar sig, varje gång användarna loggar in på en tjänst eller app som kräver MFA, frågar Azure-inloggningsprocessen efter autentiseringsinformationen enligt följande bild:

Autentiseringsmetoder i Azure

Som du såg tidigare finns det flera möjliga autentiseringsmetoder som en administratör kan konfigurera. Vissa av dessa stöder även självbetjäning av lösenordsåterställning (SSPR), vilket gör det möjligt för användare att återställa sitt lösenord genom att ange en sekundär form av autentisering. Du kan koppla ihop den här tjänsten med Microsoft Entra multifaktorautentisering för att underlätta it-personalens belastning.

I följande tabell visas autentiseringsmetoderna och de tjänster som kan använda dem.

| Autentiseringsmetod | Tjänster |

|---|---|

| Lösenord | Microsoft Entra multifaktorautentisering och SSPR |

| Säkerhetsfrågor | SSPR |

| E-postadress | SSPR |

| Windows Hello för företag | Microsoft Entra multifaktorautentisering och SSPR |

| FIDO2-säkerhetsnyckel | Microsoft Entra multifaktorautentisering och SSPR |

| Microsoft Authenticator-appen | Microsoft Entra multifaktorautentisering och SSPR |

| OATH-maskinvarutoken | Microsoft Entra multifaktorautentisering och SSPR |

| OATH-programvarutoken | Microsoft Entra multifaktorautentisering och SSPR |

| SMS | Microsoft Entra multifaktorautentisering och SSPR |

| Röstsamtal | Microsoft Entra multifaktorautentisering och SSPR |

| Applösenord | Microsoft Entra multifaktorautentisering i vissa fall |

Lösenord

Den här metoden är den enda som du inte kan inaktivera.

Säkerhetsfrågor

Den här metoden är endast tillgänglig för icke-administrativa konton som använder självbetjäning av lösenordsåterställning.

Azure lagrar säkerhetsfrågor privat och på ett säkerhetsförstärkt sätt på ett användarobjekt i katalogen. Endast användare kan svara på frågorna och endast under registreringen. En administratör kan inte läsa eller ändra en användares frågor eller svar.

Azure innehåller 35 fördefinierade frågor som är översatta och lokaliserade baserat på webbläsarens nationella inställningar.

Du kan anpassa frågorna med hjälp av det administrativa gränssnittet. Azure visar dem på det angivna språket. Maxlängden är 200 tecken

E-postadress

Den här metoden är endast tillgänglig i SSPR. Vi rekommenderar att du undviker att använda ett e-postkonto som inte kräver användarnas Microsoft Entra-lösenord för att komma åt det.

Windows Hello för företag

Windows Hello för företag ger tillförlitlig, helt integrerad biometrisk autentisering baserad på ansiktsigenkänning eller matchning av fingeravtryck. Windows Hello för företag, FIDO2-säkerhetsnycklar och Microsoft Authenticator är lösenordslösa lösningar.

FIDO2-säkerhetsnycklar

FIDO2-säkerhetsnycklar är en oförstörbar, standardbaserad och lösenordslös autentiseringsmetod som kan komma i vilken formfaktor som helst. Fast Identity Online (FIDO) är en öppen standard för lösenordsfri autentisering.

Användare kan registrera sig och sedan välja en FIDO2-säkerhetsnyckel i inloggningsgränssnittet som huvudmedel för autentisering. Dessa FIDO2-säkerhetsnycklar är vanligtvis USB-enheter men kan också använda Bluetooth eller NFC.

FIDO2-säkerhetsnycklar kan användas för att logga in på deras Microsoft Entra-ID eller Microsoft Entra Hybrid-anslutna Windows 10-enheter. De kan få enkel inloggning till sina molnresurser och lokala resurser. Användare kan också logga in på webbläsare som stöds.

Microsoft Authenticator-appen

Den här metoden är tillgänglig för Android och iOS. Användare kan registrera sin mobilapp här.

Microsoft Authenticator-appen hjälper till att förhindra obehörig åtkomst till konton. Det skickar ett meddelande som hjälper till att stoppa bedrägliga transaktioner till din smartphone eller surfplatta. Användare visar meddelandet och bekräftar eller nekar begäran.

Användare kan använda Microsoft Authenticator-appen eller en app från tredje part som programvarubaserad token för att generera en OATH-verifieringskod. När användaren har angett användarnamnet och lösenordet anger användarna koden som tillhandahålls av appen på inloggningsskärmen. Verifieringskoden utgör en andra form av autentisering. Användare kan också ange att Microsoft Authenticator-appen ska leverera ett push-meddelande som de väljer och godkänner för att logga in.

OATH-maskinvarutoken

OATH är en öppen standard som fastställer engångskoder för lösenord ska genereras. Microsoft Entra ID stöder användning av OATH-TOTP-token SHA-1 för 30-sekunders- eller 60-sekundersvariatorn. Kunder kan hämta dessa token från valfri leverantör. Hemliga nycklar är begränsade till 128 tecken, vilket kanske inte är kompatibelt med alla token.

OATH-programvarutoken

OATH-programvarutoken är vanligtvis program som Microsoft Authenticator-appen och andra autentiseringsappar. Microsoft Entra ID genererar den hemliga nyckeln, eller startvärdet, som matas in i appen och används för att generera varje OTP.

Textmeddelande

Azure skickar en verifieringskod till en mobiltelefon via SMS. Användaren måste ange koden i webbläsaren inom en viss tidsperiod för att kunna fortsätta.

Röstsamtal

Azure använder ett automatiserat röstsystem för att ringa till numret, och ägaren använder knappsatsen för att bekräfta autentiseringen. Det här alternativet är inte tillgängligt för Microsoft Entra-nivån kostnadsfritt/utvärderingsversion.

Applösenord

Vissa appar som inte är webbläsare stöder inte Multifaktorautentisering i Microsoft Entra. Om användare är aktiverade för Microsoft Entra multifaktorautentisering och försöker använda appar som inte är inaktiva kan de inte autentisera. Med applösenordet kan användarna fortsätta att autentisera.

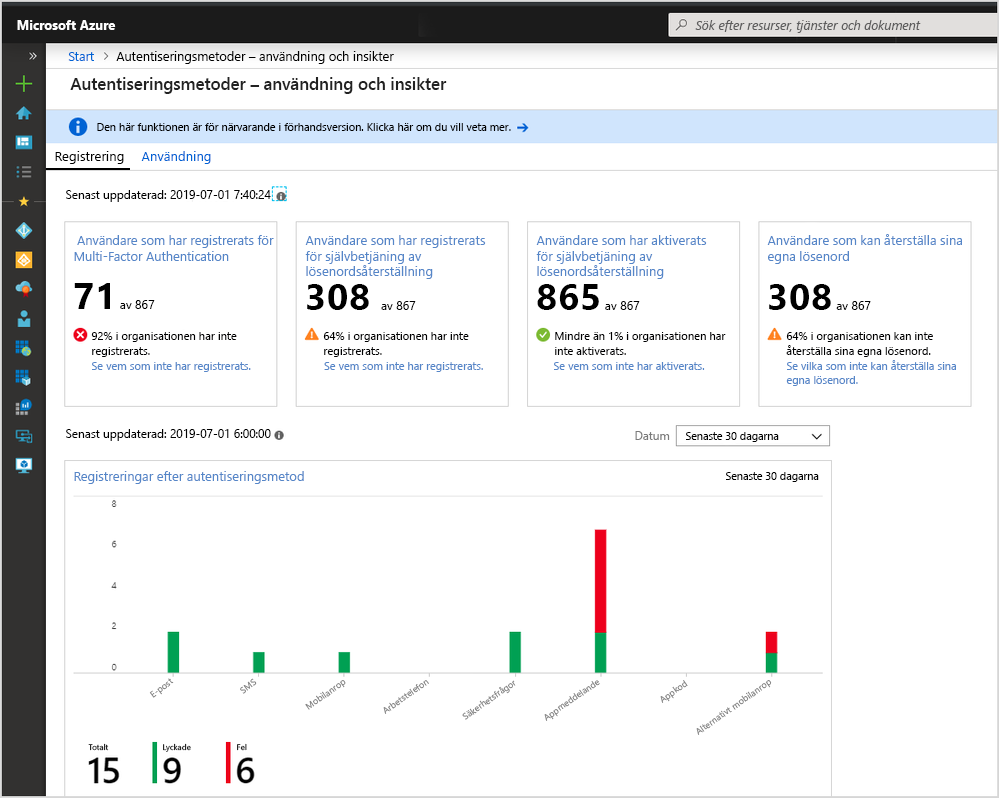

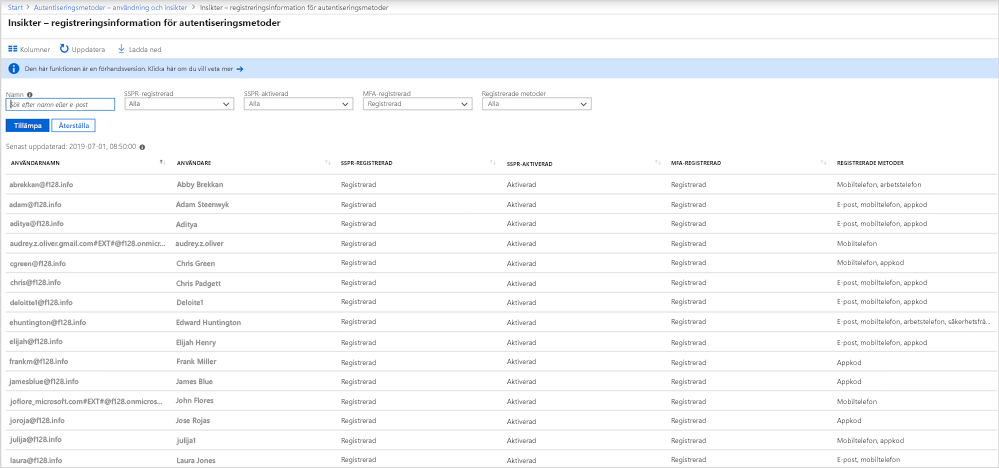

Implementering av övervakning

Microsoft Entra-ID innehåller en användnings- och insiktsvy i avsnittet Övervakning där du kan övervaka aktiviteten för autentiseringsmetoder. Därifrån kan du visa implementeringen av MFA och SSPR:

Utöver de övergripande registreringsnumren kan du även se lyckade och misslyckade registreringar per autentiseringsmetod. Med det här faktumet kan du förstå vilka autentiseringsmetoder som användarna oftast har registrerat och vilka som är lätta att registrera. Dessa data beräknas med hjälp av de senaste 30 dagarnas granskningsloggar från den kombinerade registreringen av säkerhetsinformation och SSPR-registreringsupplevelser.

Du kan öka detaljnivån och se den senaste informationen om registreringsgranskning för varje användare genom att klicka på diagrammet.

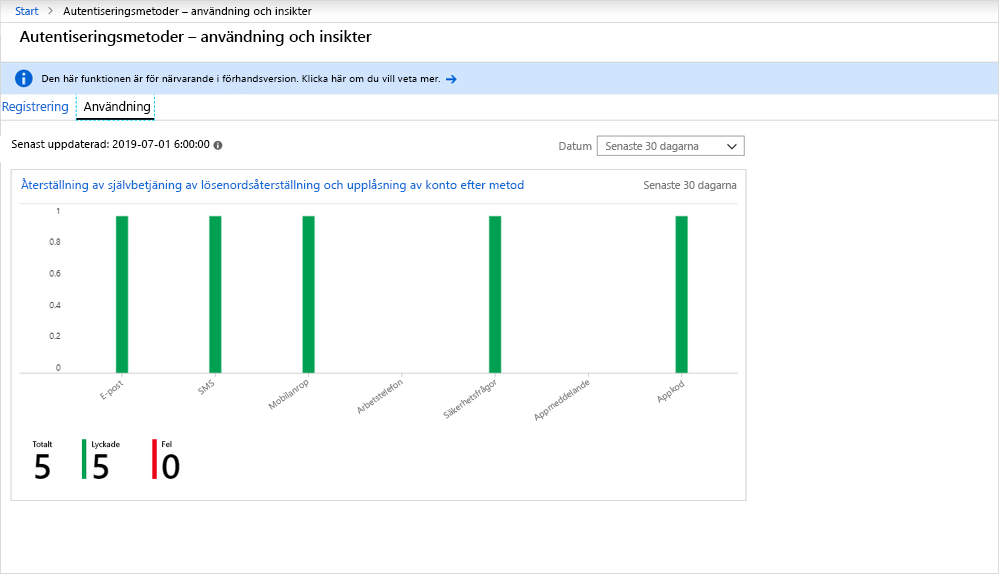

Du kan också lära dig mer om SSPR-användning i din organisation via fliken Användning i huvudvyn, som du ser i följande bild: