Tillåt utgående nätverksåtkomst för Azure Virtual Desktop

När du planerar en Azure Firewall-distribution för att skydda en arbetsbelastning som Azure Virtual Desktop behöver du veta vilka regler som ska distribueras för att tillåta lämplig nätverkstrafik.

I redovisningsbyråns exempel kan du komma ihåg att du inte kan ha någon obehörig nätverkstrafik i din Azure Virtual Desktop-miljö. Du vill begränsa utgående nätverkstrafik för Azure Virtual Desktop med hjälp av Azure Firewall.

För att Azure Virtual Desktop ska fungera behöver värdpoolen utgående Internetåtkomst till Azure Virtual Desktop-tjänsten. Värdpoolen kan också behöva utgående Internetåtkomst för dina användare.

Skapa brandväggsregler

För att tillåta lämplig nätverkstrafik för Azure Virtual Desktop måste du skapa brandväggsregler för program och nätverk. Du måste tillåta utgående nätverksåtkomst för värdpoolen till Azure Virtual Desktop och stödtjänster. Beroende på organisationens behov kanske du vill aktivera säker, utgående Internetåtkomst för dina slutanvändare.

Konfigurera programregler

Om du vill tillåta utgående nätverksåtkomst för värdpoolen till Azure Virtual Desktop skapar du en programregelsamling med följande två regler:

| Regel | Beskrivning |

|---|---|

| Tillåt Azure Virtual Desktop | Använd FQDN-taggen WindowsVirtualDesktop för att tillåta trafik från värdpoolens virtuella nätverk. |

| Tillåt lagrings- och Service Bus-konton | Använd mål-FQDN för att tillåta åtkomst från värdpoolens virtuella nätverk till den uppsättning lagrings- och Service Bus-konton som används av värdpoolen. Använd antingen jokertecken-FQDN:er för att aktivera den åtkomst som krävs, eller lägg till de exakta FQDN:erna för att vara mer restriktiva. |

I följande tabell visas de målalternativ som du kan använda för att skapa en regel som tillåter lagrings- och Service Bus-konton:

| Alternativ | FQDN som ska användas |

|---|---|

| Wildcard-FQDN |

*xt.blob.core.windows.net, *eh.servicebus.windows.net |

| Exakta FQDN:er | Använd följande Log Analytics-fråga i Azure Monitor-loggar för att lista de exakta nödvändiga FQDN:er som används av värdpoolen. |

AzureDiagnostics

| where Category == "AzureFirewallApplicationRule"

| search "Deny"

| search "gsm*eh.servicebus.windows.net" or "gsm*xt.blob.core.windows.net"

| parse msg_s with Protocol " request from " SourceIP ":" SourcePort:int " to " FQDN ":" *

| project TimeGenerated,Protocol,FQDN

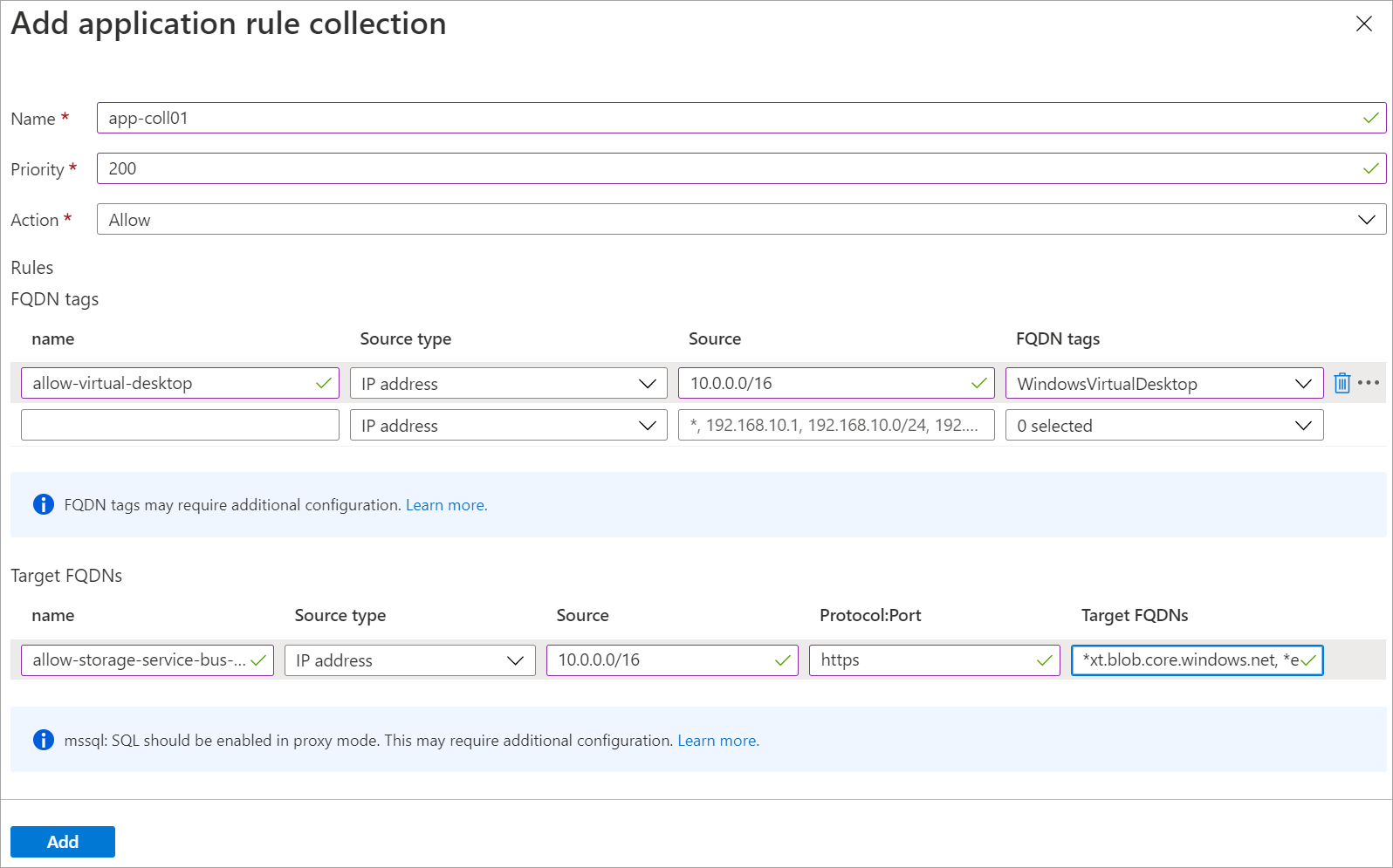

När du lägger till båda reglerna ser regelsamlingen ut ungefär så här:

Du går igenom de specifika stegen för att skapa programregelsamlingen i nästa övning.

Konfigurera nätverksregler

Om du vill tillåta att Azure Virtual Desktop fungerar måste du lägga till Azure Firewall-regler för DNS och Windows-aktiveringstjänsten.

Skapa en nätverksregelsamling och lägg till följande regler:

| Regel | Beskrivning |

|---|---|

| Tillåt DNS | Tillåt trafik från din privata IP-adress för Active Directory Domain Server till * för TCP- och UDP-portarna 53. Vissa distributioner kanske inte behöver DNS-regler. Microsoft Entra Domain Services vidarebefordrar till exempel DNS-frågor till Azure DNS på 168.63.129.16. |

| Tillåt KMS | Tillåt trafik från dina virtuella Azure Virtual Desktop-datorer till Windows-aktiveringstjänsten TCP-port 1688. |

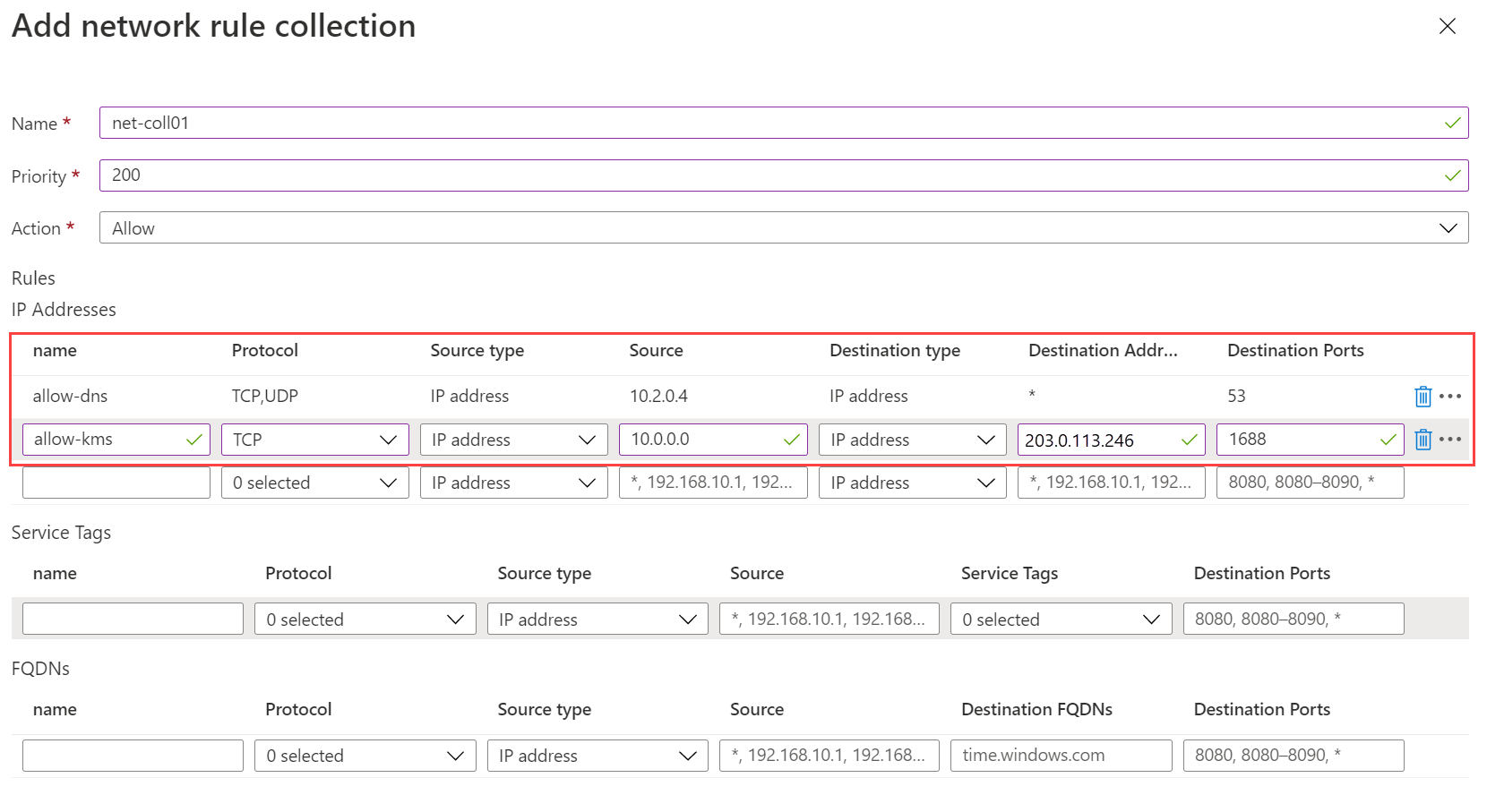

När du lägger till båda nätverksreglerna ser regelsamlingen ut ungefär så här:

Du går igenom de specifika stegen för att skapa en nätverksregelsamling i nästa övning.

Tillåt säker utgående Internetåtkomst för dina användare

Du kan behöva skapa fler program- och nätverksregler för Azure Firewall när du vill tillåta användare utgående Internetåtkomst.

Om du har en väldefinierad lista över tillåtna mål, till exempel Microsoft 365, använder du Azure Firewall-program och nätverksregler för att dirigera slutanvändartrafik direkt till målen. Information om Office 365 IP-adress och URL-webbtjänst finns i de resurser som anges i den här modulens sammanfattningsavsnitt.

Du kanske vill filtrera utgående internettrafik för användare med hjälp av en befintlig, lokal, säker webbgateway. För att göra detta kan du konfigurera webbläsare eller andra program som körs på Azure Virtual Desktop-värdpoolen med en explicit proxykonfiguration. Du kan till exempel använda kommandoradsalternativ för Microsoft Edge för att konfigurera proxyinställningar. De här proxyinställningarna påverkar endast internetåtkomsten för dina användare och tillåter utgående trafik i Azure Virtual Desktop-tjänsten direkt via Azure Firewall. Mer information finns i de resurser som anges i den här modulens sammanfattningsavsnitt.