Hantera och undersöka aviseringar

Hantera undersöka aviseringar

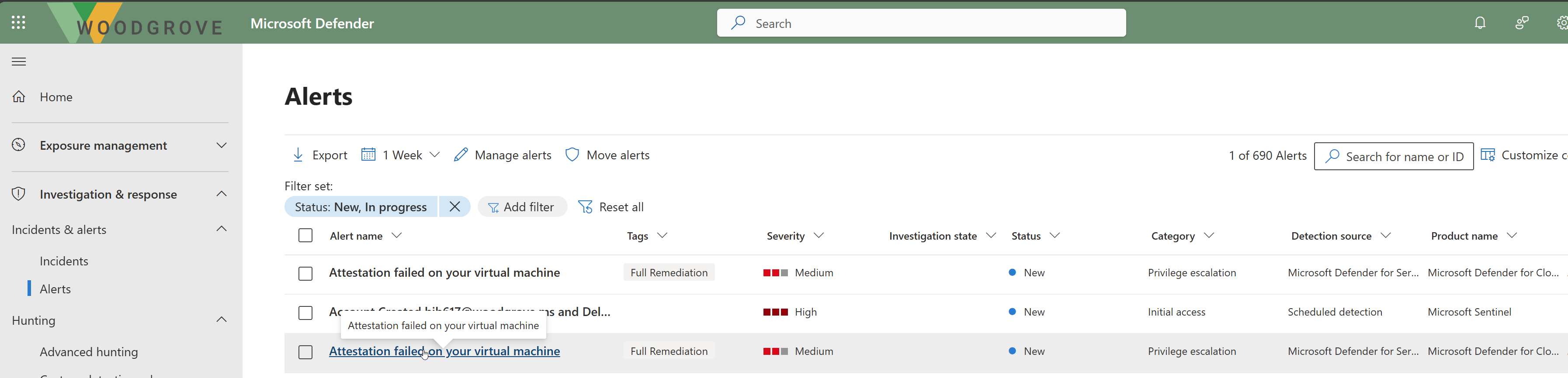

Du kan hantera aviseringar genom att välja en avisering i aviseringskön eller på fliken Aviseringar på sidan Enhet för en enskild enhet. Om du väljer en avisering på någon av dessa platser visas fönstret Aviseringshantering.

Varningshantering

Du kan visa och ange metadata om sidan Aviseringsförhandsgranskning eller Aviseringsinformation.

Metadatafälten omfattar och åtgärderna omfattar:

Allvarlighet

Hög (röd) – Aviseringar som ofta ses som associerade med avancerade beständiga hot (APT). Dessa aviseringar indikerar en hög risk på grund av allvarlighetsgraden för skador som de kan orsaka på enheter. Exempel är stöldverktygsaktiviteter för autentiseringsuppgifter, utpressningstrojanaktiviteter som inte är associerade med någon grupp, manipulering av säkerhetssensorer eller skadliga aktiviteter som tyder på en mänsklig angripare.

Medium (Orange) – Aviseringar från identifiering och åtgärd på slutpunkt beteenden efter intrång som kan vara en del av ett avancerat beständigt hot (APT). Detta inkluderar observerade beteenden som är typiska för attacksteg, avvikande registerändring, körning av misstänkta filer och så vidare. Vissa kan vara en del av den interna säkerhetstestningen, men det kräver undersökning eftersom det också kan vara en del av en avancerad attack.

Låg (gul) – Aviseringar om hot som är associerade med utbredd skadlig kod. Hackverktyg, hackverktyg som inte är verktyg för hackning av skadlig kod, till exempel att köra utforskningskommandon, rensa loggar osv. indikerar ofta inte något avancerat hot mot organisationen. Det kan också komma från ett isolerat säkerhetsverktyg som testas av en användare i din organisation.

Information (Grå) – Aviseringar som kanske inte anses vara skadliga för nätverket, men som kan öka organisationens säkerhetsmedvetenhet om potentiella säkerhetsproblem.

Allvarlighetsgraderna Microsoft Defender Antivirus (Microsoft Defender AV) och Defender för Endpoint-aviseringar skiljer sig eftersom de representerar olika omfång. Microsoft Defender AV-hotets allvarlighetsgrad representerar den absoluta allvarlighetsgraden för det identifierade hotet (skadlig kod) och tilldelas baserat på den potentiella risken för den enskilda enheten om den är infekterad.

Allvarlighetsgraden Defender för Endpoint-avisering representerar allvarlighetsgraden för det identifierade beteendet, den faktiska risken för enheten och viktigast av allt den potentiella risken för organisationen.

Så, till exempel:

Allvarlighetsgraden för en Defender för Endpoint-avisering om ett Microsoft Defender AV identifierade hot som förhindrades och inte infekterade enheten kategoriseras som "Informational" eftersom det inte fanns några faktiska skador.

En avisering om en kommersiell skadlig kod upptäcktes när den kördes, men blockerades och åtgärdades av Microsoft Defender AV, kategoriseras som "Låg" eftersom den kan ha orsakat viss skada på den enskilda enheten men inte utgör något organisatoriskt hot.

En avisering om skadlig kod som identifieras vid körning som kan utgöra ett hot inte bara mot den enskilda enheten utan mot organisationen, oavsett om den slutligen blockerades, kan rangordnas som "Medel" eller "Hög".

Misstänkta beteendeaviseringar, som inte har blockerats eller åtgärdats, rangordnas som "Låg", "Medel" eller "Hög" efter samma organisatoriska hotöverväganden.

Kategorier

Aviseringskategorierna överensstämmer nära attacktaktiken och -teknikerna i MITRE ATT&CK Enterprise-matrisen.

Kommentar

Aviseringskategorierna innehåller även objekt (till exempel Unwanted Software) som inte ingår i ATT&CK-matriserna.

Kategorierna är:

Samling – Hitta och samla in data för exfiltrering

Kommando och kontroll – Anslut till en angripare kontrollerad nätverksinfrastruktur för att vidarebefordra data eller ta emot kommandon

Åtkomst till autentiseringsuppgifter – Hämta giltiga autentiseringsuppgifter för att utöka kontrollen över enheter och andra resurser i nätverket

Skydd – Undvika säkerhetskontroller genom att till exempel stänga av säkerhetsappar, ta bort implantat och köra rootkits

Identifiering – Samla in information om viktiga enheter och resurser, till exempel administratörsdatorer, domänkontrollanter och filservrar

Körning – Starta verktyg för angripare och skadlig kod, inklusive RAT och bakdörrar

Exfiltrering – Extrahera data från nätverket till en extern, attackerad plats

Exploit – Utnyttja kod och eventuell exploateringsaktivitet

Inledande åtkomst – Få första posten i målnätverket, vanligtvis med lösenords gissande, sårbarheter eller nätfiskemeddelanden

Lateral förflyttning – Flytta mellan enheter i målnätverket för att nå kritiska resurser eller få nätverksbeständighet

Skadlig kod – bakdörrar, trojaner och andra typer av skadlig kod

Beständighet – Skapa utökningspunkter för automatisk start (ASOP) för att förbli aktiv och överleva omstarter av systemet

Behörighetseskalering – Få högre behörighetsnivåer för kod genom att köra den i kontexten för en privilegierad process eller ett konto

Utpressningstrojan – Skadlig kod som krypterar filer och utpressar betalning för att återställa åtkomst

Misstänkt aktivitet – Atypisk aktivitet som kan vara skadlig aktivitet eller en del av en attack

Oönskad programvara – Appar och appar med lågt rykte som påverkar produktiviteten och användarupplevelsen, identifierade som potentiellt oönskade program (PUA)

Länk till en annan incident

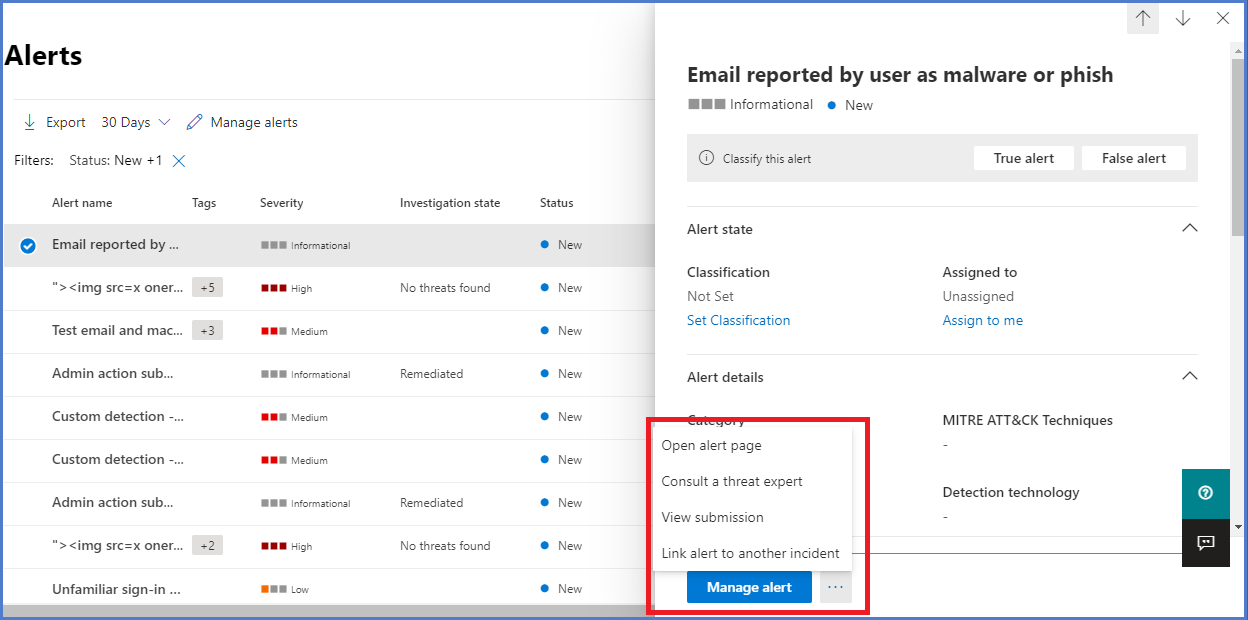

Du kan skapa en ny incident från aviseringen eller länka till en befintlig incident.

Tilldela aviseringar

Om en avisering ännu inte har tilldelats kan du välja Tilldela till mig för att tilldela aviseringen till dig själv.

Visa inga aviseringar

Det kan finnas scenarier där du måste förhindra att aviseringar visas i Microsoft Defender Säkerhetscenter. Med Defender för Endpoint kan du skapa undertryckningsregler för specifika aviseringar som är kända för att vara harmlösa, till exempel kända verktyg eller processer i din organisation.

Undertryckningsregler kan skapas från en befintlig avisering. De kan inaktiveras och återaktiveras om det behövs.

När en undertryckningsregel skapas börjar den gälla från den tidpunkt då regeln skapas. Regeln påverkar inte befintliga aviseringar som redan finns i kön innan regeln skapas. Regeln tillämpas endast på aviseringar som uppfyller de villkor som angetts efter att regeln har skapats.

Det finns två kontexter för en undertryckningsregel som du kan välja mellan:

Ignorera aviseringar på den här enheten

Ignorera aviseringar i min organisation

Med regelns kontext kan du skräddarsy vad som visas i portalen och se till att endast verkliga säkerhetsaviseringar visas i portalen.

Ändra status för en avisering

Du kan kategorisera aviseringar som Nya, Pågående eller Lösta genom att ändra deras status under undersökningens gång. Detta hjälper dig att organisera och hantera hur ditt team kan svara på aviseringar.

En gruppledare kan till exempel granska alla nya aviseringar och välja att tilldela dem till kön Pågår för ytterligare analys.

Alternativt kan gruppledaren tilldela aviseringen till den lösta kön om de vet att aviseringen är godartad, kommer från en irrelevant enhet (till exempel en som tillhör en säkerhetsadministratör) eller hanteras via en tidigare avisering.

Aviseringsklassificering

Du kan välja att inte ange en klassificering eller ange om en avisering är en sann avisering eller en falsk avisering. Det är viktigt att ange klassificeringen av sann positiv/falsk positiv identifiering eftersom den används för att övervaka aviseringskvaliteten och göra aviseringarna mer exakta. Fältet "bestämning" definierar extra återgivning för en "sann positiv" klassificering.

Lägga till kommentarer och visa historiken för en avisering

Du kan lägga till kommentarer och visa historiska händelser om en avisering för att se tidigare ändringar som gjorts i aviseringen. När en ändring eller kommentar görs i en avisering registreras den i avsnittet Kommentarer och historik. Kommentarer som lagts till visas direkt i fönstret.

Aviseringsundersökning

Undersök aviseringar som påverkar nätverket, förstå vad de betyder och hur du löser dem.

Välj en avisering från aviseringskön för att gå till aviseringssidan. Den här vyn innehåller aviseringsrubriken, de berörda tillgångarna, informationssidans fönster och aviseringsartikeln.

På aviseringssidan påbörjar du undersökningen genom att välja de berörda tillgångarna eller någon av entiteterna under trädvyn för aviseringsberättelsen. Informationsfönstret fylls automatiskt i med ytterligare information om vad du har valt.

Undersöka med hjälp av aviseringsartikeln

Aviseringsartikeln beskriver varför aviseringen utlöstes, relaterade händelser som inträffade före och efter och andra relaterade entiteter.

Entiteter kan klickas och varje entitet som inte är en avisering kan expanderas med hjälp av expanderingsikonen till höger om entitetens kort. Entiteten i fokus indikeras av en blå rand till vänster på entitetens kort, där aviseringen i rubriken först är i fokus.

Om du väljer en entitet växlas kontexten för informationsfönstret till den här entiteten, så att du kan granska ytterligare information och hantera den entiteten. Välja... till höger om entitetskortet visar alla åtgärder som är tillgängliga för den entiteten. Samma åtgärder visas i informationsfönstret när entiteten är i fokus.

Vidta åtgärder från informationsfönstret

När du har valt en entitet av intresse ändras informationsfönstret för att visa information om den valda entitetstypen, historisk information när den är tillgänglig och erbjuder kontroller för att vidta åtgärder på den här entiteten direkt från aviseringssidan.

När du är klar med undersökningen går du tillbaka till aviseringen du började med, markerar aviseringens status som Löst och klassificerar den som antingen Falsk avisering eller True-avisering. Genom att klassificera aviseringar kan du justera den här funktionen för att tillhandahålla fler sanna aviseringar och färre falska aviseringar.

Om du klassificerar det som en sann avisering kan du också välja en bestämning.

Om du har en falsk avisering med ett verksamhetsspecifikt program skapar du en undertryckningsregel för att undvika den här typen av aviseringar i framtiden.