Hantera incidenter

Microsoft Defender XDR tillhandahåller en korsdomänhotkorrelation och en syftesdriven portal för att undersöka hot. Incidenter baseras på relaterade aviseringar som skapas när en skadlig händelse eller aktivitet visas i nätverket. Enskilda aviseringar ger värdefulla ledtrådar om en pågående attack. Attacker använder dock vanligtvis olika vektorer och tekniker för att utföra ett intrång. Att pusslar ihop enskilda ledtrådar kan vara utmanande och tidskrävande.

Den här korta videon ger en översikt över incidenter i Microsoft Defender XDR.

En incident är en samling korrelerade aviseringar som utgör historien om en attack. Microsoft Defender XDR aggregerar automatiskt skadliga och misstänkta händelser som finns i olika enheter, användare och postlådeentiteter i nätverket. Genom att gruppera relaterade aviseringar i en incident får säkerhetsförsvararna en omfattande vy över en attack.

Till exempel kan säkerhetsförsvarare se var attacken började, vilken taktik som användes och hur långt attacken har gått in i nätverket. Säkerhetsförsvarare kan också se omfattningen av attacken. Som hur många enheter, användare och postlådor som påverkades, hur allvarlig effekten var och annan information om berörda entiteter.

Om det är aktiverat kan Microsoft Defender XDR automatiskt undersöka och lösa enskilda aviseringar via automatisering och artificiell intelligens. Säkerhetsförsvarare kan också utföra fler reparationssteg för att lösa attacken direkt från incidentvyn.

Incidenter från de senaste 30 dagarna visas i incidentkön. Härifrån kan säkerhetsförsvarare se vilka incidenter som ska prioriteras baserat på risknivå och andra faktorer.

Säkerhetsförsvarare kan också byta namn på incidenter, tilldela dem till enskilda analytiker, klassificera och lägga till taggar till incidenter för en bättre och mer anpassad incidenthanteringsupplevelse.

Prioritera incidenter

Microsoft Defender XDR tillämpar korrelationsanalys och aggregerar alla relaterade aviseringar och undersökningar från olika produkter i en incident. Microsoft Defender XDR utlöser också unika aviseringar om aktiviteter som bara kan identifieras som skadliga med tanke på den synlighet från slutpunkt till slutpunkt som Microsoft Defender XDR har över hela egendomen och produktpaketet. Den här vyn ger din säkerhetsanalytiker den bredare attackhistorien, som hjälper dem att bättre förstå och hantera komplexa hot i hela organisationen.

I kön Incidenter visas en samling flaggade incidenter från flera enheter, användare och postlådor. Det hjälper dig att sortera igenom incidenter för att prioritera och skapa ett välgrundat beslut om cybersäkerhetssvar.

Som standard visar kön i Microsoft Defender-portalen incidenter som setts under de senaste 30 dagarna. Den senaste incidenten finns överst i listan så att du kan se den först.

Incidentkön exponerar anpassningsbara kolumner som ger dig insyn i olika egenskaper för incidenten eller de inneslutna entiteterna. Det här djupare informationsskiktet hjälper dig att fatta ett välgrundat beslut om prioriteringen av incidenter att hantera.

För att få en snabb överblick genererar automatisk incidentnamngivning incidentnamn baserat på aviseringsattribut, till exempel antalet slutpunkter som påverkas, användare som påverkas, identifieringskällor eller kategorier. Med automatisk namngivning kan du snabbt förstå incidentens omfattning.

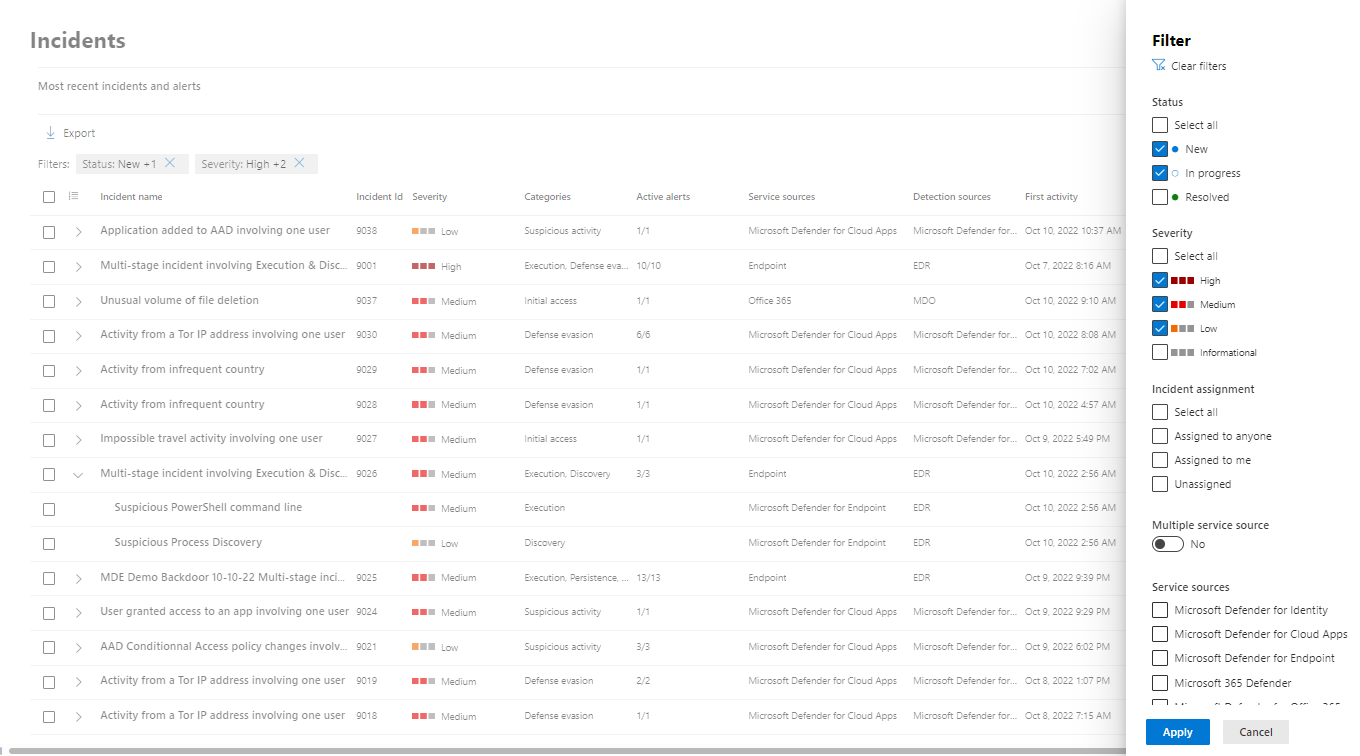

Tillgängliga filter

Status

Du kan välja att begränsa listan över incidenter som visas baserat på deras status för att se vilka som är aktiva eller lösta.

Allvarlighetsgrad

Allvarlighetsgraden för en incident tyder på vilken inverkan den kan ha på dina tillgångar. Ju högre allvarlighetsgrad, desto större påverkan och kräver vanligtvis mest omedelbar uppmärksamhet.

Incidenttilldelning

Du kan välja att visa aviseringar som har tilldelats dig eller de aviseringar som hanteras av automatisering.

Flera tjänstkällor

Välj Nej (standard) eller ja för att aktivera.

Tjänstkällor

Filtrera om du bara vill se incidenter som innehåller aviseringar från olika källor. Källor inkluderar: Microsoft Defender för Endpoint, Microsoft Cloud App Security, Microsoft Defender för identitet, Microsoft Defender för Office 365.

Taggar

Filtrera på tilldelade taggar. Eventuella tilldelade taggar visas när du har valt fältet Typtaggarnamn .

Flera kategorier

Du kan välja att endast se incidenter som har mappats till flera kategorier och därmed potentiellt kan orsaka mer skada.

Kategorier

Välj kategorier för att fokusera på specifika taktiker, tekniker eller attackkomponenter som visas.

Entiteter

Filtrera efter entitetsnamn eller ID.

Datakänslighet

Vissa attacker fokuserar på att exfiltera känsliga eller värdefulla data. Genom att använda ett filter för att se om känsliga data är inblandade i incidenten kan du snabbt avgöra om känslig information har komprometterats. Och om en kompromiss hittas kan du prioritera ett svar på dessa incidenter. Den här filtreringsförmågan gäller endast om Microsoft Purview Information Protection är aktiverat.

Enhetsgrupp

Filtrera efter definierade enhetsgrupper.

OS-plattform

Begränsa vyn incidentkö per operativsystem.

Omdöme

Filtrera incidenter baserat på de angivna klassificeringarna för relaterade aviseringar. Värdena inkluderar sanna aviseringar, falska aviseringar eller inte inställda.

Tillstånd för automatiserad undersökning

Filtrera incidenter efter status för den automatiserade undersökningen.

Associerat hot

Om du väljer fältet Typ associerat hot kan du ange hotinformation och ta upp tidigare sökvillkor.

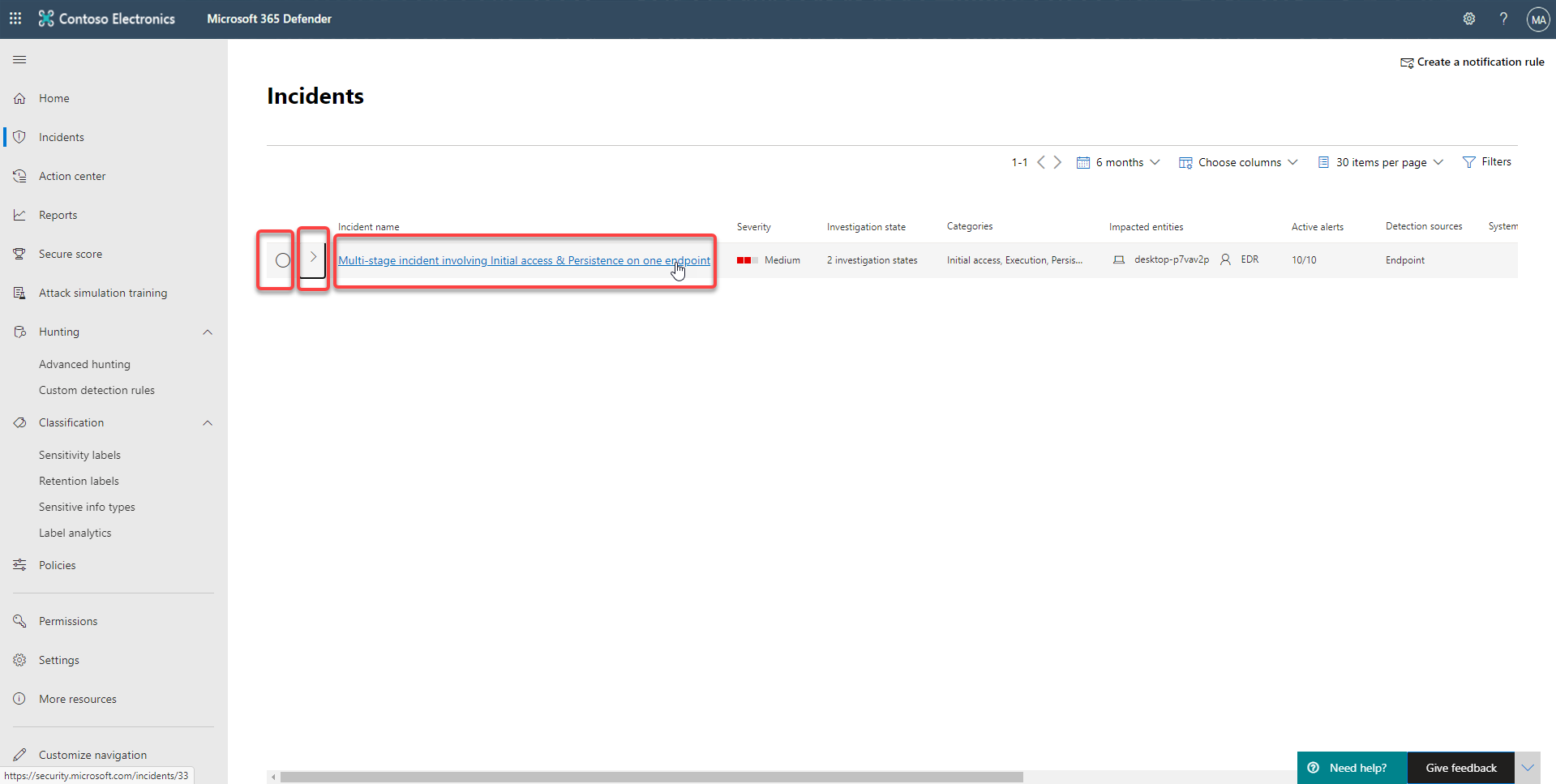

Förhandsgranska incidenter

Portalsidorna innehåller förhandsversionsinformation för de flesta listrelaterade data.

I den här skärmbilden är de tre markerade områdena cirkeln, större än symbolen och den faktiska länken.

Cirkel

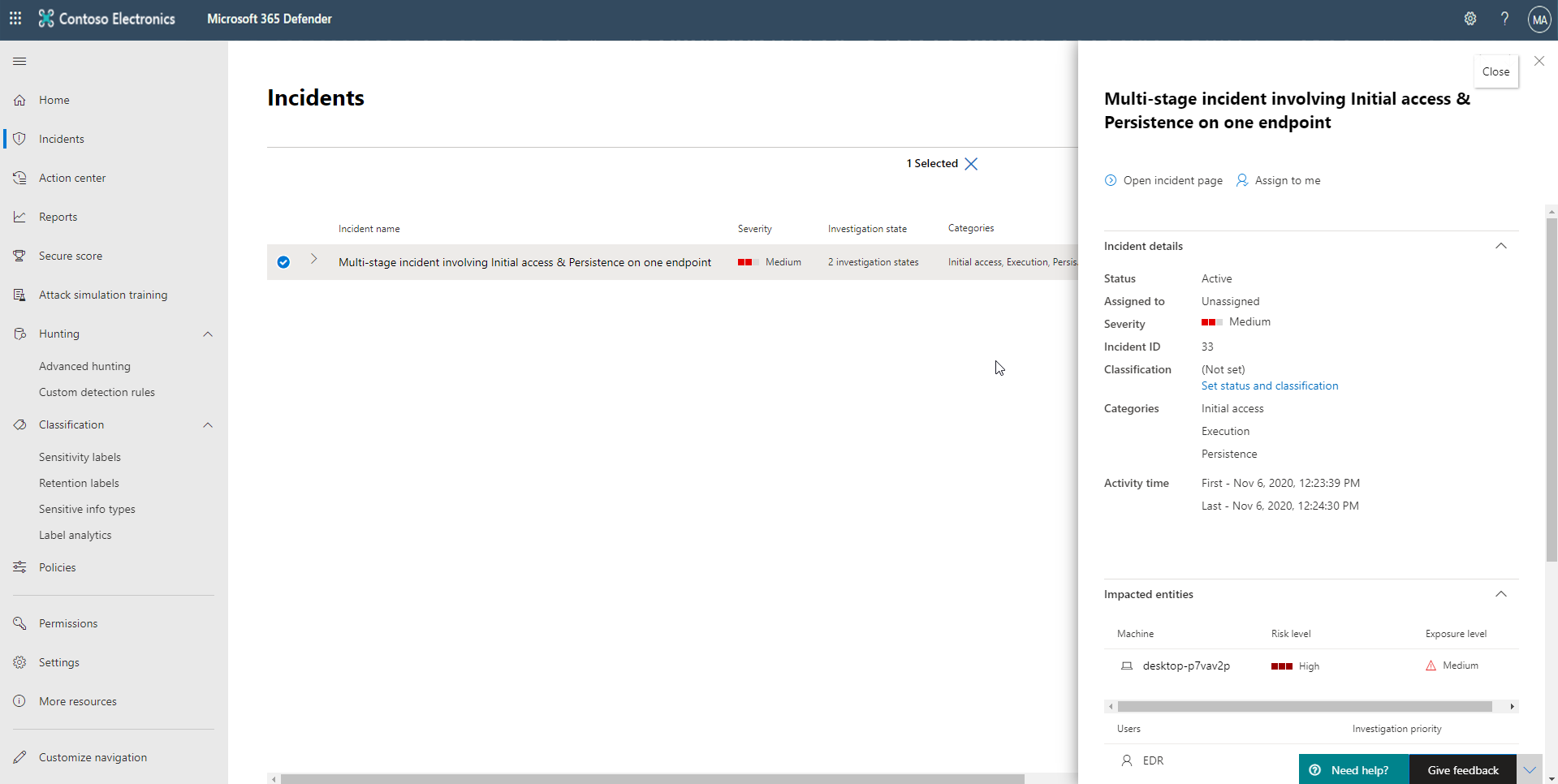

Om du väljer cirkeln öppnas ett informationsfönster till höger på sidan med en förhandsgranskning av radobjektet med ett alternativ för att öppna hela informationssidan.

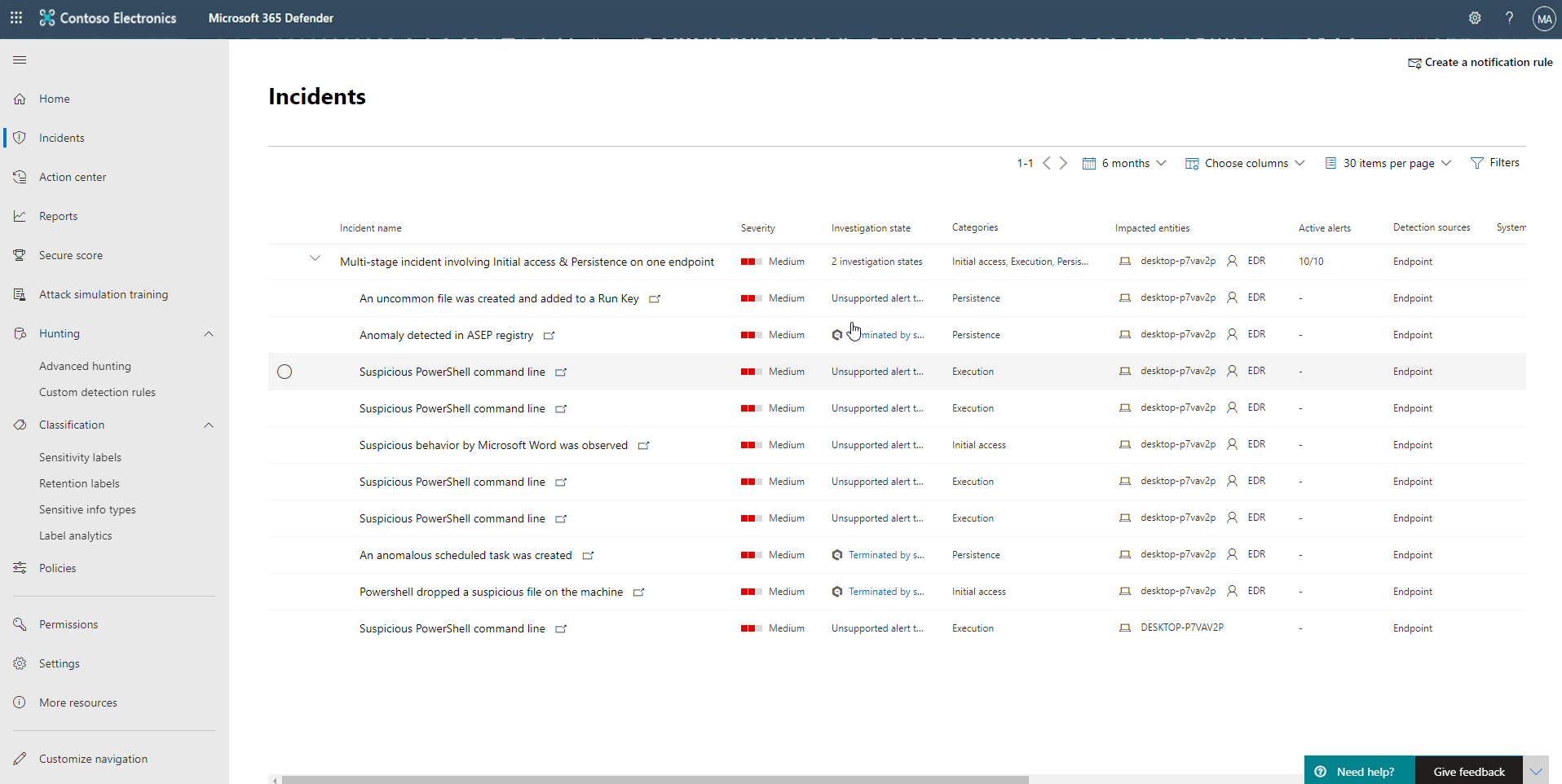

Större än symbolen

Om det finns relaterade poster som kan visas visas posterna under den aktuella posten om du väljer större än tecknet.

Länk

Länken navigerar dig till hela sidan för radobjektet.

Hantera incidenter

Det är viktigt att hantera incidenter för att säkerställa att hot begränsas och åtgärdas. I Microsoft Defender XDR har du åtkomst till att hantera incidenter på enheter, användare och postlådor. Du kan hantera incidenter genom att välja en incident från incidentkön.

Du kan redigera namnet på en incident, lösa den, ange dess klassificering och bestämning. Du kan också tilldela incidenten till dig själv, lägga till incidenttaggar och kommentarer.

I fall där du vill flytta aviseringar från en incident till en annan kan du under en undersökning också göra det från fliken Aviseringar. Med hjälp av fliken Aviseringar kan du skapa en större eller mindre incident som innehåller alla relevanta aviseringar.

Redigera incidentnamn

Incidenter tilldelas automatiskt ett namn baserat på aviseringsattribut, till exempel antalet slutpunkter som påverkas, användare som påverkas, identifieringskällor eller kategorier. Med namngivning baserat på aviseringsattribut kan du snabbt förstå incidentens omfattning. Du kan ändra incidentnamnet så att det bättre överensstämmer med din namngivningskonvention.

Tilldela incidenter

Om en incident ännu inte har tilldelats kan du välja Tilldela till mig för att tilldela incidenten till dig själv. Detta förutsätter ägarskap för inte bara incidenten utan även alla aviseringar som är associerade med den.

Ange status och klassificering

Incidentstatus

Du kan kategorisera incidenter (som aktiva eller lösta) genom att ändra deras status under undersökningens gång. Den här möjligheten att uppdatera status hjälper dig att organisera och hantera hur ditt team kan svara på incidenter.

Din SOC-analytiker kan till exempel granska de brådskande aktiva incidenterna för dagen och besluta att tilldela dem till sig själva för undersökning.

Alternativt kan SOC-analytikern ange incidenten som Löst om incidenten har åtgärdats. Om du löser en incident stängs automatiskt alla öppna aviseringar som ingår i incidenten.

Klassificering och bestämning

Du kan välja att inte ange en klassificering eller bestämma dig för att ange om en incident är en sann avisering eller en falsk avisering. Det hjälper teamet att se mönster och lära sig av dem.

Lägg till kommentarer

Du kan lägga till kommentarer och visa historiska händelser om en incident för att se tidigare ändringar som gjorts i den.

När en ändring eller kommentar görs i en avisering registreras den i avsnittet Kommentarer och historik.

Kommentarer som lagts till visas direkt i fönstret.

Lägga till incidenttaggar

Du kan lägga till anpassade taggar i en incident, till exempel för att flagga en grupp incidenter med gemensamma egenskaper. Du kan senare filtrera incidentkön för alla incidenter som innehåller en specifik tagg.