Analysera hotanalys

Hotanalys är en hotinformationslösning från microsofts säkerhetsexperter. Den är utformad för att hjälpa säkerhetsteam att vara så effektiva som möjligt när de står inför nya hot, till exempel:

- Aktiva hotaktörer och deras kampanjer

- Populära och nya attacktekniker

- Kritiska sårbarheter

- Vanliga attackytor

- Utbredd skadlig kod

Du kan komma åt hotanalyser antingen från den övre vänstra sidan av Microsoft Defender-säkerhetsportalens navigeringsmeny genom att expandera Hotinformation eller från ett dedikerat instrumentpanelskort för hotanalys som visar hoten mot din organisation, både när det gäller påverkan och exponering.

Hot med hög påverkan har störst potential att orsaka skada, medan hot med hög exponering är de som dina tillgångar är mest sårbara för. Genom att få insyn i aktiva eller pågående kampanjer och veta vad du ska göra med hotanalys kan du ge ditt säkerhetsteam välgrundade beslut.

Med mer sofistikerade angripare och nya hot som dyker upp ofta och allmänt är det viktigt att snabbt kunna:

- Identifiera och reagera på nya hot

- Lär dig om du för närvarande är under attack

- Utvärdera effekten av hotet mot dina tillgångar

- Granska din motståndskraft mot eller exponering för hoten

- Identifiera de åtgärder för att minska, återställa eller förebygga som du kan vidta för att stoppa eller begränsa hoten

Varje rapport innehåller en analys av ett spårat hot och omfattande vägledning om hur man skyddar mot det hotet. Den innehåller också data från nätverket som anger om hotet är aktivt och om du har tillämpliga skydd på plats.

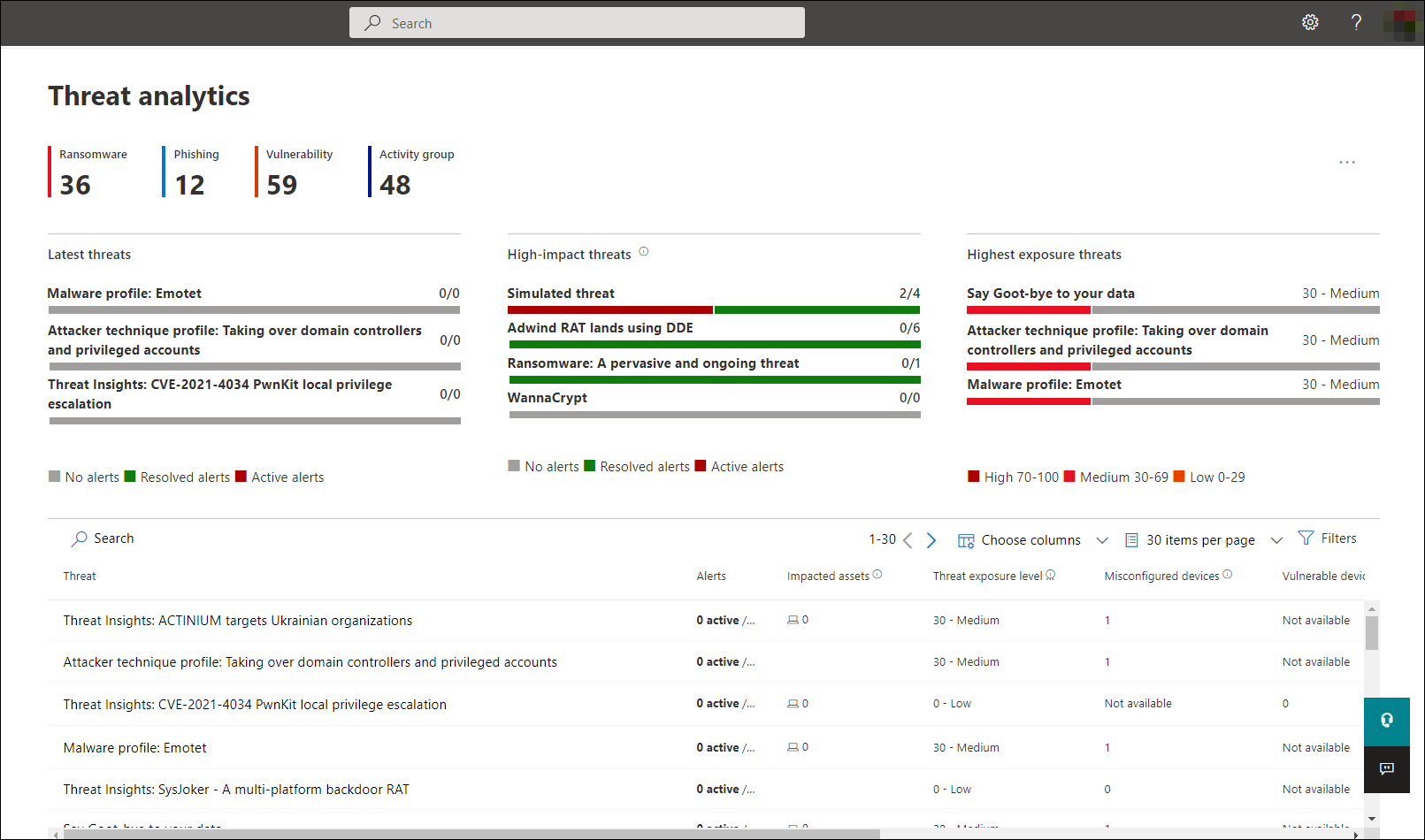

Visa instrumentpanelen för hotanalys

Instrumentpanelen för hotanalys visar de rapporter som är mest relevanta för din organisation. Den sammanfattar hoten i följande avsnitt:

- De senaste hoten – visar de senast publicerade eller uppdaterade hotrapporterna, tillsammans med antalet aktiva och lösta aviseringar.

- Hot med hög påverkan – visar de hot som har störst inverkan på din organisation. I det här avsnittet visas hot med det högsta antalet aktiva och lösta aviseringar först.

- Högsta exponering – visar hot med de högsta exponeringsnivåerna först. Exponeringsnivån för ett hot beräknas med hjälp av två typer av information: hur allvarliga de sårbarheter som är kopplade till hotet är och hur många enheter i din organisation som kan utnyttjas av dessa sårbarheter.

Om du väljer ett hot från instrumentpanelen visas rapporten för det hotet.

Visa en hotanalysrapport. Varje hotanalysrapport innehåller information i flera avsnitt:

- Översikt

- Analysrapport

- Relaterade incidenter

- Påverkade tillgångar

- Förhindrade e-postförsök

- Exponerings- och riskreducering

Översikt: Förstå hotet snabbt, utvärdera dess inverkan och granska skydd

Avsnittet Översikt innehåller en förhandsversion av den detaljerade analytikerrapporten. Den innehåller också diagram som belyser hotets inverkan på din organisation och exponeringen via felkonfigurerade och opatcherade enheter.

Utvärdera påverkan på din organisation

Varje rapport innehåller diagram som är utformade för att ge information om organisationens påverkan av ett hot:

- Relaterade incidenter – ger en översikt över effekten av det spårade hotet mot din organisation med antalet aktiva aviseringar och antalet aktiva incidenter som de är associerade med och allvarlighetsgraden för aktiva incidenter

- Aviseringar över tid – visar antalet relaterade aktiva och lösta aviseringar över tid. Antalet lösta aviseringar anger hur snabbt din organisation svarar på aviseringar som är associerade med ett hot. Helst bör diagrammet visa aviseringar som har lösts inom några dagar.

- Påverkade tillgångar – visar antalet distinkta enheter och e-postkonton (postlådor) som för närvarande har minst en aktiv avisering som är associerad med det spårade hotet. Aviseringar utlöses för postlådor som tagit emot hotmeddelanden. Granska både principer på organisations- och användarnivå för åsidosättningar som orsakar leverans av hotmeddelanden.

- Förhindrade e-postförsök – visar antalet e-postmeddelanden från de senaste sju dagarna som antingen blockerades före leverans eller levererades till mappen skräppost.

Granska säkerhetsresiliens och hållning

Varje rapport innehåller diagram som ger en översikt över hur elastisk din organisation är mot ett givet hot:

- Säker konfigurationsstatus – visar antalet enheter med felkonfigurerade säkerhetsinställningar. Använd de rekommenderade säkerhetsinställningarna för att minimera hotet. Enheter anses vara säkra om de har tillämpat alla spårade inställningar.

- Sårbarhetskorrigeringsstatus – visar antalet sårbara enheter. Tillämpa säkerhetsuppdateringar eller korrigeringar för att åtgärda sårbarheter som utnyttjas av hotet.

Visa rapporter per hottaggar

Du kan filtrera listan över hotrapporter och visa de mest relevanta rapporterna enligt en specifik hottagg (kategori) eller en rapporttyp.

- Hottaggar – hjälper dig att visa de mest relevanta rapporterna enligt en specifik hotkategori. Till exempel alla rapporter som rör utpressningstrojaner.

- Rapporttyper – hjälper dig att visa de mest relevanta rapporterna enligt en viss rapporttyp. Till exempel alla rapporter som omfattar verktyg och tekniker.

- Filter – hjälper dig att effektivt granska listan över hotrapporter och filtrera vyn baserat på en specifik hottagg eller rapporttyp. Granska till exempel alla hotrapporter relaterade till kategorin utpressningstrojaner eller hotrapporter som täcker sårbarheter.

Hur fungerar det?

Microsoft Threat Intelligence-teamet har lagt till hottaggar för varje hotrapport:

Fyra hottaggar är nu tillgängliga:

- Utpressningstrojaner

- Nätfiske

- Säkerhetsrisk

- Aktivitetsgrupp

Hottaggar visas överst på sidan hotanalys. Det finns räknare för antalet tillgängliga rapporter under varje tagg.

Analytikerrapport: Få expertinsikt från Microsofts säkerhetsforskare

I avsnittet Analytikerrapport läser du igenom den detaljerade expertskrivningen. De flesta rapporter innehåller detaljerade beskrivningar av attackkedjor, inklusive taktiker och tekniker som är mappade till MITRE ATT&CK-ramverket, uttömmande listor över rekommendationer och kraftfull vägledning för hotjakt.

Relaterade incidenter: Visa och hantera relaterade incidenter

Fliken Relaterade incidenter innehåller en lista över alla incidenter som är relaterade till det spårade hotet. Du kan tilldela incidenter eller hantera aviseringar som är länkade till varje incident.

Påverkade tillgångar: Hämta en lista över berörda enheter och postlådor

En tillgång anses påverkas om den påverkas av en aktiv, olöst avisering. Fliken Påverkade tillgångar visar följande typer av påverkade tillgångar:

Påverkade enheter – slutpunkter som inte har lösts Microsoft Defender för Endpoint aviseringar. Dessa aviseringar utlöses vanligtvis vid observationer av kända hotindikatorer och aktiviteter.

Påverkade postlådor – postlådor som har tagit emot e-postmeddelanden som har utlöst Microsoft Defender för Office 365 aviseringar. De flesta meddelanden som utlöser aviseringar blockeras vanligtvis, men principer på användar- eller organisationsnivå kan åsidosätta filter.

Förhindrade e-postförsök: Visa blockerade eller skräppostade hotmeddelanden

Microsoft Defender för Office 365 blockerar vanligtvis e-postmeddelanden med kända hotindikatorer, inklusive skadliga länkar eller bifogade filer. I vissa fall skickar proaktiva filtreringsmekanismer som söker efter misstänkt innehåll i stället hotmeddelanden till mappen skräppost. I båda fallen minskar risken för att hotet startar kod för skadlig kod på enheten.

Fliken Förhindrade e-postförsök visar alla e-postmeddelanden som antingen har blockerats före leverans eller skickats till mappen skräppost av Microsoft Defender för Office.

Exponering och åtgärder: Granska listan över åtgärder och status för dina enheter

I avsnittet Exponering och minskningar läser du listan med specifika åtgärdsrekommendationer som kan hjälpa dig att öka organisationens motståndskraft mot hotet. Listan över spårade åtgärder omfattar:

- Säkerhetsuppdateringar – distribution av programsäkerhetsuppdateringar som stöds för säkerhetsrisker som finns på registrerade enheter

- Säkerhetskonfigurationer som stöds

- Molnbaserat skydd

- Potentiellt oönskat programskydd (PUA)

- Realtidsskydd

Åtgärdsinformationen i det här avsnittet innehåller data från Hantering av hot och säkerhetsrisker, som också innehåller detaljerad information om detaljnivån från olika länkar i rapporten.

Konfigurera e-postaviseringar för rapportuppdateringar

Du kan konfigurera e-postaviseringar som skickar uppdateringar i hotanalysrapporter.

Utför följande steg för att konfigurera e-postaviseringar för hotanalysrapporter:

Välj Inställningar i sidofältet Microsoft Defender XDR. Välj Microsoft Defender XDR i listan med inställningar.

Välj E-postaviseringar > Hotanalys och välj knappen + Skapa en meddelanderegel. En utfällbara meny visas.

Följ stegen i den utfällbara menyn. Ge först den nya regeln ett namn. Beskrivningsfältet är valfritt, men ett namn krävs. Du kan aktivera eller inaktivera regeln med hjälp av kryssrutan under beskrivningsfältet.

Kommentar

Namn- och beskrivningsfälten för en ny meddelanderegel accepterar endast engelska bokstäver och siffror. De accepterar inte blanksteg, bindestreck, understreck eller andra skiljetecken.

Välj vilken typ av rapporter du vill få ett meddelande om. Du kan välja mellan att uppdateras om alla nyligen publicerade eller uppdaterade rapporter, eller bara de rapporter som har en viss tagg eller typ.

Lägg till minst en mottagare för att få e-postmeddelandet. Du kan också använda den här skärmen för att kontrollera hur meddelandena tas emot genom att skicka ett testmeddelande via e-post.

- Granska din nya regel. Om det finns något du vill ändra väljer du knappen Redigera i slutet av varje underavsnitt. När granskningen är klar väljer du knappen Skapa regel.

Den nya regeln har skapats. Välj knappen Klar för att slutföra processen och stänga den utfällbara menyn. Din nya regel visas nu i listan med e-postmeddelanden om hotanalys.